-

Fototrend

Ezt érdemes elolvasni: [link]

Új hozzászólás Aktív témák

-

goamantra

tag

válasz

Jarod1

#16051

üzenetére

Jarod1

#16051

üzenetére

miért kéne? hogy vagy 15-20%al még lassítsa a rendszert? nem törvényszerű hogy vírusos lesz a gép, nekem 3 éve nem volt újratelepítve és nincs gond, mert csak megbízható oldalakat nézek.. időnként menteni kell a fontos adatokat, ha meg probléma van, újratelepíteni.. szerintem nagyon terhelik a gépet , egyáltalán nem vagyok biztos hogy pl egy 'Karpersky' már önmagában nem biztonsági fenyegetés..

btw én úgy hallottam, a windows defender kikapcsolhatatlan, ha nincs másik víruskereső.. nemtom igaz e?

-

goamantra

tag

egyébként ez a bitlocker mibe különbözik egy ransomware vírustól?

password-el tömörítve tartani több ezer filet / az egész oprendszert? egyáltalán pl egy ilyen 'védett' elkódolt adathordozó más rendszerek alól hozzáférhető? pl linux, mac, windows7 vagy mondjuk majd a windows 12 látni fogja a fileokat? pl jelszóvesztés vagy alaplap vagy cpu lefüstöl tpm 'kóddal' együtt akkor mivan? vagy pl ha lementem dvdre a lockolt fileokat, azok más oprendszer alól láthatóak/megnyithatóak pl egy doc file? az egész sztem rendkívül aggályos, simán el tudok képzelni olyan helyzetet hogy emiatt minden adat elveszik, mint egy ransom támadásnál

password-el tömörítve tartani több ezer filet / az egész oprendszert? egyáltalán pl egy ilyen 'védett' elkódolt adathordozó más rendszerek alól hozzáférhető? pl linux, mac, windows7 vagy mondjuk majd a windows 12 látni fogja a fileokat? pl jelszóvesztés vagy alaplap vagy cpu lefüstöl tpm 'kóddal' együtt akkor mivan? vagy pl ha lementem dvdre a lockolt fileokat, azok más oprendszer alól láthatóak/megnyithatóak pl egy doc file? az egész sztem rendkívül aggályos, simán el tudok képzelni olyan helyzetet hogy emiatt minden adat elveszik, mint egy ransom támadásnál -

adika4444

addikt

válasz

goamantra

#16054

üzenetére

goamantra

#16054

üzenetére

Nekem BitLocker-rel van védve a külső HDD-m és simán nyitja a Debian is, cryptsetup bitlkOpen paranccsal.

Röviden úgy működik, hogy az OS betöltésekor decrypt-eli (ehhez kell neki a TPM), utána mindent elérsz. Sima fájlokat. Ha kimásolod, elküldöd, feltöltöd, azok is sima fájlok. Ha az SSD-det nem a Windows-zal akarod feloldani, hanem pl. USB-n át csatlakoztatod másik gépre, vagy új Windows vagy bármi, akkor meg kell hozzá a helyreállítási kulcs, ezt érdemes kiexportálni, de az MS account-ba felkerül, ha használsz olyat.

Korszerű laptopnál must-have, szerintem elég nagyfokú bátorság úgy utcára vinni adathordozót, főleg ha tömegközlekedik az ember, hogy nincs titkosítva...

Szóval a lényeg: Én nagyon is javaslom a használatát. Backup legyen az adatokról és a visszaállítási kulcsról, de előbbiről titkosítatlan adathordozó esetén is érdemes gondoskodni.

üdv, adika4444

-

Geth

veterán

válasz

goamantra

#16057

üzenetére

goamantra

#16057

üzenetére

A működési elve ugyanaz.

A recovery kulcs-ra kell csak vigyázni, amivel feloldható a titkosítás akár másik rendszeren is. Ezt Microsoft account használáta esetén elmenti a felhőbe is az account által védve, illetve javasolt minden esetben manuálisan (is) elmenteni egy biztonságos helyre (akár több példányban), lényeg, hogy ne a titkosított meghajtón legyen.A doksi szerint AES-128/256-ot használ, ennek biztonságosságáról itt olvashatsz. Ha feltörik, hidd el, tudni fogsz róla. Btw, az újabb winrar verziók is hasonló titkosítást használnak, nem mindegy melyik töréséről van szó.

Ami nagyon fontos tényező még, az a jelszó hossza és komplexitása. Megnyugtatásul, a BitLocker recovery kulcs "elegendően" hosszú és komplex. -

Victorio

aktív tag

válasz

goamantra

#16055

üzenetére

goamantra

#16055

üzenetére

Ez azt jelenti, hogy telepítésnél a BitLocker szolgáltatás is feltelepül automatikusan, tehát a rendszer része lesz. Viszont nincs bekapcsolva a titkosítás defaultból, azt neked kell telepítés után.

Hiába nem szereted, - mondta a Macska - itt mindenki bolond. Én is bolond vagyok. Te is bolond vagy. Honnan gondolja, hogy én bolond vagyok? - kérdezte Alice. Ha nem volnál bolond, - válaszolt a Macska - nem jöttél volna ide.

-

goamantra

tag

válasz

adika4444

#16058

üzenetére

adika4444

#16058

üzenetére

köszi a választ.

btw nekem pont az a bajom, hogy csak microsoftos algoritmussal titkosítva/elkódolva tudsz backupolni innentől kezdve minden adatod. megint egy lépés az M$ diktatúra felé..

meg az is, hogy miért teszik kötelezővé? miért nem lehet az telepítés elején NEM et mondani rá.

állítólag a HOME verzióba nem lesz benne egyáltalán ez a Bitlocker.. majd azt fogom használni.

-

Doky586

nagyúr

válasz

Victorio

#16060

üzenetére

Victorio

#16060

üzenetére

Bitlocker már win7 ben is volt, ma is minden windowsban benne van. (csak a home nem tudja létrehozni csak használni tudja)

Ha nem akarsz bios frissítéskor, alaplapcserekor aggódni akkor a létrehozásakor kapcsold ki a tpm-et. Ekkor persze hosszú jelszó kell, nem elég a rövid amit a tpm kezel.

-

King Unique

titán

válasz

goamantra

#16045

üzenetére

goamantra

#16045

üzenetére

• BitLocker drive encryption in Windows 10 for OEMs

• Turn On or Off Device Encryption in Windows 11Automatikus BitLocker titkosítás, illetve Bitlocker-alapú eszköztitkosítás csak akkor lesz, ha megfelel az eszköz (PC) a linkelt leírásban lévő feltételeknek, egyéb estben nem.

Ez + ez kissé fals, mivel auto BitLocker csak és kizárólag az előbb linkelt feltételek teljesülése esetén lesz, egyéb viszont nyilván lehet kikapcsolt BitLocker mellett telepíteni és utólag is kikapcsolható, meg ha csak aktiválásra vár, a BitLocker-alapú eszköztitkosítás TPM megléténél a Home kiadásnál is elérhető, a standard BitLocker használatához szükséges legalább Pro kiadás.

• Find BitLocker Recovery Key in Windows 11

A sikerül elfelejteni a jelszót, akkor még mindig ott van a helyreállítási kulcs, amivel utána hozzá lehet férni a titkosított kötet tartalmához.

• How to Take Ownership of Folders in Windows 10 & 11

Az NTFS hozzáférési engedélyeknek semmi köze a titkosításhoz. Ha újratelepítés történik a 0-ról és megváltozik a fájl / mappa / meghajtó tulajdonosa, akkor nem meglepő, ha probléma van a hozzáférésnél, amit a saját tulajdonba vétel megoldhat.

[ Szerkesztve ]

-

Geth

veterán

válasz

goamantra

#16061

üzenetére

goamantra

#16061

üzenetére

csak microsoftos algoritmussal

Nem microsoft algoritmus, korábban írtam, ne csak írj

A backup-nak mi köze a BitLockerhez? Ha akarod, backupolj egy nem titkosított háttértárra...

Másoláskor nem viszi át az "enkripsönt", :facepalm

meg az is, hogy miért teszik kötelezővé? miért nem lehet az telepítés elején NEM et mondani rá.

Ácsi, a kettő nem ugyanaz. Nem kötelező, ha érdekel, utána tudsz olvasni, hogy milyen esetekben kapcsol be automatikusan és ez hogyan kerülhető el.

Azért nem kérdez rá, mert védeni próbálják a sok szerencsétlent, hogy ha elemelik a laptopot, akkor ne a desktopon tárolt "titkos_jelszavak.txt" legyen a következő állomás.Mielőtt M$ diktatúrázol, felhívnám a figyelmedet, hogy pl. a legtöbb modern linux disztribúció is ebbe az irányba tereli a felhasználókat (akár már telepítés során), illetve Androidon hosszú évek óta szintén alapvető a teljes háttértár titkosítása (nem, nem kérdez rá sehol).

Dittatúra, dittatúra mindenütt, höhö

[ Szerkesztve ]

-

King Unique

titán

válasz

King Unique

#16064

üzenetére

King Unique

#16064

üzenetére

"pl linux, mac, windows7 vagy mondjuk majd a windows 12 látni fogja a fileokat?"

Kompatibilis módban akár a régebbi Windows XP/Vista/7/8/8.1 rendszerek is simán tudják kezelni (XP csak olvasni) a BitLocker-titkosítású kötetet, ellenben az XTS-AES titkosítás kezeléséhez legalább Windows 10 1511-es verzió szükséges, lásd az alábbi útmutatóból vett screenshoton szemléltetve.

Kompatibilis módban akár a régebbi Windows XP/Vista/7/8/8.1 rendszerek is simán tudják kezelni (XP csak olvasni) a BitLocker-titkosítású kötetet, ellenben az XTS-AES titkosítás kezeléséhez legalább Windows 10 1511-es verzió szükséges, lásd az alábbi útmutatóból vett screenshoton szemléltetve. Ha nagyon muszáj, akkor ilyen-olyan módszerekkel megoldható akár Linux és macOS rendszereknél is a BitLocker-titkosítású kötetek feloldása és csatolása, de multiplatformos használathoz alapesetben célszerűbb inkább pl. az eleve multiplatformos VeraCrypt programot használni.

Ha nagyon muszáj, akkor ilyen-olyan módszerekkel megoldható akár Linux és macOS rendszereknél is a BitLocker-titkosítású kötetek feloldása és csatolása, de multiplatformos használathoz alapesetben célszerűbb inkább pl. az eleve multiplatformos VeraCrypt programot használni.Maga a BitLocker és a BitLocker-alapú eszköztitkosítás egyébként pont a felhasználó adatainak védelme érdekében van, hogy illetéktelenek ne tudjanak hozzáférni, nem kell ebbe mást belelátni.

[ Szerkesztve ]

-

goamantra

tag

válasz

King Unique

#16066

üzenetére

King Unique

#16066

üzenetére

Köszönöm a részletes magyarázatokat !

Nem mondom, hogy nyugodtabb lettem, de legalább (egyenlőre) nem muszáj akkor használni, ha olyan a partíció kiosztás, ami nem tetszik neki (ha jól értem).

Egyre bonyolítják a fileok-hoz hozzáférést, laikus csak kínlódik vele (főleg ha 'gond' van os újratelepítés, gépátépítés, vírus attack stb), ennek a titkosításnak adatvédelmi szempontból meg legalább annyi a kockázata, mint az előnye, ha nem több. Régen minden sokkal jobb és egyszerűbb volt!

-

Geth

veterán

válasz

goamantra

#16067

üzenetére

goamantra

#16067

üzenetére

Egyre bonyolítják a fileok-hoz hozzáférést,

Semmivel sem lett bonyolultabb, BitLockernél pont, hogy transzparensen is képes működni.laikus csak kínlódik vele

Laikus észre se veszi, pont ahogy a telójáról sem tudja, hogy teljesen titkosítva van.főleg ha 'gond' van os újratelepítés, gépátépítés, vírus attack stb

Erre van a recovery kulcs. Backup már nem is kérdés.ennek a titkosításnak adatvédelmi szempontból meg legalább annyi a kockázata, mint az előnye, ha nem több

Mármint, hogy jelentősen csökkenti az illetéktelen hozzáférést, ami adatvédelmi szempontból kifejezetten előnyös.Nem igazán ment át Neked ez a titkosítás dolog, ugye?

[ Szerkesztve ]

-

goamantra

tag

nézd, nincs bajom azzal ha valaki ezt jónak és biztonságosnak tartja és használja.

csak nekem ne kelljen :>nem akarom ismételni magam, leírtam mi a bajom vele és fenntartom te csak az előnyöket sorolod de kockázatokról hallgatsz .. ez egy végletekig titkosított adatszerkezet ami szoftveres (pl egy hirtelen létrejött bad sectoros terület adathibával a titkosított partíción) v hardveres problémákra (pl zárlat túláram miatt meghibásodott alaplap stb) katasztrófálisan reagálhat (100%os adatvesztés)...

mindegy részemről témát zártam. peace

[ Szerkesztve ]

-

goamantra

tag

-

Geth

veterán

válasz

goamantra

#16071

üzenetére

goamantra

#16071

üzenetére

Bebootolnék egy működő rendszerrel, a recovery kulccsal feloldanám a titkosítást, és folytatnám úgy, mintha nem is lenne titkosítva. Abba ne menjünk bele, hogy az UEFI rendszerek nem boot sectorról bootolnak, hanem filerendszerről. A GPT séma egyébként redundánsan tárolja a metaadatokat, ez az egyik előnye az MBR-rel szemben.

Te egyformának látsz egy rar file-t (ami filerendszeren értelmezett fogalom) és egy blokk alapú teljes disk titkosítást (ami nem filerendszeren értelmezett fogalom), én meg nem.

Mondogathatod, hogy ez nem baj, a valóság akkor sem fog elhajolni (engem az sem zavar ha még további hülyeségeket írsz ide).

(engem az sem zavar ha még további hülyeségeket írsz ide).[ Szerkesztve ]

-

King Unique

titán

válasz

goamantra

#16067

üzenetére

goamantra

#16067

üzenetére

Nemcsak a megfelelő partíciókiosztás és partícióméret, hanem az UEFI, Secure Boot, DMA, Modern Standby, stb. is követelmény az automatikus bekapcsoláshoz, aminek ugye nem feltétlen felel meg minden PC, pont ezért nem is lesz automatikusan bekapcsolva mindegyiknél.

Annyira azért nem feltétlen bonyolítják, a laikus felhasználók számára meg eleve nem téma, mert gyakran az se tudják mi az a BitLocker és egyéb titkosítás. Adatvédelmi szempontból pont hogy előny lehet a titkosítás az illetéktelen hozzáférés megakadályozásával, az adatbiztonság fogalma pedig megint más, ott alap fontos fájlokról másolatokat készíteni, lásd pl. 3-2-1 adatmentési stratégia.

"kíváncsi lennék, hogy nyersz vissza adatokat ha pl a win boot sector környéke sérül, vagy ahol a teljes adatszerkezet/tömb leíró adatai vannak"

Ilyen "boot sector" max. BIOS/MBR szerinti telepítésnél van, ellenben itt ugye az automatikus bekapcsolásnál UEFI/GPT a követelmény, ahol a GPT séma tartalék fejlécet és partíciós táblát tárol a lemez végén, amely segít a helyreállításban, ha az elsődleges megsérül.

Ilyen "boot sector" max. BIOS/MBR szerinti telepítésnél van, ellenben itt ugye az automatikus bekapcsolásnál UEFI/GPT a követelmény, ahol a GPT séma tartalék fejlécet és partíciós táblát tárol a lemez végén, amely segít a helyreállításban, ha az elsődleges megsérül. De ugye normál esetben nem megy csak úgy tönkre a rendszermeghajtó és a fontos adatokról van biztonsági másolata a felhasználónak, vagy ha igen, akkor kb. mindegy hogy titkosítva volt-e BitLocker által vagy sem, meg pláne hogy sok SSD-nek a BitLockertől függetlenül amúgy is van egy saját belső öntitkosítása.

De ugye normál esetben nem megy csak úgy tönkre a rendszermeghajtó és a fontos adatokról van biztonsági másolata a felhasználónak, vagy ha igen, akkor kb. mindegy hogy titkosítva volt-e BitLocker által vagy sem, meg pláne hogy sok SSD-nek a BitLockertől függetlenül amúgy is van egy saját belső öntitkosítása.

[ Szerkesztve ]

-

vlevi

nagyúr

válasz

Doky586

#16072

üzenetére

Doky586

#16072

üzenetére

"Milyen laptopot vettél amin automatikusan bekapcsolódik?"

Pont most olvastam, talán pcforum, hogy a professional verzióban alapból bekapcsolva települ a bitblocker.

Ami részben érthető, hiszen a pro változat a céges felhasználókat célozza, náluk fontosabb lehet a titkosítás. -

Geth

veterán

Windows Device Encryption-ről mit írtak (NEM egyenlő a BitLockerrel - bár ember legyen a talpán - és nem pcforumos - aki kisilabizálja)?

If your device doesn't support BitLocker, you may be able to use Windows Device Encryption instead.

Ez van Home-ban is, ami részben érthető, hiszen a Home az otthoni felhasználókat célozza meg, náluk is fontos lehet a titkosítás. -

Tomko78

őstag

Most nem találtam megfelelő topikat itt megkérdezem , az msi after burne megjelenik képeken meg egyes progikon mit kell kikapcsolni hogy a fotókon ne lehessen látni

„Áldott az Úr, az én kőváram, aki hadakozásra tanítja kezemet, s viadalra az én ujjaimat.”

-

ToBeY

nagyúr

Hello

Van rá mód a rendszergazda nevének a módosítására win11 alatt?(véletlen az email címem szerepel a rendszergazda nevénél )

) -

King Unique

titán

"rendszergazda nevé" - mármint a felhasználói mappa neve lett az e-mail-cím első 5 karaktere, ha Microsoft-fiókkal történt a telepítés, ellenben mindenhol máshol eleve beállítható és megjelenik a megadott felhasználónév, pont ezért nem létszükséglet az előbbit piszkálni...

[ Szerkesztve ]

-

válasz

goamantra

#16071

üzenetére

goamantra

#16071

üzenetére

1. Ha csak nem, egy 10-s fúróval fúrták át a HDD általad említett szektorait, akkor simán visszahozok róla mindent (DOS 5.x óta)

(gyors format, újraparticionálás stb)

(gyors format, újraparticionálás stb)

2. Üzleti laposoknál (kényes adatok), ATAPI/NVME Password a kircsi. Innentől kezdve semmilyen adat nem kerülhet ki a meghajtóról (Bitlocker sucks)Csak azért nem írom le, hogy ezt hogyan kellene eszközölni, mert akkor le fogod barmolni a rendszered, meg a meghajtót(ezen módszer után, ha elfelejted a jelszót, vagy bill-cimkézett xaron adod meg a jelszót stb stb) onnantól az adott meghajtó (mindegy, hogy HDD, SSD vagy akármi) csak levélnehezékként, nyakláncként, fülbevalónként stb stb ér valamit, az adatok nem visszanyerhetőek...

![;]](//cdn.rios.hu/dl/s/v1.gif)

Ez a módszer független a TPM-től, meg Secure Boot-tól meg mindentől IS...Ha nekem hoznak üzleti laposokat, akkor -egyeztetve a tulajdonossal, céggel, stb- ezt a megoldást "aktiválom". Ha lopják a lapost, lapost lehet használni, de a meghajtót nem, ergo a rajta lévő adatokat sem...

UI: Backup progik esetén "megelőző" eljárás kell, mert nem lehet backup-olni sem róluk ill. visszaállítani sem, jelszó hiányában az adott meghajtó "döglött"

[ Szerkesztve ]

Mindenki tudja, hogy bizonyos dolgokat nem lehet megvalósítani, mígnem jön valaki, aki erről nem tud, és megvalósítja. (Albert Einstein)

-

ToBeY

nagyúr

válasz

King Unique

#16079

üzenetére

King Unique

#16079

üzenetére

Maga az egyéb helyen (pl. Start menü, gépház, bejelentkezési képernyő, stb.) megjelenő felhasználónév (valódi név) viszont lehet ettől eltérő és tetszőlegesen módosítható a Microsoft-fiókban

Ez a része érdekel engem,mert a bejelentkezési képernyőn sem a nevem van,hanem e-mail címem.

Megcsináltam a linken szereplő lépéseket,remélem sikerült átnevezi a felhasználót. -

Geth

veterán

válasz

Fire/SOUL/CD

#16080

üzenetére

Fire/SOUL/CD

#16080

üzenetére

Néhány gondolat ami felmerült:

Azt írtad, hogy "BitLocker sucks", de nem derült ki, hogy lehet az adatot kinyerni róla titkosítatlan formában, ez eléggé érdekesen hangzik, erre tudnál esetleg forrást adni?

ATAPI/NVME Password a kircsi (üzleti laptopról van szó, tegyük fel támogatja és nem kell távolról indítani), de ha nincs mellette teljes lemez titkosítás (FDE), azaz data-at-rest titkosítatlan, akkor ilyen opciók maradtak:

- Keresgéléssel meglepően sok meghajtóhoz lehet mesterkulcsot találni/generálni.

- Brute force töréssel is lehet próbálkozni, valószínűsíthető, hogy nem egy kellően hosszú és komplex jelszót fog a felhasználó minden egyes bootnál bepötyögni (egyébként részvétem).

- Read/write tiltva van, de a firmware update nem. Kraftolható olyan firmware, ami ignorálja a jelszót. Adott esetben ez még mindig olcsóbb, mint kvantumszámítógépet igénybe venni az FDE megtöréséhez.

- Hardcore eset (ám még mindig olcsóbb, mint a kvantumszámítógépes szcenárió): közvetlenül megfigyelni a tányérokat. Mivel itt a létező összes egyéb komponens ki van hagyva, FDE híján a titkosítatlan adatok kinyerhetők.Szerintem nem feltétlenül lehet minden esetre azt mondani, hogy BitLocker sucks, ATAPI/NVMe password kircsi, mert ezek a technikák sok esetben kiegészíthetik egymást.

-

Na menjünk sorba (csak, hogy tanuljál valamit)

![;]](//cdn.rios.hu/dl/s/v1.gif)

1. Tök mindegy, hogy szoftveresen (Bitlocker) avagy hardveresen (ATAPI/NVME Password) van beállítva, ha megy a rendszer és valaki hozzáfér a rendszerhez, az meg is szerzi, amit akar, ez tény... (egyik sem valós időben kódol ki- meg be)

2.

Keresgéléssel meglepően sok meghajtóhoz lehet mesterkulcsot találni/generálni.

Érdekes lenne, lásd: 4. pont.3.

Brute force töréssel is lehet próbálkozni, valószínűsíthető, hogy nem egy kellően hosszú és komplex jelszót fog a felhasználó minden egyes bootnál bepötyögni (egyébként részvétem)

Még érdekesebb lenne, lásd: 4. pont.

(BF a 4 karakteres RAR-t sem tudja "megfejteni" belátható időn belül...)4.

Read/write tiltva van, de a firmware update nem. Kraftolható olyan firmware, ami ignorálja a jelszót. Adott esetben ez még mindig olcsóbb, mint kvantumszámítógépet igénybe venni az FDE megtöréséhez.

Asszinkron titkosítás, 2 kulcsos. Gyártó elhelyez egy kulcsot, olyan területen, amit nem lehet törölni (Secure Erase + Custom + User Data törlése sem játszik, mert a BIOS PW megadása után nem is lehet), meg a USER ad egyet a BIOS-ban. Nem is lehet elkövetni, mert ezen funkciók nem elérhetőek a PW beállítása után, BIOS is csak a meghajtót látja, FW frissítő is csak a meghajtót látja, de jelszó nélkül semmit nem csinálsz vele, SEMMIT (próbáld ki)

5.

Hardcore eset (ám még mindig olcsóbb, mint a kvantumszámítógépes szcenárió): közvetlenül megfigyelni a tányérokat. Mivel itt a létező összes egyéb komponens ki van hagyva, FDE híján a titkosítatlan adatok kinyerhetők.

Nem, a meghajtó nem elérhető, ha nem elérhető, akkor kampeca. Lásd feljebb...

Én csak azért írtam azt, amit korábban, mert "paranoid" adatvédelemről beszélt a versenyző. Ha ez kell Neki, akkor ez kell Neki, kész.

Summary: Ha BIOS-ban beállítasz MASTER PW-t a meghajtóra, onnantól kezdve, senki, semmit nem vesz le róla (kivéve futó OS alatt). Bármilyen másik gépbe berakva kéri a jelszót, nem lehet törölni, Secure Erase-ezni, meg semmit, jelszó hiányában egy blokktégla, egyujjas kifordított bundakesztyű, papucs orrán pamutbojt, Pom-Pom, kész...

UI: Egyetlen kényelmetlenség, hogy a user-nek, minden egyes boot-kor, be kell írni a jelszót, mert különben Game Over...

[ Szerkesztve ]

Mindenki tudja, hogy bizonyos dolgokat nem lehet megvalósítani, mígnem jön valaki, aki erről nem tud, és megvalósítja. (Albert Einstein)

-

Geth

veterán

válasz

Fire/SOUL/CD

#16086

üzenetére

Fire/SOUL/CD

#16086

üzenetére

BitLocker nem csak szoftveres lehet, ha támogatott, használhatja a SED funkciót is.

Úgy tűnik kevered a SED-et (ami lehet BitLocker által használt is) az ATA jelszóval.

Ha nem SED a meghajtó, akkor az ATA jelszó nem titkosít semmit.

Linket még várom a BitLockerről, olyasmit, mint ez. -

A BIOS ATA/ATAPI/NVME (vagy akárhogy is hívják) password-nek semmi köze a meghajtók által támogatott titkosításhoz. Nem tudom pontosan, de vagy 15-20 éve létezik (tényleg nem tudom most pontosan behatárolni, mikor jelent meg a BIOS-okban).

Ha ezt valaki beállítja (mármint a HDD/SSD vagy akármi Master Password-t a BIOS-ban), akkor game over, nem kell semmi, csak minden boot-kor megadni a jelszót, kész. Annak hiányában a meghajtó egy darab "xar", kész...

UI: a SED (meg még vagy fél tucat Controller Crypto) azé' van, hogy ha valaki "talál" egy SSD-t, akkor a Flash alapú lapkákról (megfelelő eszközökkel persze) se tudjon kinyerni csak úgy adatot...

UUI: De elolvastam, csak egy baromság... Mondom, áldozz be egy meghajtót, lásd el BIOS-ban MASTER (NEM USER!!!) jelszóval (korábban is ezt írtam, olvass vissza ), aztán hajrá... Érdekes lenne, ha működne a linkben leírt dolog...

(nem fog, ez tuti)

(nem fog, ez tuti)[ Szerkesztve ]

Mindenki tudja, hogy bizonyos dolgokat nem lehet megvalósítani, mígnem jön valaki, aki erről nem tud, és megvalósítja. (Albert Einstein)

-

Geth

veterán

válasz

Fire/SOUL/CD

#16088

üzenetére

Fire/SOUL/CD

#16088

üzenetére

Tehát nem olvastad el amit adtam linket...

-

Engem a BL nem érdekel, nem is írtam róla, csak, hogy sucks...

Az amit meg megint linkeltél, az USER PW és 9 éves cikk... Ne xorakozzunk már...Én zárom az értekezésemet: BIOS Master Password-l lásd el a meghajtódat, oszt' le van tudva dolog, nem kell BL meg egyéb "okosság"... Ennyi.

Mindenki tudja, hogy bizonyos dolgokat nem lehet megvalósítani, mígnem jön valaki, aki erről nem tud, és megvalósítja. (Albert Einstein)

-

Geth

veterán

válasz

Fire/SOUL/CD

#16091

üzenetére

Fire/SOUL/CD

#16091

üzenetére

Desktop, nincs ilyen opció a firmwareben (TPM van és TCG OPAL támogatás) - ami van, az nem ATA jelszó, csak a lapot védi, a háttértárat nem.

Ha lenne, akkor se pötyögnék jelszavakat induláskor.

Nomeg akkor lőttek a remote desktopnak is.

Link híján valóban ennyi. -

Doky586

nagyúr

Arra a leírásra amit egy 20 éves 160GB HDD-vel demonstrálnak? Ismeretlen dátumú leírással.

Azért XP időszak óta szerintem kijavították e hiányosságokat.

Van hardveres és szoftveres titkosítás. A szoftveres elvileg végtelen számú gépen végtelen sebességgel törhető Brute force módszerrel, a hardveres pedig nem, mert 5 hibás jelszó után elnémul tápfesz resetig.

Pont emiatt egészítik ki a bitlocker márkanevű titkosítást a hardveresel amit mi ata jelszónak nevezünk, de te ezt próbálod tagadni.[ Szerkesztve ]

-

Pityu.

nagyúr

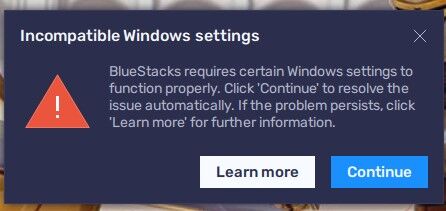

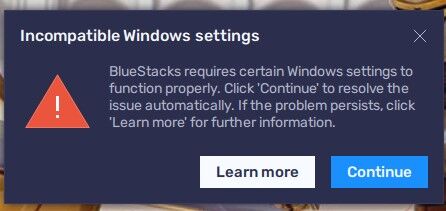

Valaki használ blue stackot windows 11-en?Én win10-en használtam működött is normálisan de itt win11-en meg kiakad ha simán indítom ezt írja ki

a továbbra kattintva kilép és nem indul el a lean more feldob egy oldalt ahol tippek vannak ,hogy mit lehet csinálni de azt mind kipróbáltam vagy rendbe vannak mégis ezt csinálja.Aztán kipróbáltam a rendszergazdai indítást azzal elindul de ha teljes képernyőre rakom kiakad aztán vissza méretezem és nem jön vissza semmi csak fehér képernyő marad.Nekem meg kéne ez a cucc ha már a windows ebben a régióban nem tud androidos appokat kezelni.

Lehet ezzel valamit kezdeni?Az aki kérdez, öt percre tudatlan, de az ki nem kérdez,örökre tudatlan marad.

-

Kbali

nagyúr

-

Immy

őstag

Sziasztok,

Most tervezek vásárolni használni dell laptopot, ami 8.-ik generációs i5 procival fog jönni.

Az alábbi hivatalos weboldalon szerepel a proci:

https://learn.microsoft.com/en-us/windows-hardware/design/minimum/supported/windows-11-supported-intel-processorsHa jól látom ez az utolsó CPU generáció, ami teljesen támogatott. Ez mennyire garancia, hogy a jövőben a Microsoft nem hoz másmilyen döntést és mondja azt, hogy ~2év múlva már 8.-ik generációs intel procik nem lesznek támogatva?

Apró: https://hardverapro.hu/aprok/hirdeto/immy/index.html

Új hozzászólás Aktív témák

- Folyószámla, bankszámla, bankváltás, külföldi kártyahasználat

- Poco X6 Pro - ötös alá

- Android alkalmazások - szoftver kibeszélő topik

- Intel Core Ultra 3, Core Ultra 5, Ultra 7, Ultra 9 "Arrow Lake" LGA 1851

- Politika

- Xbox tulajok OFF topicja

- Automata kávégépek

- Hivatalosan is elkészült az NVIDIA App

- Call of Duty: Black Ops 6

- Hogy is néznek ki a gépeink?

- További aktív témák...

- Eladó Steam kulcsok kedvező áron!

- Bitdefender Total Security 3év/3eszköz! - Tökéletes védelem, kedvező ár!

- Windows 10 11 Pro Office 19 21 Pro Plus Retail kulcs 1 PC Mac AKCIÓ! Automatikus 0-24

- Star Wars Outlaws GeForce RTX 40 Bundle - lepd meg magad!

- Adobe Előfizetések - Adobe Creative Cloud All Apps - 12 Hónap

Állásajánlatok

Cég: PCMENTOR SZERVIZ KFT.

Város: Budapest

password-el tömörítve tartani több ezer filet / az egész oprendszert? egyáltalán pl egy ilyen 'védett' elkódolt adathordozó más rendszerek alól hozzáférhető? pl linux, mac, windows7 vagy mondjuk majd a windows 12 látni fogja a fileokat? pl jelszóvesztés vagy alaplap vagy cpu lefüstöl tpm 'kóddal' együtt akkor mivan? vagy pl ha lementem dvdre a lockolt fileokat, azok más oprendszer alól láthatóak/megnyithatóak pl egy doc file? az egész sztem rendkívül aggályos, simán el tudok képzelni olyan helyzetet hogy emiatt minden adat elveszik, mint egy ransom támadásnál

password-el tömörítve tartani több ezer filet / az egész oprendszert? egyáltalán pl egy ilyen 'védett' elkódolt adathordozó más rendszerek alól hozzáférhető? pl linux, mac, windows7 vagy mondjuk majd a windows 12 látni fogja a fileokat? pl jelszóvesztés vagy alaplap vagy cpu lefüstöl tpm 'kóddal' együtt akkor mivan? vagy pl ha lementem dvdre a lockolt fileokat, azok más oprendszer alól láthatóak/megnyithatóak pl egy doc file? az egész sztem rendkívül aggályos, simán el tudok képzelni olyan helyzetet hogy emiatt minden adat elveszik, mint egy ransom támadásnál

Kompatibilis módban akár a régebbi Windows XP/Vista/7/8/8.1 rendszerek is simán tudják kezelni (XP csak olvasni) a BitLocker-titkosítású kötetet, ellenben az XTS-AES titkosítás kezeléséhez legalább Windows 10 1511-es verzió szükséges, lásd az alábbi

Kompatibilis módban akár a régebbi Windows XP/Vista/7/8/8.1 rendszerek is simán tudják kezelni (XP csak olvasni) a BitLocker-titkosítású kötetet, ellenben az XTS-AES titkosítás kezeléséhez legalább Windows 10 1511-es verzió szükséges, lásd az alábbi

)

)

![;]](http://cdn.rios.hu/dl/s/v1.gif)