-

Fototrend

Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Új hozzászólás Aktív témák

-

Protezis

őstag

válasz

Shkiz0

#25104

üzenetére

Shkiz0

#25104

üzenetére

Switchbe dugd a netet (mondjuk SFP+ RJ45 adapterbe), és rakd be egy külön VLAN-ba. Így a router SFP+-on keresztül kapja a netet. Persze kompromisszumos: a 4Gb net kihasználása mellett már csak 6Gb marad mindkét irányba bármiféle inter-VLAN routingra. Meg persze kell egy managed switch 2db SFP+ porttal.

mod: ja lehet, hogy pont erre gondoltál.

-

Protezis

őstag

válasz

Reggie0

#23726

üzenetére

Reggie0

#23726

üzenetére

Ehhez még hozzáfűzném azt is, hogy érdemes egyedi chaineket használni, zone-based firewallt alkalmazni: https://www.h-schmidt.net/articles/zone-based-firewalling-on-mikrotik-routers.html

https://mivilisnet.wordpress.com/2017/02/17/custom-chains-in-the-mikrotik-firewall/Bár összesen 135 tűzfal szabályom van, chainenként 2-3, de max 5-6 van. A jump szabályokat beleszámolva is legfeljebb 10 szabályon megy át egy packet. 6 VLAN, 2 Wireguard interfész és docker van használva.

-

Protezis

őstag

válasz

lionhearted

#23578

üzenetére

lionhearted

#23578

üzenetére

Én ezt értem, és értettem, amikor a kérdést is feltettem, csak azt gondoltam, hogy nem szabvány szerint járnak el. Igazából azt várnám, hogy valaki azt mondja, hogy márpedig ez így szabványos, vagy azt, hogy ezt nem jól csinálták meg és linkelne egy RFC-t. De sokadjára is csak - már elnézést - üres szavak hangzanak el. Tudom, hogy CPU idő, tudom, hogy ez így kényelmes a Diginek, tudom, hogy persze "működik", tudom, hogy ez nem RFC1918 tartomány. Nem volt szó közös switchről, nem volt szó 10.0.0.0/8 tartományról, nem is értem, azok miért lettek ide keverve.

Valamint azt furcsállom, hogy a Mikrotik hivatalos oldalán is ajánlás az, hogy blokkold a WAN felől, 100.64.0.0/10 címekről jövő forgalmat: https://help.mikrotik.com/docs/spaces/ROS/pages/328513/Building+Advanced+Firewall.

-

Protezis

őstag

válasz

ekkold

#23574

üzenetére

ekkold

#23574

üzenetére

No de álljunk már meg. A Digi spórol a publikus IP-kkel, ezért NAT-ol (CGNAT). Akkor NAT-oljon rendesen! Nekem publikus IP-m van, miért kéne belső IP-ről (100.x.x.x)-ről fogadnom csomagokat? Persze, tudom, hogy el is dobhatom őket, így is teszek, de ez szerintem nem korrekt a részükről.

Most olvasom a https://datatracker.ietf.org/doc/html/rfc6598 -ot, amit látok benne, hogypackets with Shared Address Space source or destination addresses MUST NOT be forwarded across Service Provider boundaries.

- ez jelenleg teljesül. Olyan előírást, amire én számítanék, miszerint 100.x.x.x IP-ről jövő, public IP-re menő csomagnál is SRCNAT kell minden esetben, sajnos nem találok.

-

Protezis

őstag

Digi (One) topicban elveszett a kérdésem, amin nem csodálkozom. Mivel Mikrotik routerem van Digis nettel, és itt hálózatokhoz hozzáértőbbek vannak, feltenném itt is a kérdést.

Ajánlott best practice, hogy WAN felől jövő, privát IP-ről jövő csomagokat el kell dobni, "defconf: drop non global from WAN". Van publikus webservice nálam. Arra lettem figyelmes hónapokkal ezelőtt, hogy CGNAT-os címekről jönnek csomagok rendszeresen, amit a tűzfal el is dob. Apósomnak van Digis mobilnetje, kipróbáltuk, és valóban: nem érte el a nálam futó weboldalakat.

Jól gondolom, hogy ha a Digi direkt CGNAT-ot ad előfizetőknek, hogy spóroljon public IP-vel, akkor a saját hálózatán belül is NATolnia kéne? Nem úgy lenne logikus? Mert úgy tűnik, csak a Digi hálózatát elhagyó csomagoknál van SRCNAT, amelyik csomag pedig egy másik Digis ügyfélhez megy, ott nincs.

Ha ez így valóban rossz, akkor tudtok arról, hogy ez szándékos-e, vagy figyelmetlenség? Csak nekem van ezzel problémám?

-

Protezis

őstag

válasz

Anaconda

#23500

üzenetére

Anaconda

#23500

üzenetére

A src-address + dst-addresst ki tudtad tölteni? Azt ugye nem vakon másoltad? Szerintem out-interface nélkül is mennie kéne.

srcnat kell masquerade-dal, az jó, lionheart-ed commentjét nem értem, a hairpin NAT az srcnat.

Mi a szerver belső IP-je? Az legyen a NAT rule-ban a dst-address. Azt írtad az 192.168.0.2, akkor azt írd oda, ne 192.168.0.103-at.szerk: látom megoldódott. Viszont javaslom, hogy próbáld meg megérteni a linelt leírás alapján, hogy mi miért történik és hogy oldja meg a problémát a hairpin NAT.

-

Protezis

őstag

válasz

Anaconda

#23484

üzenetére

Anaconda

#23484

üzenetére

Miért nem a hivatalos dokumentációt nézed?

https://help.mikrotik.com/docs/spaces/ROS/pages/3211299/NAT#NAT-HairpinNAT -

Protezis

őstag

válasz

ekkold

#23435

üzenetére

ekkold

#23435

üzenetére

Én futtatok 2 containert, azok a pendrivera írnak, ami az RB5009-re van dugva. Működik gond nélkül. 7.16 van fent jelenleg.

Egyetlen problémám, hogy amikor SMB-n keresztül hozzáférek, akkor néhány másodperc után bontja a kapcsolatot a kliens és a router között. Nem jöttem rá, mi okozza.

-

Protezis

őstag

válasz

lionhearted

#23243

üzenetére

lionhearted

#23243

üzenetére

Semmi túlbonyolítás nincs, eltérő siteok esetén sincs IP ütközés. VPN-nél nem kell ilyen problémával foglalkozni.

Lenry: 90-szer van benne! 6 VLAN van, az azokhoz tartozó DHCP poolok csak 12 előfordulást tartalmaznak. Még mindig várom, hogy menne az import. Szóval default configra visszaállok, kapok valami tök más tartományból IP-t mint jelenleg, aztán elkezdtem importálgatni a tűzfalszabályokat meg VLAN-okat, sorra az export fájlból. Mikor töröljem ki a default configot?

Az export fájl alapján hozzáadnám a bridge portokat, és csak azután jönne a bridgen a VLAN állítás. Amikor a kettő között tartanék a portról - amire csatlakozok - bejövő frameket PVID alapján tagelné, a kimenő forgalmat meg nem küldené rá, ergo ott szépen cseszhetném az egészet. -

Protezis

őstag

Oké, akkor segíts megértenem. Hogy gondoltad a soronkénti visszatöltést (amit amúgy NEM akarok, mert már az bűzlik, hogy szükség van rá)? Default configgal indulnék? Ha igen, akkor utólag kell majd takarítanom.

441 soros az export. Nem fogom se soronként, se 10 soronként se betölteni. Legalábbis nem szeretném, ha egy mód van rá.

stopperos: Azért tettem fel a kérdést, mert bullet proof megoldás érdekel. Az is válasz, hogy olyan nincs, és akkor persze megtákolom, kézrátétellel gyógyítom, meg resetelek háromszor, visszatöltöm stb. Nem az a kérdés, hogy érjem el a kívánt állapotot, hanem az, hogy van-e erre normális megoldás.

-

Protezis

őstag

válasz

stopperos

#23235

üzenetére

stopperos

#23235

üzenetére

Köszi, ez már olyasmi, amit én szeretnék. A "keep users" a user kérdés megoldja, a digis PPPoE viszont akkor nem. Azt miért nem rakja bele? Wireguard config belemegy? Elég nyugtalanító, hogy valamit csak úgy kihagy.

EdgeRouterem volt korábban. RouterOS-ből hiányzik egy normális text alapú backup, no meg a

commit.Lenry: nem akarod érteni, mi az igényem. Nem akarom soronként ellenőrizgetni, hogy mit töltök vissza, vajon jó, vagy nem, vajon mikor zárom ki magam. Sorokat megcserélgetni, másik portot felkonfigurálni backupnak, meg hasonlók.

-

Protezis

őstag

RB5009-em van, nincs rajta sajnos console port. Soronként, vagy akárhogy részletekben betöltve nagyon könnyen kizárhatom magam.

De ettől függetlenül az import tudtommal nem feltétlenül írja felül a meglévő configot. Nekem olyan egyszerű megoldás kéne, hogy backup text formátumban, átírom benne a címeket, aztán restore. (vagy export/import, bánomisén).

-

Protezis

őstag

10.x.y.z/24tartományt használok VLAN-okra, ahol x=13 a házszám, ahol lakok, y pedig a VLAN azonosító. Majd egyszer valamikor elköltözök, és értelemszerűen szeretném átírni x-et majd az új házszámra.

Mi a legjobb módja, hogy a configban előforduló összes helyen átírjam az IP címek ezen részét? Tűzfal, address list, DHCP server... egy rakás helyen megjelenik ez.

A backup ugye bináris formátumban ment, azt nem tudom szerkeszteni.. Az exportban meg vagy benne van a default config, ami visszatöltésnél problémát okozhat, vagy nincs benne, akkor meg az okozhat problémát. Nem próbáltam, szeretnék felkészülni a dologra. -

Protezis

őstag

válasz

ratkaics

#23156

üzenetére

ratkaics

#23156

üzenetére

De, meg tudod oldani. Kell egy gép, aminek publikus IP-je van. Kell rá egy VPN és egy reverse proxy. Ezután a routered csatlakozik a VPN szerverre, a reverse proxyban meg beállítod, hogy a routered lokális IP-jére továbbítsa a kintről érkező kéréseket.

Használhatsz pl. Cloudflare Zero Trust Tunnelt

-

Protezis

őstag

Családi házat építünk, tervezem a hálózatot. Monolit vasbeton födémbe hogy szokás kialakítani a mennyezeti AP-k helyét? A fali kábelre rakjak RJ45 dugót, vagy ott is keystone jack termination legyen és onnan patch kábel az AP-ba? Utóbbi esetén hogy néz az ki, milyen szerelvényt szoktak használni?

-

Protezis

őstag

Úgy tűnik lesz egy minimális mDNS támogatás VLAN-ok között. 7.16 betaban már benne van. Lásd: https://forum.mikrotik.com/viewtopic.php?t=208937&sid=84e0a0d1a322c029710d1d6cd1da7eef

-

Protezis

őstag

Igen, de közben már megjavult: https://www.reddit.com/r/mikrotik/s/lZr5Y3sQJC

-

Protezis

őstag

válasz

Audience

#22170

üzenetére

Audience

#22170

üzenetére

Most leírtad azt, amire én is rájöttem és amit megosztottam.

Nincs leírva sehol, méret sincs megadva, képeken se látszik.

Nincs leírva sehol, méret sincs megadva, képeken se látszik.

Itt a hivatalos "mounting instruction", szó nincs 10" rackről. A két fül eltávolítása 4 darabos szett 19" rackbe szerelésére való. -

Protezis

őstag

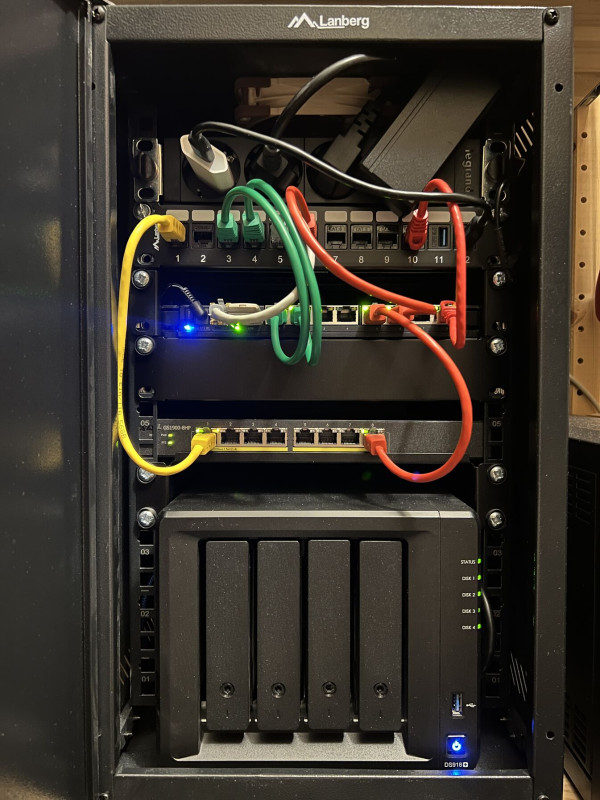

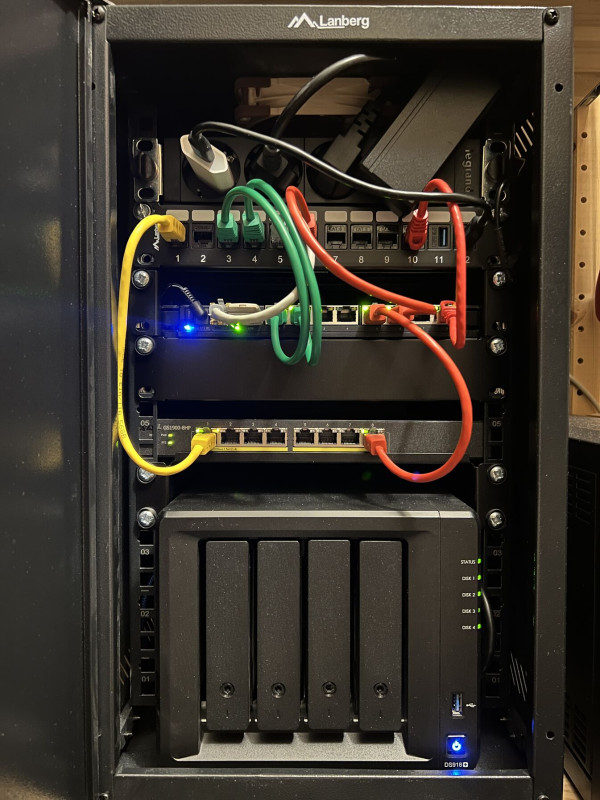

RB5009 rack fülei - bár a manual nem említi - használható 10" rackben. Nem tudom, hány embert érint...

-

Protezis

őstag

válasz

lionhearted

#22121

üzenetére

lionhearted

#22121

üzenetére

Abban 2 MACVLAN van, mDNS átjátszására van használva 2 VLAN között.

Ez alapján csináltam, jól működik. Kipróbáltam már, hogy letiltottam az összes ezzel kapcsolatos dolgot, de nem befolyásolta a problémámat. -

Protezis

őstag

válasz

Protezis

#22119

üzenetére

Protezis

#22119

üzenetére

Épp ezt olvasgatom: https://help.mikrotik.com/docs/display/ROS/Layer2+misconfiguration#Layer2misconfiguration-BridgedVLAN

Nálam ez így néz ki:

/interface bridge vlan

add bridge=bridge comment=Management tagged=bridge vlan-ids=10

add bridge=bridge comment=Home tagged=bridge,ether5,ether6 untagged=ether3,ether4,sfp-sfpplus1 vlan-ids=20

add bridge=bridge comment=DMZ tagged=bridge untagged=ether1,ether2 vlan-ids=30

add bridge=bridge comment=IoT tagged=bridge,ether5,ether6 vlan-ids=40

add bridge=bridge comment=Guest tagged=bridge,ether5,ether6 vlan-ids=50

/interface vlan

add interface=bridge name=vlan10-management vlan-id=10

add interface=bridge name=vlan20-home vlan-id=20

add interface=bridge name=vlan30-dmz vlan-id=30

add interface=bridge name=vlan40-iot vlan-id=40

add interface=bridge name=vlan50-guest vlan-id=50Jó egy így? Az

/interface vlanalattiakat ki kellene törölnöm? De azokat interface listekben használom, amiket meg firewall filter rule-okban használom. -

Protezis

őstag

válasz

lionhearted

#22118

üzenetére

lionhearted

#22118

üzenetére

iperf3-at használtam, az 1 connectiont nyit. Most nézem, hogy tud multi-streamet, de azzal se jobb. Azt terveztem, hogy majd jól 2.5 Gbiten fogok videót vágni a NAS-ről (SMB). De ez az álom nem válik valóra

. NAS-t DMZ-ben akarom tartani, arról nem mondanék le.

. NAS-t DMZ-ben akarom tartani, arról nem mondanék le.mac-miniről, VLAN20-ból futtatva a NAS ellen (VLAN30):

PH-n a kódformázás még mindig kritikán aluli, nem bírom normálisan beilleszteni.

❯ iperf3 -c 10.13.30.2 -p 6666

Connecting to host 10.13.30.2, port 6666

[ 5] local 10.13.20.2 port 62911 connected to 10.13.30.2 port 6666

[ ID] Interval Transfer Bitrate

[ 5] 0.00-1.00 sec 134 MBytes 1.13 Gbits/sec

[ 5] 1.00-2.00 sec 201 MBytes 1.69 Gbits/sec

[ 5] 2.00-3.00 sec 203 MBytes 1.70 Gbits/sec

[ 5] 3.00-4.00 sec 159 MBytes 1.33 Gbits/sec

[ 5] 4.00-5.00 sec 205 MBytes 1.72 Gbits/sec

[ 5] 5.00-6.00 sec 155 MBytes 1.30 Gbits/sec

[ 5] 6.00-7.00 sec 154 MBytes 1.29 Gbits/sec

[ 5] 7.00-8.00 sec 152 MBytes 1.27 Gbits/sec

[ 5] 8.00-9.00 sec 140 MBytes 1.18 Gbits/sec

[ 5] 9.00-10.00 sec 145 MBytes 1.22 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bitrate

[ 5] 0.00-10.00 sec 1.61 GBytes 1.38 Gbits/sec sender

[ 5] 0.00-10.00 sec 1.61 GBytes 1.38 Gbits/sec receiver

❯ iperf3 -c 10.13.30.2 -p 6666 -P 2

Connecting to host 10.13.30.2, port 6666

[ 5] local 10.13.20.2 port 62929 connected to 10.13.30.2 port 6666

[ 7] local 10.13.20.2 port 62930 connected to 10.13.30.2 port 6666

[ ID] Interval Transfer Bitrate

[ 5] 0.00-1.00 sec 102 MBytes 856 Mbits/sec

[ 7] 0.00-1.00 sec 51.4 MBytes 431 Mbits/sec

[SUM] 0.00-1.00 sec 153 MBytes 1.29 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ 5] 1.00-2.00 sec 90.9 MBytes 763 Mbits/sec

[ 7] 1.00-2.00 sec 85.5 MBytes 718 Mbits/sec

[SUM] 1.00-2.00 sec 176 MBytes 1.48 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ 5] 2.00-3.00 sec 84.0 MBytes 704 Mbits/sec

[ 7] 2.00-3.00 sec 85.6 MBytes 718 Mbits/sec

[SUM] 2.00-3.00 sec 170 MBytes 1.42 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ 5] 3.00-4.00 sec 87.3 MBytes 733 Mbits/sec

[ 7] 3.00-4.00 sec 92.6 MBytes 777 Mbits/sec

[SUM] 3.00-4.00 sec 180 MBytes 1.51 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ 5] 4.00-5.00 sec 87.1 MBytes 731 Mbits/sec

[ 7] 4.00-5.00 sec 85.9 MBytes 721 Mbits/sec

[SUM] 4.00-5.00 sec 173 MBytes 1.45 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ 5] 5.00-6.00 sec 89.1 MBytes 747 Mbits/sec

[ 7] 5.00-6.00 sec 78.9 MBytes 662 Mbits/sec

[SUM] 5.00-6.00 sec 168 MBytes 1.41 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ 5] 6.00-7.00 sec 75.9 MBytes 636 Mbits/sec

[ 7] 6.00-7.00 sec 85.1 MBytes 714 Mbits/sec

[SUM] 6.00-7.00 sec 161 MBytes 1.35 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ 5] 7.00-8.00 sec 82.7 MBytes 694 Mbits/sec

[ 7] 7.00-8.00 sec 94.2 MBytes 790 Mbits/sec

[SUM] 7.00-8.00 sec 177 MBytes 1.48 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ 5] 8.00-9.00 sec 80.7 MBytes 677 Mbits/sec

[ 7] 8.00-9.00 sec 96.3 MBytes 808 Mbits/sec

[SUM] 8.00-9.00 sec 177 MBytes 1.48 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ 5] 9.00-10.00 sec 70.0 MBytes 587 Mbits/sec

[ 7] 9.00-10.00 sec 109 MBytes 911 Mbits/sec

[SUM] 9.00-10.00 sec 179 MBytes 1.50 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bitrate

[ 5] 0.00-10.00 sec 850 MBytes 713 Mbits/sec sender

[ 5] 0.00-10.00 sec 849 MBytes 712 Mbits/sec receiver

[ 7] 0.00-10.00 sec 864 MBytes 725 Mbits/sec sender

[ 7] 0.00-10.00 sec 864 MBytes 724 Mbits/sec receiver

[SUM] 0.00-10.00 sec 1.67 GBytes 1.44 Gbits/sec sender

[SUM] 0.00-10.00 sec 1.67 GBytes 1.44 Gbits/sec receiveriperf Done.

-

Protezis

őstag

válasz

lionhearted

#22111

üzenetére

lionhearted

#22111

üzenetére

Nem teljesen értem, amit írsz. A 2 kliens eltérő VLAN-ban van, okkal. Mivel a switch chip nem tud L3 HW Offloadot (legalábbis Mikrotik nem supportálja, valahol olvastam, hogy támogatna valami 250 connectionig), az inter-VLAN routing csak és kizárólag CPU-n keresztül mehet.

Ha jól értem a fastpath tisztán switch chipen belüli dolog, ami az én esetemben szimplán nem játszik, hisz 2 VLAN között nem képes rá.

Értelmezésem szerint az RB5009 felépítését tekintve olyan, mintha lenne egy L2 managed switchem, ami 10 gigabites uplinkkel megy a routerhez (router on the stick). Az inter-VLAN routing szükségszerűen elmegy a routerig és átmegy a tűzfalon. Ez nyilván erőforrás igényes.

7.14.3 RouterOS van rajta, a firmwaret nem frissítettem, gyári 7.6 van rajta.

Valamit nagyon félreértek?

-

Protezis

őstag

válasz

Audience

#22109

üzenetére

Audience

#22109

üzenetére

HW Offload természetesen megy:

/interface bridge port print

Flags: I - INACTIVE; H - HW-OFFLOAD

Columns: INTERFACE, BRIDGE, HW, PVID, PRIORITY, PATH-COST, INTERNAL-PATH-COST, HORIZON

# INTERFACE BRIDGE HW PVID PRIORITY PATH-COST INTERNAL-PATH-COST HORIZON

;;; nas 1g

0 H ether2 bridge yes 30 0x80 10 10 none

;;; home port

1 IH ether3 bridge yes 20 0x80 10 10 none

;;; home port

2 IH ether4 bridge yes 20 0x80 10 10 none

;;; sw1

3 H ether5 bridge yes 10 0x80 10 10 none

;;; sw2

4 H ether6 bridge yes 10 0x80 10 10 none

;;; mac-mini

5 H sfp-sfpplus1 bridge yes 20 0x80 10 10 none

;;; nas 2.5g

6 H ether1 bridge yes 30 0x80 10 10 none

7 macvlan20 BridgemDNS 1 0x80 none

8 macvlan40 BridgemDNS 1 0x80 noneMég egy link, ahol a problémáról beszélnek. Azt írják, hogy 1 connection végig 1 CPU magon van, és az limitálja a routingot. Most megnéztem a profil-t, CPU0 90% fölött van iperf3 futtatás közben.

L3 HW Offloadot sajnos nem tud ez a router, szóval a CPU-n mindenképp átmegy az inter-VLAN routing.

Ez így elég kiábrándító sebesség.

-

Protezis

őstag

RB5009UG+S+In-nel az a problémám, hogy lassú az inter-VLAN routing. 1 hete van meg, előtte nem volt Mikrotikkel tapasztalatom, kíváncsi vagyok, hogy félrekonfiguráltam-e valamit. Bár sajnos találtam hasonló tapasztalatokat.

- SFP+ portban S+RJ10, abba megy a NAS. 2.5 Gbe-n (USB)

- eth1-ben desktop gép (Mac mini m2 pro), 2.5 Gbe-n (USB)

A két kliens különböző VLAN-ban vannak, iperf3-mal többnyire 1.5 - 1.6 Gb/s sebességet mérek közöttük.Az USB-s ethernet adapterekkel korábban teszteltem a mac mini és egy macbook air-t, akkor megvolt a 2.2 Gb/s. Akkor még erősen konfigurálgattam a routert, és emlékeim szerint akkor még nem volt bekapcsolva a bridge VLAN filtering. Lehetett az az oka? Ha az ki van kapcsolva, akkor a VLAN-t ignorálja a switch és L2-n megy a kapcsolat a kliensek között? Mindenesetre az USB-s adapterek jók, kábelek jók, auto negotiation jó.

/interface bridge vlan

add bridge=bridge comment=Management tagged=bridge vlan-ids=10

add bridge=bridge comment=Home tagged=bridge,ether5,ether6 untagged=ether3,ether4,sfp-sfpplus1 vlan-ids=20

add bridge=bridge comment=DMZ tagged=bridge untagged=ether1,ether2 vlan-ids=30

add bridge=bridge comment=IoT tagged=bridge,ether5,ether6 vlan-ids=40

add bridge=bridge comment=Guest tagged=bridge,ether5,ether6 vlan-ids=50

/interface bridge port

add bridge=bridge comment="nas 2.5g" frame-types=admit-only-untagged-and-priority-tagged interface=ether1 internal-path-cost=10 path-cost=10 pvid=30

add bridge=bridge comment=mac-mini frame-types=admit-only-untagged-and-priority-tagged interface=sfp-sfpplus1 internal-path-cost=10 path-cost=10 pvid=20

Firewall: Established és related forgalom a forward chainen fasttrack-re van rakva, rögtön utána van az accept rule. Raw rule-ok vannak, de egy accept prerouting szabály az elején se javít semmit a sebességen.

Új hozzászólás Aktív témák

- Sorozatok

- TCL LCD és LED TV-k

- AMD Navi Radeon™ RX 9xxx sorozat

- sidi: 286-os Toshiba gázplazma laptop memóriabővítése

- 8K-s csúcsmonitor az ASUS ProArt portfóliójában

- Samsung Galaxy Tab S11 - tizenegyes

- Hamarosan robottelefon figyelheti minden mozdulatod

- Meghalt a Windows 10, éljen a Windows 10!

- ROG Xbox Ally X: Összefogás

- Total Commander

- További aktív témák...

- AKCIÓ!!! DDR5 GAMER PC: Intel Core Ultra 7 265KF +RX 9070/9070 XT +16-64GB DDR5! GAR/SZÁMLA!

- AKCIÓ! GAMER PC: i5-14400F (10mag/16szál) +RTX 5050/5060/5060Ti/5070/5080 +16-64GB DDR4! GAR/SZÁMLA!

- iPhone 13 Pro 126GB Gold Független 89% Gyári Akku iOS 17.3.

- Dell OptiPlex 7050 Micro i5-7500 / 8GB RAM / 256GB M.2 SSD

- Kompakt Gamer PC - i5-4750 + R9 380 4GB + 8 GB RAM

- HIBÁTLAN iPhone 13 Pro 128GB Silver -1 ÉV GARANCIA - Kártyafüggetlen, MS3666 100% Akkumulátor

- ÚJ Xiaomi Mi Robot Vacuum Mop Essential robotporszívó feltörlő 2db 1999 Ft

- ŐSZI BOMBA AKCIÓK! PSN, STEAM, UBISOFT CONNECT, EA APP, XBOX EREDETI KULCSOK 100% GARANCIA

- Samsung Galaxy S24 FE / 8/128GB / Kártyafüggetlen / 12Hó Garancia

- AKCIÓ! Apple Pro Display XDR 32 6K Nanotexturált üveg monitor garanciával hibátlan működéssel

Állásajánlatok

Cég: NetGo.hu Kft.

Város: Gödöllő

Cég: Laptopműhely Bt.

Város: Budapest

Nincs leírva sehol, méret sincs megadva, képeken se látszik.

Nincs leírva sehol, méret sincs megadva, képeken se látszik.