Új hozzászólás Aktív témák

-

hokuszpk

nagyúr

mintha az AMD mar keszult volna erre.

kerje gyartojatol a megfelelo biost. -

hokuszpk

nagyúr

válasz

velizare

#181

üzenetére

velizare

#181

üzenetére

szvsz Wamp kollega nem a meltdown/spectre -re gondolt, hanem az ezzel osszevetheto Intel Management Engine sebezhetosegekre.

* ah. majd szoljatok ram, hogy hajnalban csipas szemmel ne kommenteljek. Ez az Intel problema csak Skylake vagy ujabb procikat erintett.

-

-

alevan

őstag

Ám van már CVE szám, vagy azt is az AMD kell kérje helyettük?

-

sad_Vamp

őstag

válasz

velizare

#178

üzenetére

velizare

#178

üzenetére

A feltűnő az, hogy úgy sírsz-rísz itt az AMD-s probléma miatt, mintha a világvége jönne vele együtt (pedig nem, hisz írták: pár hét múlva javítva lesz). Miközben intel fronton sokkalta nagyobb a gáz, hisz ott ugyanez távolról is megoldható, ráadásul X évre visszamenőleg az ÖSSZES INTEL proci érintett (míg itt "csak" a legújabb széria), amik nagy valószínűséggel soha nem fognak normális patch-elést kapni.

Na ez az ami feltűnt itt a hozzászólásaidból mindenkinek.

-

válasz

Cathulhu

#175

üzenetére

Cathulhu

#175

üzenetére

ja, benne van, hogy így akartak elsőzni.

viszont a chimerára ezt írja az amd:Mitigating patches released through BIOS update. No performance impact is expected.

AMD is working with the third-party provider that designed and manufactured the “Promontory” chipset on appropriate mitigations.

no fix, no eta, csak workaround, majd, egyszer. -

S_x96x_S

addikt

AMD Confirms CTS-Labs Exploits: All To Be Patched In Weeks

https://www.anandtech.com/show/12556/amd-confirms-exploits-patched-in-weeks"The salient high-level takeaway from AMD is this:

- All the issues can be confirmed on related AMD hardware, but require Admin Access at the metal

- All the issues are set to be fixed within weeks, not months, through firmware patches and BIOS updates

- No performance impact expected

- None of these issues are Zen-specific, but relate to the PSP and ASMedia chipsets.

- These are not related to the GPZ exploits earlier this year."Initial AMD Technical Assessment of CTS Labs Research

https://community.amd.com/community/amd-corporate/blog/2018/03/20/initial-amd-technical-assessment-of-cts-labs-research -

wwenigma

Jómunkásember

válasz

velizare

#171

üzenetére

velizare

#171

üzenetére

Nem, moddolták a biost és ezt futtatta. Állítólag. A biosnak nem lett volna szabad hagyni ilyen rendszerben hogy felülirodjon, write protect és hopp, nincs sebezhetőség. Masreszt teljesen konfigurálatlan rendszert mókoltak, bakker, alapertelmezett megosztas be volt kapcsolva és rendszergazda jelszonak is tadataban voltak? LOL... Ezekkel mit nem lehet felülirni? Azert nem all a szor a hatadon hogy inteleden mindehhez nem kell semmilyen rendszergazda jog, alapbol meg tudjak csinalni?

-

válasz

wwenigma

#169

üzenetére

wwenigma

#169

üzenetére

csak nem fogjuk fel, hogy sikerült felflashelniük egy mókolt biost, amelyik a bekapcsolt secure boot ellenére is érvényes aláírás nélkül felülírta az amd psp romját, és utána futtatta is.

ennek nem így kellett volna történnie, az aláírás hiányában nem szabadott volna, hogy sikerüljön a psp rom flashelése, és a secure bootnak meg kellett volna akadályozni annak lefutását, a tpmnek meg a többi szarnak disznó módjára kellett volna visítania, és megállítani a boot folyamatot.

de azt is elhiszem, hogy szerinted ez így oké. egy sima mezei lokáladminként egyébként ellenőrízhetetlen helyre ellenőrízetlen és aláíratlan kódot lehet juttatni, olyat, ami mindig lefut. létezik, hogy ettől csak az én hátamon állank vigyázban a szőrszálak?sokadjára írom le, ez a 4 osztálynyi sebezhetőség nem a rendszerbe történő bejutásról szól. lépjünk már túl ezen, ez nem új támadási vektor, hanem károkozás. ha ott már bent vagyok, adott körülmények között ott milyen károkat tudok okozni. és az, hogy egy jóformán elérhetetlen helyre be tudok nyomni olyan kódot, ami mindig lefut, az nagyon gáz. mert írhatok arra akár olyan kódot is, amelyik megakadályozza, hogy a psp romot utána felül tudd írni, és miután ezzel a szarral benyomtam oda, sok sikert hozzá, hogy valahogy kiforraszd a prociból a psp romját, és kicseréld.

afaik az asmedia usb controller chipsetjei csak a chimera osztálynak a forrása, ezé nem.

@propetya85: arról még a médiában is elég széles körű egyetértés van, hogy ezek a sebezhetőségek valódiak. cáfolat nincs, a megerősítések pedig szálingóznak. linkeltétek az anandos interjút is, abban is benne van az interjú utáni vélemény résznél, hogy nagy a valószínűsége, hogy ezek igaziak. linus sem írta egy szóval sem, hogy ne lenne igaz, a felhajtás részét kifogásolja.

-

Pro!Petya

addikt

válasz

velizare

#168

üzenetére

velizare

#168

üzenetére

Na végre valami!!

Gondolom ezt az asmedias sebezhetőségre gondolod..

Vagy ha nem, akkor hol keressük ezeket a megerősítéseket amiket biztos kiteszteltek és már készült tanulmány róla?

CVE és Mitre számmal természetesen....![;]](//cdn.rios.hu/dl/s/v1.gif)

Vagy azoknak is a végére csak ennyi van biggyesztve hogy : kb semmire se vállalunk fellelősséget amit állítunk és ez csak mi véleményünk stb stb mi nem tehetünk semmiről bla bla?!!

Bár az is érdekes hogy hírek között sehol nem futni bele..

Mivel így ha már publikus a "sebezhetőség" gondolom a neves és megbízható cégek is ezt megerősíthetik mert nem kell megvárniuk a kötelező várakozást publikálás előtt.

Azt hiszem láttuk már hogy ha valahol tényleg kaki van a palacsintában (nem is olyan rég) ott 24órán belül sokan megszólalnak akiknek ér is valamit a szavuk és feltöltenek ilyen olyan anyagokat a netre.

Vagy esetleg Linus visszavonta a "szemét" jellemzőt a "tanulmányról" oderwas

Eltelt egy hét.Linkelt videónál comment letiltás, beszédes.

-

wwenigma

Jómunkásember

válasz

velizare

#168

üzenetére

velizare

#168

üzenetére

MasterKey is an exploit that allows for arbitrary code execution within the secure processor of the CPU, but requires the attacker to re-flash the BIOS with an update that attacks the Arm Cortex A5 at the heart of the secure processor.

Azaz egy modositott BIOS-t tudnak flashelni bár én itt elröhögtem magam és kinyomtam először a videót amugy:

Komolyan ezzel akarják bizonyítani? Azt sikerult hogy ha nincs bekonfigolva a rendszer akkor lehet masolni alapertelmezett megosztasra admin jelszo tudatában és flashelni illetve BIOS szinten nincs megfelelo hitelesítés ez ellen...de még mindig nem latom miert AMDflaws és miert nem AMIflaws vagy ASmediaflaws.

-

-

ricsi99

addikt

válasz

hokuszpk

#162

üzenetére

hokuszpk

#162

üzenetére

Tapasztalataim szerint ,normálisabb bankok applikációi el sem indulnak rootol eszközön, ergó ha nincs emelt szintű admin jogod akkor nincs is ilyen problémád

Ha meg egy szét hack-elt eszközt használsz akkor meg használd a fejed... de álltalában szerintem az emberi hülyeség a 99% os probléma

Ha meg egy szét hack-elt eszközt használsz akkor meg használd a fejed... de álltalában szerintem az emberi hülyeség a 99% os probléma

-

hokuszpk

nagyúr

ez eddig is bennevolt, hogy elinditottal egy drivernek latszo exe -t az 'ezaztanamegbizhatodriverforras.com' -rol, aztan megse az volt,

nagyuzemben is belefutnak ilyesmibe -

FLATRONW

őstag

Akkor csak az a kérdés, hogy az ismert és elismert biztonsági cégek hogyhogy nem szúrták ki ezeket a sebezhetőségeket?

Lehet, hogy nem is kerestek hibákat az AMD termékekben, vagy csak egyszerűen ennyit ér ez a fene nagy ismeretség és tapasztalat, a hibák megtalálása csak szerencse kérdése és így teljesen felesleges belekeverni az előéletet. -

-

Jack@l

veterán

-

FLATRONW

őstag

válasz

hokuszpk

#152

üzenetére

hokuszpk

#152

üzenetére

Nem vallom azt. Korábban írtam is, hogy minden termékben van hiba, ami előbb-utóbb kibukik. Ilyenkor nincs a gyártóknak más dolguk, mint azt kijavítani.

Engem az olyan nyilatkozatok nem érdekelnek, amelyek a közzétevő kicsinyítésével próbálják elbagatellizálni annak jelentőségét.

Azzal egyet értek, hogy adhattak volna több időt. Nyilván felhajtást akartak, és nem akarták megadni a lehetőséget a javításra. -

hokuszpk

nagyúr

válasz

FLATRONW

#151

üzenetére

FLATRONW

#151

üzenetére

ha a zero tolerancia elvet vallod, akkor rossz hirem van, soha semmilyen termekben nemszabadna hibanak lenni....

ezeket meg majd befoltozzak mikrokod frissitessel vagy ilyesmi, csak az 1 napos atfutas sajnos egyelore semelyik bonyisabb termeket gyarto cegnel nem eleg a modositasok kivitelezesere. -

-

-

-

Steve_Brown

senior tag

válasz

cskamacska

#117

üzenetére

cskamacska

#117

üzenetére

Ha nem lett volna a Meltdown valószínűleg intelnél maradtam volna. Nem vagyok paranoiás, de azért na.

Nem is tudtam volna más deszkát venni mint Ryzen kompaitbilist, valami R5-ös prockóra váltok, lehet megvárom a következő Ryzen generációt.

Egyébként rengeteg játék van aminek tökéletesen megfelel ez a "sok lúd disznót győz" prockó, most a Borderlands-eket tolom végig, ide nem is kell több. -

S_x96x_S

addikt

frisebb anyag ( CTS )

"

This is the list of hardware that has been tested in our lab:

- BIOSTAR B350 GT3 Ryzen Motherboard.

- GIGABYTE AB350-GAMING 3

- HP EliteDesk 705 G3 SFF Ryzen Pro machine

- HP Envy X360 Ryzen Mobile Laptop

- TYAN B8026T70AV16E8HR EPYC SERVER

- GIGABYTE MZ31-AR0 EPYC SERVER....

RYZENFALL, FALLOUT

Requirements

o Physical access is not required. An attacker would only need to be able to run an EXE with

local admin privileges on the machine.

Impact:

o Write to SMM memory, leading to code execution in SMM.

o Reading and/or tampering with Credential Guard VTL-1 memory through the PSP.

o Ryzenfall-4, which achieves code execution inside the PSP, leads to all the attacker

capabilities described above, as well as the capability to tamper with the PSP and its security

features.

o An attacker can use RYZENFALL or FALLOUT to bypass Windows Credential Guard, steal

network credentials, and then use these to move laterally through Windows-based

enterprise networks.MASTERKEY

Requirements:

o Physical access is not required. An attacker would only need to be able to run an EXE with

local admin privileges on the machine.

o Wait for reboot......

"

további .... lásd:

https://safefirmware.com/Whitepaper+Clarification.pdf -

-

hokuszpk

nagyúr

-

válasz

wwenigma

#125

üzenetére

wwenigma

#125

üzenetére

otthoni elhasználó nem vesz psp-s procit a gépébe, őt a 2.-3. sebezhetőség egyáltalán nem érinti.

a javítás az javítás, azaz valamilyen patch, ne kelljen hozzá gpo-t heftölni. legfeljebb amíg a javításra várunk, wo-nak. de az ilyen security featureök piszkálása egyébként is sanszosan le van tiltva, hogy pl. a vírusírtót meg a tűzfalat azért ne tudják már kikapcsolni, se a biost felülírni. ha ilyet kell, akkor van a gépükön egy installokat/updateket érintő fiók, azt nem szokták ilyenre korlátozni, és annak lehet akár domainadmin jogosultsága is. na ha ennek a technikai fióknak a hozzáférését szerzik meg valami malware-rel, az már gáz. -

FLATRONW

őstag

válasz

wwenigma

#130

üzenetére

wwenigma

#130

üzenetére

Gondolom az Intelről tudták, hogy sok hiba van a rendszerükben, így esett a választás az AMD-re.

Ott már nem osztott-szorzott volna a további hibák megléte.

Az AMD sebezhetőségre pedig még felfigyel a világ.

Egyébként szabad egyáltalán vizsgálni az AMD-t? Nagyon úgy tűnik, hogy ők valami magas lóról figyelik az egészet, és ha valaki vizsgálódik utánuk, akkor csakis összeesküvésről lehet szó. -

wwenigma

Jómunkásember

Köszönöm a vérfan besorolást, kár hogy amikor ez jön akkor már tudva levő hogy kifogy a muníció. Nem védek senkit és nincs fanság csupán azoknál akik összemossák a másik, valódi botránnyal...

Olvasd el a fenti linken lévő cikket, biztos vérfan hívta őket. Egy kis spoiler:

-Miért nem szóltak az AMD-nek és utána a szokásos 30-90 nap múlva tették közzé?

-Úgyse tudták volna kijavítani. ( What? )-Miért nincs CVE száma, azaz megerősítve harmadik fél által?

-Megvan erősítve, felesleges apróság. De nemsokára lesz az is. (Ugye a másik nulla napos auditor cég a sztoriban és egyáltalán nem biztos hogy kap normálistól)-Termékeket kutatnak át hibák után megbízók által, ki kérte hogy az AMD termékeit nézzék át?

-Köszönjük a hívását, ha felmerül meg kérdése később beszélünk. ( )

)No meg ugye a magyarázatuk szerint az ASmedia chipjét vizsgálták és innen fordultak az AMD PSP felé, holott több tízmillió Intel alaplapon is ott vannak a kérdéses chipek...persze tudom, vérfan vagyok. Ez mindenre magyarázatot ad, pedig mennyivel jobban hangzik az ASmediaFall...ja nem, de hát ez az igazság.

-

S_x96x_S

addikt

folytatás:

Our Interesting Call with CTS-Labs

by Ian Cutress on March 15, 2018 7:30 PM EST

https://www.anandtech.com/show/12536/our-interesting-call-with-cts-labs -

válasz

wwenigma

#127

üzenetére

wwenigma

#127

üzenetére

nincs szükséged az engedélyemre, csak szerintem ugyan olyan értelmetlen vádaskodás , mint az, amiről a cikk szól az AMD vel szemben. persze vérfanoknak kötelező meglátás és tényként kezelés ez .

A fenti cikk szerint nem kell mindegyikhez feltétlenül jogosultság, de ezt nem az én feladatom eldönteni. -

wwenigma

Jómunkásember

-

válasz

wwenigma

#125

üzenetére

wwenigma

#125

üzenetére

"Kb. ennyire komolytalan ez a letamadas az intel részéről"

milyen szemüveget emlegettél feljebb?

Egyébként I betűs oldalt szerintem megint kicsit komolyabban összefoglalta, érdemes azért elolvasni, mert ott kielemzik a hibákat valóban és néhánynak azért adnak valós alapot. Persze nem spectre szintű a dolog, meg nem is egyszerű megvalósítani.

-

wwenigma

Jómunkásember

válasz

velizare

#124

üzenetére

velizare

#124

üzenetére

A rendszergazda rendelkezik a csoportházirend felett, a lokál adminok gpo általi korlátozását meg hagyjuk mert az otthoni felhasználók 99,976%-a nem tartozik ebbe a körbe.

De ha ugy vesszuk akkor szerinted a javitas vallalati kornyezetben a lokal adminok gpo altali korlatozasaval megvalosulhat az otthoni usereknek pedig korlatozott hozzaferesu fiok hasznalata eseten nem kell szamolniuk biztonsagi kockazattal. Kb. ennyire komolytalan ez a letamadas az intel részéről, de ugye az atlag 1bites user csak annyit fog felfogni hogy az AMD rosszabb mint az intel mert 13 hibája van..

-

-

FLATRONW

őstag

Egyébként egy olyan Windows elég jogot ad a támadásra, ahol egyetlen fiók van, ami rendszergazdai jogokkal rendelkezik és az UAC is ki van kapcsolva?

-

-

Tényleg évtizedekkel ezelőtt, az Athlon64 korszakban volt. A büntit kapta 2009-ben, az akkor is már több évvel korábbi ügyletek miatt.

Megrendelte? Ha a jelentés egy neves cégtől származott volna, akkor igen. De ez egy névtelen, ismeretlen idióta senkik bohóckodása némi rivaldafényért.

-

Solten

őstag

Mondjuk eppen ezert ove a piac 4/5-e?: [link]

Amugy mielott megint XY Ver Pisti Intel fanboy a dzsihad kardjahoz kap hirtelenjeben: csak talalgatasok vannak, de tuti hogy valaki megrendelte ezt; lehetett akar az Intel, egy tozsdespekulans csoport, a ruszkik, az ISIS, Intel fanboyok szakszervezete, Ver Pisti nagymamaja, stb.

-

cskamacska

addikt

válasz

Steve_Brown

#63

üzenetére

Steve_Brown

#63

üzenetére

"Én vagyok az az ember, aki januárban készült gépet váltani és hezitált, hogy Pentium G4560 vagy Athlon x4 950 legyen. Végül a Meltdown miatt az AMD felé billent a mérleg nyelve."

Alapvetően itt a téma lényege, nem a 100 hsznyi szájtépésben. A FUD igenis befolyásolhatja a vásárlási döntéseket.

Amúgy ha az olcsó "ember lapáttal"

proci mellé Ryzen kompatibilis AM4-es lapot vettél, amibe tudsz majd egy 2400G-t vagy 1600X-et pakolni szükség esetén, akkor hosszabb távon jobban jártál, mint az Intel ócó i3 procijával strigák és migránsoktól való rettegéstől függetlenül.

proci mellé Ryzen kompatibilis AM4-es lapot vettél, amibe tudsz majd egy 2400G-t vagy 1600X-et pakolni szükség esetén, akkor hosszabb távon jobban jártál, mint az Intel ócó i3 procijával strigák és migránsoktól való rettegéstől függetlenül.  Persze váltásig az 1 szálas teljesítmény sehunban lesz, játékokat ne erőltesd.

Persze váltásig az 1 szálas teljesítmény sehunban lesz, játékokat ne erőltesd. -

Jack@l

veterán

Az 15-20 éve volt, de mi szüksége lenne rá mikor a piac 4/5-e az övé? Évről évre rekord bevételei vannak komolyabb fejlesztés nélkül, maxon az rv árfolyam. Örül hogy amd még nem csődölt be és évekkel van lemaradva arhitektúrában, mert akkor fel kellene darabolnia magát...

Viszont ahogy látom minden más fontosabb mint a megtalált rések, támadhatóságok. Arról nem folyik vita mennyire valid...

Gondolom senki se szeretne eleve olyan procit venni vagy oem gépet amiben alapból malware-es fertőzött rész van. (meg nem biztos hogy egyensugarú othoni felhasználó nem nyom rá automatikusan egy proginál, drivernél a rendszergzdai módra ha felvillan) -

-

zoltanz

nagyúr

Mindahogy minden normális szoftvernek tartalmazni kell legalább egy változó, egy ciklust és egy hibát. Minden PSP tartalmaz réseket, kérdés csak az mennyire gond ez.

-

nem. ez olyan, mintha azt mondanánk, hogy ha valakinek egyszer a birtokában volt az aktuális indítókulcs leírása, onnantól örök időkig használhatja a gépjárművet távvezérléssel, beleérte azt az időszakot is, amikor más is benne ül, anélkül, hogy ő valaha is a közelébe ment volna a gépjárműnek, és ebben ez sem akadályozza meg, ha időközben kicserélnék a kocsin a zárakat és az indítót.

@wwenigma: jó, de itt szó sincs az uefiről, a 4 sebezhetőségből csak egynél van róla szó (masterkey), amiről én beszéltem, az meg a ryzenfall. itt a psp-nek a saját tárolójában tud elhelyezni kártékony kódot, ráadásul az fw módosítása nélkül, működés közben.

-

-

-

válasz

Pro!Petya

#106

üzenetére

Pro!Petya

#106

üzenetére

1. Antitröszt bírságot (mint bármely bírságot) nem egy cég részére fizetik, hanem egy állam költségvetése felé.

2. Ez nem is antitröszt eljárás volt, hanem két cég peres üzleti vitája.

3. Nem bírósági határoztattal ért véget az ügy, hanem peren kívül megegyezéssel.

4. Ahol ennyi ostoba tárgyi tévedés van leírva, ott mekkora a valószínűsége, hogy az alapállítás (intel nem fizetett még) valóban igaz? -

válasz

Mexeltkeszeg

#104

üzenetére

Mexeltkeszeg

#104

üzenetére

Mert ez épp olyan nagy bullshit, mint az intel általi megrendelés ötlete, vagy épp maga az egész iromány. Nincsenek összeesküvések.

Viszont hülyék léteznek, figyelemre vadászó cégek léteznek, pénzügyi manipulátorok léteznek. Egyszerűen ennyi a történet. Nincs itt semmi látnivaló.

-

janeszgol

félisten

Nezd nyitott elme, remelem nem akarod szerecsen mosdatni az Intelt? Igy jar az, aki tobbszor is gatlastalan volt. Mar csak a masik forumtars multkori sirama hianyzik. Lehet meg a vezer gyomrat is felforgatja.

Mexeltkeszeg, lehet. Akkor viszont alhir terjesztesert mehet oda a bunti. Ha jol tudom nem szeretik az ilyen huzasokat a tozsden. Ha lesz idom nezek peldakat.

-

Pro!Petya

addikt

válasz

nemlehet

#105

üzenetére

nemlehet

#105

üzenetére

Azzal a bünti kifizetéssel hogy áll az intel? Van már erről valami fejlemény?

Intel still hasn't paid AMD the 1.2 billion USD anti-trust fine![;]](//cdn.rios.hu/dl/s/v1.gif)

-

nemlehet

őstag

válasz

Mexeltkeszeg

#104

üzenetére

Mexeltkeszeg

#104

üzenetére

Szerintem azért nem merült fel az AMD oldali machináció, mert eddig a pirosak részéről nem nagyon történt alattomos piaci húzás. Legalábbis olyan amiről tudunk. Az Intel viszont bizonyítottan fizetett a gyártóknak azért, hogy ne forgalmazzanak AMD-s gépeket egyáltalán.

A spectre/meltdown hibáknál is inkább a marketinges maszatolás meg hárítás ment a kékek részéről, valódi javítás ugye mai napig nincs, főleg nem régebbi gépekre. -

Mexeltkeszeg

csendes tag

Eszméletlen mennyire megdobta a társalgási kúltúrát ez a hír

. Elolvasva a 100+ véleményt megosztanám a meglátásaimat. Én magam is arra hajlok hogy ez meg lett rendezve ilyen-amolyan okokból, viszont az itt lévők közül senkitől nem olvastam azt a lehetőséget hogy esetleg AMD vonalról is érkezhetett a megrendelés. Épp azok miatt a visszásságok miatt amik miatt kamugyanús az egész, nem valószínű hogy a céget komoly veszteség érné, de ahogy korábban említették egyrészt az értéke elindult felfelé, másrészt a reklám, az reklám...

. Elolvasva a 100+ véleményt megosztanám a meglátásaimat. Én magam is arra hajlok hogy ez meg lett rendezve ilyen-amolyan okokból, viszont az itt lévők közül senkitől nem olvastam azt a lehetőséget hogy esetleg AMD vonalról is érkezhetett a megrendelés. Épp azok miatt a visszásságok miatt amik miatt kamugyanús az egész, nem valószínű hogy a céget komoly veszteség érné, de ahogy korábban említették egyrészt az értéke elindult felfelé, másrészt a reklám, az reklám...

És ez is csak olyan elmélet mint az összes többi. És mondom ezt mindannak ellenére hogy megyőződéses gen2 amd-s vagyok.

-

-

ennek a cuccnak, ha igaz, a rákfenéje az, hogy el tudsz dugni úgy kártékony kódot, hogy utána az észlelhetetlen és kiírthatatlan maradjon ezeken a gépeken reboot/format/os reinstall kombóval, ami az emberek 99%nál csak a vegyél másik gépet opciót hagyja meg. gondolom ha egy ilyen betalálna hozzád, utána azért nem szívesen vennél még egyszer amd procis gépet. pláne mivel ezek enterprise és workstation gépek, szóval ha intéznek neked egy soron kívüli géppark cserét, azt ziher, hogy nem köszönöd meg se te se a cégvezetés.

hogy hogyan szerzel hozzá admint/rootot, az más kérdés, de nehogy azt hidd, hogy komoly akadály, ha elég nagy a cég, valaki úgyis rá fog kattintani valamilyen malware-re, inkább előbb, mint utóbb. -

pylon

tag

a kiadott "dokumentáció" olyan mint amit egy hisztis 12 éves hülyegyerek írt egy délután, hogy bebizonyítsa sz*razájemdé

-

Ianhu

újonc

érdemes ezt végig olvasni

https://www.gamersnexus.net/industry/3260-assassination-attempt-on-amd-by-viceroy-research-cts-labs

vagy nézni

https://www.youtube.com/watch?v=ZZ7H1WTqaeo

-

S_x96x_S

addikt

Az AnandTech eléggé követi az ügyet és rendszeresen frissitik a ciküket.

Update 3/14 5:00am ET

<--- idézet --->

....Quoted by Ars is David Kanter, founder of Real World Technologies and industry consultant, who verifies that even though these are secondary stage attacks, they can still be highly important. David states that while

"All the exploits require root access - if someone already has root access to your system, you're already compromised. This is like if someone broke into your home and they got to install video cameras to spy on you".

Ars also quotes Dan Guido, who states that all that is needed to enable these exploits is the credentials of a single administrator:

"Once you have administrative rights, exploiting the bugs is unforunately not that complicated."

-

HookR

addikt

És így született meg az "angol tudósok" után az "izraeli biztonsági szakértők" mém...

-

komi77

senior tag

Helyileg, rendszergazdai jogosultsággal? Azannyát. Ez olyan mintha csak az dughatná meg az erényöves hölgyeket aki ott van és még kulcsa is van. Hihhetetlen milyen komoly ez.

-

wwenigma

Jómunkásember

Rendszergazda joggal min nem lehet egyáltalán heftelni BÁRMIT? Csak mert ezekhez a "sebezhetosegekhez" az kell. Na ez a bullshit.

És ugye nemsoká Ryzen refresh, adja magát hogy harmadik fél támogatásával akartak botrányt kreálni... sikertelenül.

Ugyanakkor Intel bácsi úgy adta ki a 8-ik szériát hogy fél éve tudta hogy xar van a palacsintaban mivel azok a sebezhetosegek nem igényelnek rendszergazdai jogokat...

-

Pro!Petya

addikt

Az azért megvan hogy ezzel a "procedurával" az összes processzor - (PC) huuu de nagyon meghekkelhető?! Kb semmit találtak, de azt nagyon szépen körbe csomagolták szart se mondó találgatásokkal.. 😂

Végig görgetted volna a hsz-ket akkor világos lenne hogy mi ez az egész. Vagy csak az ezzel kapcsolatos updatelt fejleményeket kéne elolvasni.

Sűrű az a köd

-

hokuszpk

nagyúr

admin jog birtokaban az Intel vasat is siman befertozom, meg ha fizikailag hozzeferek kitepem belole a bioschipet is, biztos ami zicher.

ugy elkepzelem, ahogy a nagy felhokozpontba ahol az epycek helye lenne, titokban beoson a moszadugynok, es az ott tartozkodo 10000 - 1000000 gepen nekiall egyesevel biost frissiteni. -

azért ezen hibák amiket felsorol, simán nem tartom kizártnak, hogy intelen is létezőképesek, egyik-másik annyira primitívnek tűnik..

plusz az 1nap<->200nap nagyon nem aránylik.nem a puhításról van szó, egyszerűen csak.. ez az egész olyan mint ha nem a hiba feltárás lenne a célja, hanem pont a hírverés... és ez veri ki a biztosítékok szerintem sokaknál (nálam legalábbis).

-

Bandit79

aktív tag

A hiba az hiba ,az ott van akár nagyobb ,vagy kisebb.... nem kell puhítani a dolgot, elindult valami, szóval ugyanúgy fel lett adva a lecke most az összes menőjenő hackergyerek,programozó, kódfejlesztő az AMD réseit fogja kapirgálni ,hol találunk még valamit.. ugyanúgy ,mint az Intel mizéria után.

-

már leírták páran, hogy a meltdown/spectre hibák se lettek volna annyira gázak, ha az intel nem úgy kezeli a helyzetet velük ahogy kezelte...

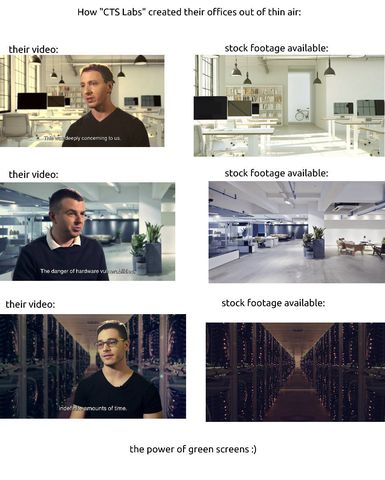

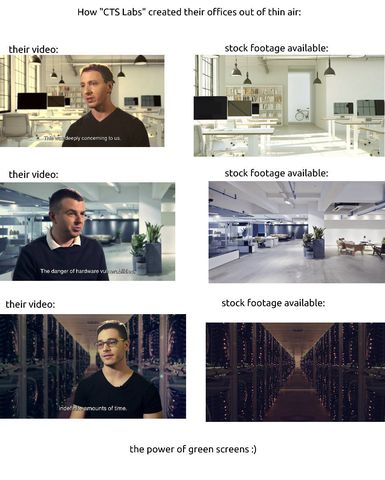

egyébként AMD kapott 24 órát, intel meg kb 200 napot... az amd hibáiról valami frissen alakult "noname" csapat szólt, míg az intel esetén egy jelentősen nagyobb régebb óta létező, a hibák egy részének működéséhez eleve admin jog és módosított bios kell a rendszerre...

a vállalat munkatárairól készült videó greenboxban készült stock fotókkal a háttérben...

egyszerűen csak gyanús a mostani ügy..

-

Bandit79

aktív tag

Ilyen begyöpösödött gondolkozású embereket ,mint ti...

Rögtön ,ha AMD-t vádolják sebezhetőséggel ,akkor Intel áll a háttérben..

Ezt a beszűkült tudatállapotot már bocs..

Ja ,akkor biztosan AMD áll a pár hónapos Intelt lejárató kampányban... szemét AMD..

Jajj ,de nagy az isten állatkertje.

Inkább beszéljünk arról,hogy azok az emberek akik felháborodva nagy pofával mondták ,hogy na ezért nem kell Intel(spectre stb. ,tököm tudja milyen sebezhetőségű kapuk még) most AMD-n is feltárulnak backdoorok ,mint tudjukezek csak az 1001. -kiskapuk ,de hiába lett elmondva. Na az most milyen procit fog venni, vagy belátja hogy nincs jelentősége végre..

-

Cathulhu

addikt

Az AMD részvények az utóbbi 1-2 évben jó 5-600%os növekedést hoztak, a cég relatíve kicsi, részvény árfolyama könnyen rángatható, nagyokat lehet rajta nyerni. Ráadásul pont azért normalizálódott 10-15 dollár között, mert a Ryzen jól sikerült és az Epyc előtt nagy növekedési potenciál van. Ha ezt támadják, tényleg bedönthették volna. Örülök, hogy egyelőre a tőzsde nem úgy táncol ahogy ezek fütyülnek

-

nemlehet

őstag

válasz

scott_free

#79

üzenetére

scott_free

#79

üzenetére

Azért egy tech óriást megrángatni ilyen módon elég érdekes shortolási taktika. Szerintem ennél sokkal nagyobb haszonnal kecsegtető és kevésbé kockázatos cégek is vannak. Ok az AMD nem egy olyan mamut munt a Samu vagy az Intel, de azért elég nagy cég.

Nem lenne sokkal jobb valami startupot megrángatni ami amúgy is erősen fluktuál meg egy éven belül több száz százalékos növekedést érhet el? Plusz kutyát nem érdekli, lehet néhány amerikai lap lehozná, de semmi más. Így meg még azt is el tudom képzelni, hogy a reddit/4chan népe ki fogja nyomozni, hogy ki volt az eredeti megrendelő aztán felhúzzák a lámpavasra

(volt már ilyenre példa, persze átvitt értelemben)

(volt már ilyenre példa, persze átvitt értelemben)Plusz azért egy olyan fontos területet mint az IT security besározni ilyen gusztustalan módon szintén nem tűnik a legjobb taktikának. Ok, hogy vannak akiket semmi sem érdekel, utánam az özönvíz, de a tőzsdei manipulációt sokkal finomabban szokás csinálni.

Szóval nekem azért gyanús, hogy ez nem szimplán néhány tőzsdei millió leakasztása végett történt csak és kizárólag. Túl specifikus az AMD elleni támadás, teljes nevezéktanában, kommunikációjában úgy hat mintha komolyan izzadtak volna rajta marketinges brainstormingon.

-

mikej95

aktív tag

Szóval van 13 sebezhetőség aminek rendszergazda módban kell lefutnia és/vagy flashelni kell hozzá a BIOS-t? Egy olyan cégtől ami 1 éve létezik csak papíron és az irodájuk egy green screen. Ilyen háttérrel aztán 24 órát adnak a reagálásra, 90 nap helyett. Valahol a lap szélén pedig megemlítik, hogy személyes vélemény az egész, nem pedig tényeken alapul.

Ez lejárató kampány és tőzsde manipuláció. Utóbbit elég komolyan büntetik, Intelig persze nem jutnak el, azok annál alaposabbak, de sokan megüthetik a bokájukat emiatt.

A fél világ pedig benyelte, ti is benyeltétek, profizmus csúcsa.

-

janeszgol

félisten

válasz

Hieronymus

#75

üzenetére

Hieronymus

#75

üzenetére

Igaz, igaz. Ez ram is ervenyes termeszetesen. Szoval szeretnem javitani azt a hozzat. Meg nem tudni van-e koze az Intellnek, szoval varom a tovabbi reszleteket.

-

Seirei

tag

Tessék, tények illetve 1-2 spekuláció a 13-as számmal kapcsolatban.

"Further checking on AMDFlaws and the CTS Labs website lead to curiosities.

The 24-hour disclosure opposed to the industry standard 90/180 day is just wrong, completely unprofessional.

13 flaws announced on the 13th of March?

Domain records for "amdflaws.com" has been created on Feb, 22, 2018.

Company is listed only since 2017, linked-in shows very poor company info.

Domain registered not directly but through "domainsbyproxy.com".

Domain is registered at GoDaddy, privately. No contact information of the domain is public.

Their official Youtube Channel with that video, was created March this year. That would be the official company YT channel.

Video looks marketed, too well produced.

Names like Ryzenfall sounds like somebody from marketing made that up?

Precisely 13 flaws? An unlucky number?

Whitepaper shows no specific technical detail.

Earlier today when the news broke and info was released I did some Google searches on CTS-Labs, it revealed very little, for a proclaimed established security agency.

Parts of www.cts-labs.com website are copied from public PDF documents

As a security firm, cts-labs website does not even have an SSL certificate active? Thus no https available as an option?

cts-labs does not disclose address on website."Már updatelve lett több helyen, az egész nem más mint stock manipulation növekvő AMD részvények ellen.

/thread

-

Én hajlandó vagyok olvasgatni, de nem látom az igazságot erre céloztam. Minden oldal és felhasználó más ( saját) szemszögéből írja le a történetet.vagy mocskolódás, vagy sajnálkozás, vagy elítélés. Senki nem tudja hogy Intel manipuláció e vagy sem,vagy valóban valós dologgal van dolgunk. Írnak ezt is azt is, AMD meg kivizsgálja majd a dolgot és jelentést ír. AZ lesz majd az igazság amit olvasni akartok.

Személyes véleményem pedig:

Az egészet jelenleg egy kis semmirevaló cég sajtó kampányának gondolom, akik azt sem tudják, hogy kellett volna ezt a dolgot etikusan megoldani,de elérték, hogy a világ szinte valamennyi neves IT oldala leírta a nevüket, hogy rájöttek valamire, ami egy röhejes támadási szisztémán alapul,de megkövethetetlen, mert ezen nevetséges feltételek teljesülésével valóban támadható az EPYC , tehát jogi szempontból igazuk van. ( ennyi erővel a régi Kínai számológépem is támadható)

Szerintem majd kapnak egy jókora pert a nyakukba, mert nem egyeztettek az érintett céggel, névrontást, tőzsdei hírérték rontása, vagy ilyesmit követtek el satöbbi. Személy szerint nem hiszem hogy Intel áll a dolog mögött, az nagyon átlátszó és amatőr munka lenne még tőlük is. -

Hieronymus

veterán

válasz

janeszgol

#48

üzenetére

janeszgol

#48

üzenetére

"Vigyazz mit irsz, mert itt marad am."

Pontosan.

De az is amit te írtál. Két feltételező mondat közé, benyomtál egy kijelentőt, ami a feltételezésen alapul.

Ez nem korrekt dolog.(#59) BlackPriest: "ha van emelt rendszergazdai jogosultságom, miért kéne usb vezérlőn futtatnom bármilyen rejtett kódot?"

Ennek akkor van értelme, ha csak egyszer szerezhető meg ez a jogosultság, magas lebukási kockázat nélkül. (A megfelelő ember lefizetésével. A jelszólopás után fizikai betöréssel, ... )

-

-

Blazs120gl

aktív tag

-

sad_Vamp

őstag

Tessék lehet olvasgatni.

TL : DR: Az egészből úgy tűnik, hogy van egy "vájszroj" nevü cég ami megpróbálta manipulálni a részvény árakat.

privát vélemény: Hogy az adott cég valaki megrendelésére dolgozott-e vagy saját szakállára, az ugye nyitott marad.

-

válasz

Blazs120gl

#66

üzenetére

Blazs120gl

#66

üzenetére

-

Blazs120gl

aktív tag

-

hokuszpk

nagyúr

válasz

Steve_Brown

#63

üzenetére

Steve_Brown

#63

üzenetére

igaz, hogy csak azutan keszult, hogy kibukott a ket serulekenyseg, nem elotte.

-

Nem biztos semmi sem, előre ítélkezni kár.Most minden ilyen jellegű hír " bomba " akar lenni.Számomra a spectre sem volt az. A fejlődés a Hackereknél erről szól, hogy megtalálják a réseket a pajzson. EPYC is feltörhető processzor, ha valaki akar,vagy megéri amunkát, talál benne rést, ebben biztos vagyok, ha nem most , majd 3 év múlva. Attól függetlenül a jelenben egy jó processzor és nem gondolnám, hogy bármelyik cég direkt építene, hagyna bent ilyen hibákat, legyen az Intel , vagy AMD vagy ARM.

-

Steve_Brown

senior tag

Én vagyok az az ember, aki januárban készült gépet váltani és hezitált, hogy Pentium G4560 vagy Athlon x4 950 legyen. Végül a Meltdown miatt az AMD felé billent a mérleg nyelve.

Amikor a Meltdown volt az aktuális akkor miért nem alakult külön weblap azzal a domainel, hogy intelgetdown.com vicc ez az egész.

Erre még videót is készítettek ennek az egésznek. 24 óra meg még arra sem elég, hogy valaki elolvassa az e-mailt a supportnál.

Ha igaz is a dolog, nekem nem kell félnem mert az Athlon x4 950 egy excavator refresh. -

janeszgol

félisten

En a cikkbol ugy vettem le, hogy a hibak megtalalasa, majd az AMD-nek kozlese utan egy nappal nyilvanossagra hoztak a hibalistat. Nem tartottak be a 90 napos minimum hataridot. Ha ez igaz, akkor ez buncselekmeny.

b.: teletettem ha-val a hozzam. Ha az Inteltol fuggetlen ez, akkor eleg a Start upot elovenni. Lasd fent.

-

GodGamer5

addikt

Az Amd is gyárt PSP-t...?

-

BlackPriest

őstag

ha van emelt rendszergazdai jogosultságom, miért kéne usb vezérlőn futtatnom bármilyen rejtett kódot?

-

pibor

csendes tag

Az én személyes véleményem az, hogy tök mindegy ki áll mögötte. Ha nekem volna egy cégem, ami azzal foglalkozna, hogy sebezhetőségeket vagy hibákat keres és találnék is ilyet, akkor sem kürtölném egyből világgá, hanem szólnék az érintett cégnek, hogy "Figyi van ez meg az a hiba. Nézzetek már utána!" Az érintett cég még lehet, hogy meg is köszönné, hogy rávilágítottunk egy hibára. Ellenkező esetben ez pusztán rosszindulat.

-

https://www.gamersnexus.net/industry/3260-assassination-attempt-on-amd-by-viceroy-research-cts-labs

"Contrasting the Meltdown and Spectre whitepapers, the CTS Labs whitepaper on claimed AMD vulnerabilities is bereft of any example code, and is written with a tone that attacks companies, rather than addressing the technology that is allegedly flawed. This is the most concerning, as the writing is charged and appears emotionally motivated, rather than taking an approach of objectively outlining the exploits and detailing the technology.

A primary concern is the window of time provided to AMD: For Spectre and Meltdown, AMD, ARM, and Intel were provided minimally six months to build security patches prior to the public unveiling of exploits. This is in the best interest of the public. CTS Labs, meanwhile, purportedly unveiled its findings to press and analysts prior to reporting the alleged exploit to AMD. AMD was given 24 hours notice before the news embargo lift on the story, which is clearly not enough time to respond to such allegations."

-

janeszgol

félisten

Nem is a monopol helyzetrol van szo. De a hulyesegnek ara van. No majd meglatjuk, mi sul ki belole. Ha viszont fuggetlen az Inteltol es ragalom az egesz, remelem a start up ceget is felelossegre vonjak. Felmenok vagyon targyaira terhelhetoseg, ha kell. Legyen sulya az egesznek, ne lehessen ingyen (nincs a neven semmi, nem behajthato) ragalmazni, trollkodni stb.

Ha meg igazak ezek, akkor a Start up buntetese mellett mehetnek a szukseges lepesek. -

Lokii

aktív tag

17 éve Intel procikat használok és hányok már tőlük, de ha te olyan "intelligens" vagy hogy inkább monopóliumot akarsz, és

a sokkal undorítóbb céget támogatod,

akkor hajrá, támogassad az Intelt, következő CPU-m 2700-as lesz és a videokártya AMD/Ati-s!

És azért "lejárató kampány", mert attól függetlenűl hogy az Intel volt porondon, a részvényeiken alig látszott meg, vajon miért(annak ellenére hogy logikus érvek szóltak ellenük, s hogy elbagatelizálták a sérülékenységeket), addig 13-14 vicc kategória "sérülékenységet" kreálnak AMD ellen, mindegyikhez adminisztrátori jogosultság kell és fizikai jelenlét(flashelni is kell a BIOS-t stb...) és 11%-al lejebb megy a részvényüknek az árfolyama...

Szerintem neked az arányokkal van probléma, na de mindegy, mi tudatos fogyasztók teszünk róla hogy az AMD elérje az 50%-os piaci részesedést.

-

S_x96x_S

addikt

Én nem nagyon hiszek abban, hogy az "INTEL" mozgatja a szálakat. ha igaz az "ASMedia ASM1142" sebezhetősége, akkor rengeteg INTEL alaplap is sérülékeny. "Intel Z370 Motherboard Buyer's Guide"

https://www.tweaktown.com/guides/8482/intel-z370-motherboard-buyers-guide/index2.html"99% Motherboards using Asmedia’s ASM1142 and not Intel's Alpine Ridge?" (2016)

http://www.tomshardware.co.uk/answers/id-3122999/motherboards-asmedias-asm1142-intel-alpine-ridge.html -

Seirei

tag

Zen+ launch előtt félhónappal, aha..

Mily érdekes hogy intelt a "botrány" csak a szaros 8. széria piacra dobása után 1+ hónappal érte....

-

Pro!Petya

addikt

Azért egy kicsit megértem azokat akik "temették" az intelt..... végülis csak saját maguknak,és a Microsoftnak letettek egy ~200napos melót az asztalra hogy a publikálásra tudjanak valamit mutatni és így se sikerült fényesre a "javítás" Sőőőt még az AMD-nek reagálnia kellett a win frissítésekre mivel a régebbi procis rendszereket hazavágta (windows topik) . Az alaplapgyártókat se hagyjuk ki a biosok miatt és persze legutolsó sorban a Userek bosszankodását meg persze felejtsük is el mert ők csak addig fontosak míg kifizetik az amugyis "nagyon olcso intel" procikat...

Egyszóval nem aprózták el a fiúk!!

Ennél a blődségnél amit meg most "találtak" AMD oldalon, ott kb egyszerűbb a falból kitépni az egészet és elsétálni az egész géppel mint módosítótt biost flashelgetni meg utána rendszergazdai jogosultsággal mókolgatni ...

-

Plague666

tag

Én azért leendő ryzen userként nem örülök ennek. Gyanús az egész persze, meg most itt levezethetjük, hogy amúgy semmiség. De ha valami olyan hibát álmodnak meg, ami csak vindózon keresztül orvosolható, akkor ott a fegyver a microsoft kezében, hogy odavágjanak egy meltdown szintű csuklást a vörös oldalnak is.

-

tegbashar

tag

Bamba módban elképzeltem, amikor megtudják a szakik, hogy javítás kell, majd egyből utána a határidőt. Biztos pezsegnek a szakszervezeti vonalak.

Másfelől miért nem elképzelhető valami teljesen más szabotázs-ok (már, ha erről van szó), mint a teljesen egyértelmű konkurencia? Például nem tudom milyen arányú az oroszoknál az AMD lefedettség, de ugye kelleni fog a tér a saját rendszernek; vagy mittomén a helyi hulladékszállító remél sok megrendelést, ha bejönne a pánik; vagy egy teljesen más projekt lassítására kiötlött terv vagy tényleg bármi lehet, ahol az anyagi haszon jelentkezhet.

Nem sok ismeretlen nélküli egyenlet van az életemben, miért pont ez lenne az? -

-

apatyas

Korrektor

Calm down.

Calm down.

Calm down.

Gondolkodjál már egy kicsit.. ki a f@szt érdekel egy bug, ha már adminként ülök a gépnél illetve a biost hekkelem?

A másik esetben mezei user kód, weboldalon keresztül is elintézte a dolgát.És ha igaz is volna, miért 1 napos határidővel fedték fel?

-

TTomax

félisten

Jó látni,hogy pontosan ugyanazok a nevek akik a spectre stb cikkek alatt az intelt temették,most ezt mennyire jelentéktelen kamu hirnek tartják.

-

wwenigma

Jómunkásember

[link] All of the bugs require administrator (or root) access to exploit. This is a significant mitigation.

All of the bugs require the ability to execute code. This is a significant mitigation.

No proof of concept code has been provided.

No technical information has been published.

Nothing is in the wild for this.

It could not lead to a global cyber attack like WannaCry, as it does not provide code execution.Gratula intel. Remélem elkapják a tököd. Illetve ideje lenne kipengetni végre AMD-nek azt a milliárd dolláros büntit...

propetya85: ezekkel nem kell foglalkozni, valamelyik csinalt egy kamureget mert nem meri vállalni a "véleményét". Majd elviszi a banhammer és kiszürkül a neve.

-

S_x96x_S

addikt

már "Linus Torvalds" is reagált rá:

"It looks like the IT security world has hit a new low.

If you work in security, and think you have some morals, I think you might want to add the tag-line

"No, really, I'm not a whore. Pinky promise"

to your business card. Because I thought the whole industry was corrupt before, but it's getting ridiculous.

""

I refuse to link to that garbage. But yes, it looks more like stock manipulation than a security advisory to me.

I'd blame the journalists, but let's face it, it's the security industry that has taught everybody to not be critical of their findings. "Think of the children"

""In one breath they'll lament the security circus. In the very next one, they'll talk about their own work and why the security stuff they work on is so important that it should not be questioned.

In the meantime CNET still has that article on its front page, with the title being about security issues rather than being about probable stock manipulation. They've updated their text, but the real story should be about bogus security "research" and manipulation of the coverage." -

kelna91

senior tag

Ha már ennyi jó forrást hoztak a fórumtársak, akkor legyen már kedves beleírni a cikkbe a szerző, hogy ez az egész nagyon erősen kamuszagú, és hogy itt meg itt lehet továbbolvasni, hogy miért.

Ha pedig beigazolódik, hogy a intel létrehozott egy hazugsággyárat a saját hibáinak kisebbítése végett, akkor gondoskodni kell róla, hogy sose tudják lemosni magukról.

-

Gibo

senior tag

Nekem is pont ez ugrott be már a cikk felénél...egy izraeli cég...vajh ki rendelhette meg a tanulmányt...

Emelt rendszergazdai jogosultság...akinek az megvan, az utána nem szarakodik ilyen hülyeségekkel...simán telepít vmi nem detektálható kémprogramot aha hosszú távra tervez, vagy szimplán visz mindent..

By tbe way, ilyen alapon ha valaki gyárt egy adott lapra dott procihoz hackelt biost akkor ugyanitt van..ergo minden alaplap és minden processzor veszélyeztetett...#19 Morgyi ezen behaltam

-

Solten

őstag

Valami trollceg lehet, Intel-hatszellel.

-

nemlehet

őstag

Ez szerintem is az intel által pénzelt lejárató kampány lesz. Nem vagyok nagy infos szaki, de a leírtakat mondjuk egy kocsira átfordítva kb azt jelenti, hogy:

"Ha kiszereljük a kormányt és lehegesztjük a szélvédőt egy fémlemezzel akkor életveszélyes lesz az autó"Nemár... Módosított bios? Emelt szintű admin hozzáférés? Ez hol sebezhetőség? Ha ezek megvannak sokkal könnyebben is megszerezhetőek az adatok...

Remélem valaki borítja a bilit és nagyon megvágják azt aki emögött van...

-

dokanin

aktív tag

Ennyi erővel én is találtam egy sebezhetőséget.

Ha épp senki sem néz oda, feltelepítek a gépre egy vírust. -

ricsi99

addikt

Úgy értettem ,hogy uncsi már állandóan úgy olvasni ,minta a világ végét jeletené... ,mindenben van hiba ,de ha ilyen komoly szintü hozzáférés kell a hardware-hez ,akkor elég szük rétegnek probléma ez, mezei felhasználók 99% szerintem nem érinti.

Lehet hülyeséget irok ,de az antivirus /trójaivadász /tüzfal progik /admin jogok nem védik az otthoni pc-ket ilyesmitől? Természetes nem arra gondolok hogy egy profi hecker ücsörög a gépemnél ,hanem egy mezei netezés/ facebbok miegymásnál... -

-

ricsi99

addikt

Nem értem én a világot... ha már valaki idecsüccsen a gépem elé ,mert admin jog kell + biost frissiteni +mamámkínja ,akkor már édesmin1 ,,,, már csak azt várom hogy tényleg legyen egy olyan win frissités ami a tudtom nélkül frissiti is a biost... na az lessz a cukorfalat a virusiróknak

-

-

Lacok

őstag

"Az AMD furcsa módon csupán 24 órát kapott a reagálásra az iparági normának számító 90 nap helyett."

Mert amit szabad Jupiternek.....

-

ted_tris

tag

Lejarato kampany?

Az elmult honapokban az intel volt a porondon.

Te le voltal hibernalva?

Nem olvadthattal ki rendesen szerintem.Egyertelmu.

Ha az intelben van egy tervezesi sajatossag az hiba.

De ha az amd procikban van, az intel szabotazs.

Az amd jodzsedirobinhoodokbol all es a vilag osszes zsenije nalluk van.

Kesz

Lehet az intelt is soros penzeli, nem?

Be vagytok allva az amd-tol mint villa a ganeba. -

Taranti

senior tag

Most így este már nincs kedvem táblázatot készíteni, de úgy tűnik a cikk elolvasása után, hogy: szinte mindegyikhez személyes hozzáférés kell, és mindegyikhez emelt rendszergazdai jogosultság. Na, akkor én itthon nyugodtan alszom.

-

-

Kiakadt a bullshitmeter.

-

Madárpók

aktív tag

Az ASMedia vuln/backdoor a chipsetben az elég valósnak tűnik.

A többi meg hát...nem akkora nagy durranás. Legalábbis nekem nem, nagyából arról van, szó, hogy ha egy vírust elindítasz adminként, akkor az csúnya dolgokat tud csinálni. Persze nyilván nem szerencsés, hogy elvileg csak egy OS privilege escalation exploit választ el attol, hogy valami meg tudja fertőzni a BIOS-t.Ami viszont megint látszik, hogy ezek a tetves Ring -n megoldások (intelnél SMM, ME, AMD-nél PSP), amik lecserélhetetlen zárt kódot futtatnak a kukába valóak.

Egy előnye azért van, most már el lehet kezdeni hackelni a BIOS-t AMD rendszereken. Coreboot valaki? -

füles_

őstag

Rettenetesen bűzlik ez az egész dolog.

Kevesebb, mint 1 éve alapították ezt a "vállalatot", röviddel azután, mikor elkezdtek terjedni a hírek az Intel processzorok sebezhetőségéről. Simán el tudom képzelni, hogy az Intel megbízott ($$$) pár embert, hogy keressenek biztonsági réseket az AMD processzoraiban, ugyanis ekkor már sejthették, hogy a saját processzoraik sebezhetőségével kapcsolatban nagy botrány fog történni, és hát ugye a konkurencia se maradjon ki a jóból.Ezt a reddites megathreadet megéri átolvasni, nagyon érdekes dolgok vannak benne.

-

Abu85

HÁZIGAZDA

válasz

crazykid83

#11

üzenetére

crazykid83

#11

üzenetére

Majd az AMD megmondja. Majd azt is lehozzuk.

-

crazykid83

csendes tag

Azért drága Prohardver, kicsit várni kellett volna ezzel, nagyon durván kamugyanus. Ne blikkesedjetek már (ti is).

-

hokuszpk

nagyúr

-

Dare2Live

félisten

-

Bounti

aktív tag

Lehet olvasni itt-ott, hogy az Intel keze van a dologban... Én ezt nem tudom, de inkább az AMD válaszára és válaszlépéseire vagyok kíváncsi.

Nem áltatom magam, minden bizonnyal tartalmaznak hibát a procik, remélem, hogy mindent megtesznek, hogy mihamarabb rendesen kijavítsák őket...

-

UnSkilleD

senior tag

ez egy intel által szponzorált szabotázs, ez elég egyértelmuen látszik

-

alevan

őstag

Azért van pár "érdekes" dolog a háttérben: 24 óra arra sem elég, hogy ellenőrizzék alaposan a hibákat, nem hogy javítsák. A safefirmware.com domain, ahova a dokumentációt töltötték fel nem rendelkezik egy weboldallal sem.

Rákerestem a cégre a neten, és a amdflaws.com oldal jött be, ahol linkelik a safefirmware.com oldalon található dokumentációt.

Legalább van videó.

Két dologra tudok gondolni: vagy idióták (minek a safefirmware.com oldal?) vagy idióták ÉS lejáratókampány is egyben. Kíváncsi vagyok, hogy valósak-e a hibák.

-

s.bala31

őstag

A megoldás hasonló lesz mint az intel esetében, vagyis egyenlőre csak szoftveresen tudják javítani? Esetleg AMD-nél az említett funkció tiltható lesz biosból? Egyáltalán van már rá valami védelem, mert ha még nincs akkor elég gáz, hogy ezt nyilvánosságra hozták. Őszintén szólva amikor pár órája olvastam erről azt hittem kacsa.

-

Lokii

aktív tag

Talán a cikk irójának nem csak a hurrdurr bandwagont, lemming traint kéne követnie, hanem illene kis /r/AMD -t olvasnia... Nekem még sose volt AMD processzorom, de komolyan emiatt a lejáratókampány miatt csak azért is lesz! Ryzen 2700 valami fasza X470-es deszkával.

-

S_x96x_S

addikt

Az AMD válasza:

* Aktivan elemzik a dokumentumot.

http://ir.amd.com/news-releases/news-release-details/view-our-corner-street-0 -

libit

tag

bukkatak ?

Új hozzászólás Aktív témák

-

Frissítve! Újabb résekre bukkantak az AMD PSP-jében?

- OLED TV topic

- Automata kávégépek

- iPhone topik

- One mobilszolgáltatások

- IFA 2025: mohával a tiszta levegőért

- Androidos fejegységek

- Béta iOS-t használók topikja

- Simbin topic (GTR, Race07, GTR Evolution, RaceRoom Racing Experience, stb.)

- 5.1, 7.1 és gamer fejhallgatók

- Milyen HASZNÁLT notebookot vegyek?

- További aktív témák...

- BESZÁMÍTÁS! Asus B450 R7 5700X 32GB DDR4 1TB SSD RX 6800 16GB Corsair 750D Airflow Thermaltake 750W

- Xiaomi Mi Note 10 Lite 128GB, Kártyafüggetlen, 1 Év Garanciával

- Samsung Galaxy A16 5G 128GB, Kártyafüggetlen, 1 Év Garanciával

- HIBÁTLAN iPhone XS 64GB Gold -1 ÉV GARANCIA - Kártyafüggetlen, MS3030, 100% Akkumulátor

- Frederick Forsythe: Isten ökle (nem olvasott)

Állásajánlatok

Cég: PCMENTOR SZERVIZ KFT.

Város: Budapest

Cég: CAMERA-PRO Hungary Kft.

Város: Budapest

én itt olyan kérdésekre próbáltam válaszolni, hogy mégis mitől akkora nagy truváj ez az egész. és ehhez irreleváns a spectre/meltdown impactja. ez egy alacsony valószínűségű, nagy kockázatú (low probability, high risk) sebezhetőség, én ebből a high risket magyaráztam.

én itt olyan kérdésekre próbáltam válaszolni, hogy mégis mitől akkora nagy truváj ez az egész. és ehhez irreleváns a spectre/meltdown impactja. ez egy alacsony valószínűségű, nagy kockázatú (low probability, high risk) sebezhetőség, én ebből a high risket magyaráztam.

![;]](http://cdn.rios.hu/dl/s/v1.gif)

. Elolvasva a 100+ véleményt megosztanám a meglátásaimat. Én magam is arra hajlok hogy ez meg lett rendezve ilyen-amolyan okokból, viszont az itt lévők közül senkitől nem olvastam azt a lehetőséget hogy esetleg AMD vonalról is érkezhetett a megrendelés. Épp azok miatt a visszásságok miatt amik miatt kamugyanús az egész, nem valószínű hogy a céget komoly veszteség érné, de ahogy korábban említették egyrészt az értéke elindult felfelé, másrészt a reklám, az reklám...

. Elolvasva a 100+ véleményt megosztanám a meglátásaimat. Én magam is arra hajlok hogy ez meg lett rendezve ilyen-amolyan okokból, viszont az itt lévők közül senkitől nem olvastam azt a lehetőséget hogy esetleg AMD vonalról is érkezhetett a megrendelés. Épp azok miatt a visszásságok miatt amik miatt kamugyanús az egész, nem valószínű hogy a céget komoly veszteség érné, de ahogy korábban említették egyrészt az értéke elindult felfelé, másrészt a reklám, az reklám...