-

Fototrend

Mára a ProHardver!/IT.News Fórum is nagylétszámú Linuxban jártas taggal büszkélkedhet. Nehéz szinteket felállítani egy olyan rendszer ismeretében, ami annyira sokrétű, hogy teljesen szinte lehetetlen megismerni minden egyes részét. Azt azonban mindenki tudja, hogy kezdő-e vagy sem. Elsősorban nekik szólnak az alábbiak, de érdemes mindenkinek elolvasnia, mint útjelző táblát.

Új hozzászólás Aktív témák

-

Dißnäëß

nagyúr

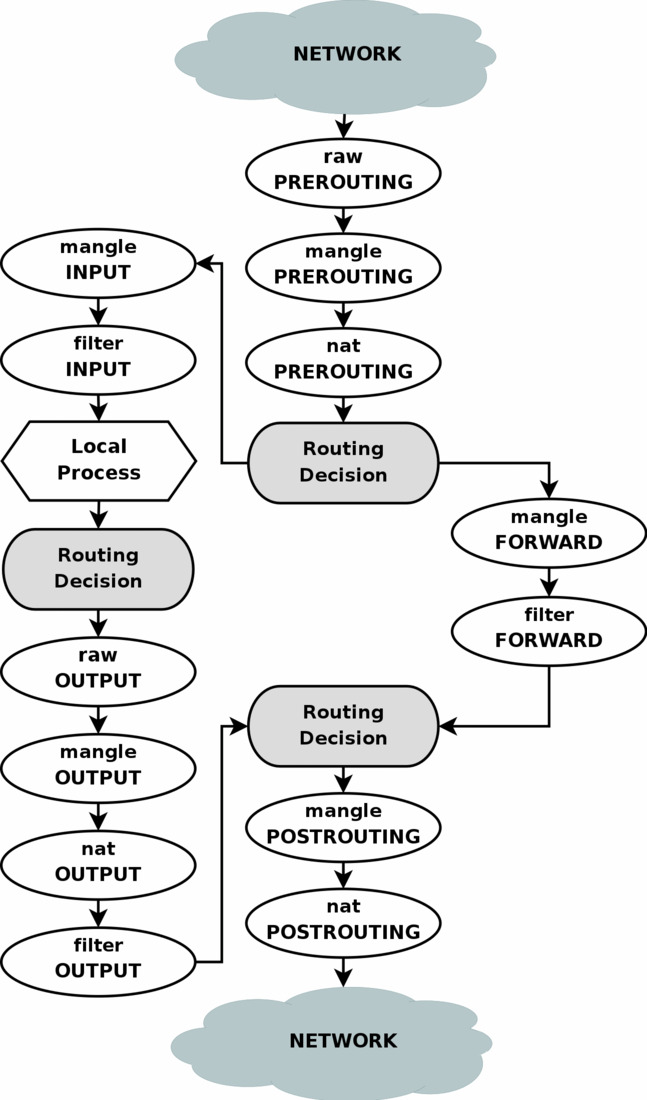

Esetedben Te bal lentről indulsz, localhost-ról, local process-ből és felfele haladsz.

Az OUTPUT több táblában is szerepel, tábladefiníció nélkül megadva a filter táblában lévő része van értelmezve és annak megfelelően ott machinálsz.

A baj ott lehet, hogy X user kimenő csomagját ha Te VPN-be akarod áttolni és ez magáról a tűzfal gépről származik, ami ha jól értem, így van, azaz localhost-ról származik a csomag (!), akkor a filter tábla OUTPUT láncán átmegy, abba meg betettél egy DROP-ot, persze, hogy fogja.

Kiszedném ezt a DROP szabályt és inkább egy ilyen UUID-el létrehoznék OUTPUT-ban egy ACCEPT szabályt, DROP-ot pedig nem is tennék a lánc végére, szerintem kevésbé szerencsés megoldás, inkább a lánc policy-jét érdemes DROP-ra állítani és automatikusan dob mindent, ami nem felelt meg 1 szabálynak sem (vagy még mindig a láncon maradt).

Ha a szomszéd, melletted lévő gépről jönne a csomag és így kéne mennie tovább másik interfészre, akkor a csomag kihagyja localhost-ot és source/destination nat mellett machinálni a FORWARD láncokkal is, azokban szűrni (mondjuk policy DROP-ra itt is és akkor ütsz a pajzson egy lyukat, de az alapvetően mindig dob mindent, illetve a vissza iránynak is a válaszcsomagok érdekében ütni egy ACCEPT-es szabállyal lyukat és szűrted az átmenőt is). FORWARD-nál arra érdemes ügyelni, hogy kétirányú, tehát ott van -i és -o is értelmezve, míg egy INPUT chain -o eth0 -ra például elhasal, akárcsak egy OUTPUT a -i -re.

Itt mégegy.

Új hozzászólás Aktív témák

- Game Pass Ultimate előfizetések 1 - 36 hónapig azonnali kézbesítéssel a LEGOLCSÓBBAN! AKCIÓ!

- Vírusirtó, Antivirus, VPN kulcsok GARANCIÁVAL!

- Windows, Office licencek kedvező áron, egyenesen a Microsoft-tól - Automata kézbesítés utalással is!

- Bitdefender Total Security 3év/3eszköz! - Tökéletes védelem.

- Kaspersky, BitDefender, Avast és egyéb vírusírtó licencek a legolcsóbban, egyenesen a gyártóktól!

- KIÁRUSÍTÁS - HP Elite / ZBook Thunderbolt 3 Dock (akár 2x4K felbontás)

- iPhone 17 Pro Max Kozmosz - Bontatlan !! www.stylebolt.hu - Apple eszközök - Számlás

- Keresünk iPhone 16/16e/16 Plus/16 Pro/16 Pro Max

- Új akksi! AKCIÓ! Lenovo ThinkPad P15 Gen 2 Intel i7-11850H 32GB 1000GB Nvidia RTX A4000 1 év gar.

- Keresünk iPhone 15/15 Plus/15 Pro/15 Pro Max

Állásajánlatok

Cég: Laptopműhely Bt.

Város: Budapest

Cég: PCMENTOR SZERVIZ KFT.

Város: Budapest