-

Fototrend

Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Új hozzászólás Aktív témák

-

stopperos

senior tag

válasz

lionhearted

#25116

üzenetére

lionhearted

#25116

üzenetére

Én foglalkoztam ilyennel:

* Fórumtárstól [dave93] vettem egy Lenovo M920Q-t. A választás azért esett erre, mert az alaplapon elérhető egy 8x PCI Express foglalat.

* AliExpressről vettem hozzá riser-t.

* Intel X520 DA2 volt a kártya. Annyi trükk volt vele, hogy a firmware-ben át kellett egy bitet ütni, hogy kezelje a nem támogatott SFP+ modulokat is. Jelen esetben ez Ubiquity 10G optikás moduljai voltak, de a Mikrotik DAC kábelt sem ette meg. Mikrotik switch oldalon nem volt gond ezekkel szerencsére. (Ott eddig a Ubiquity 1G rezes moduljától akadtak ki az eszközök) -

stopperos

senior tag

válasz

aujjobba

#25071

üzenetére

aujjobba

#25071

üzenetére

Nekem is ilyen Telekom internetem van itthon.

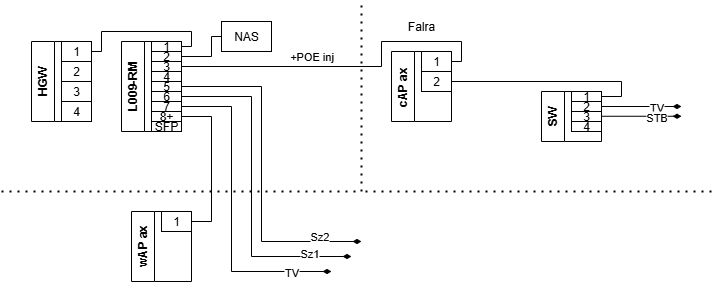

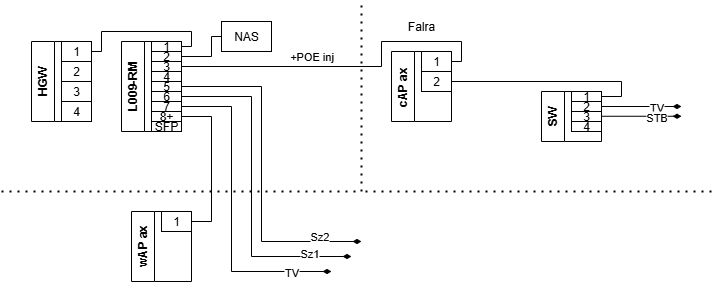

Átrajzoltam magamnak. Eddig L009 (vagy L009-RM) elég. A nappali deco cAP ax-el lenne kiváltva (a kábelezés miatt), a switch talán maradhat. Emeleten wAP ax. De ki kell mérni, hogy kell-e több AP. Ez eddig olyan bruttó 120 000 Ft, ha kell managed switch akkor az +15 000 Ft kb.

2-3 VLAN fog kelleni (IGMP miatt is). A Wifi kezeléshez (+roaming, steering) pedig CAPsMAN az L009-en.

Ha valami ilyesmiben gondolkodnál, akkor folytathatjuk privátban. -

stopperos

senior tag

válasz

aujjobba

#25062

üzenetére

aujjobba

#25062

üzenetére

Szia wAP ax vagy cAP ax eszközöket használj.

A központi kezeléshez és a roaming/steering-hez kell egy központi eszköz. De ez lehet az egyik cAP/wAP is. Ha csak egy hálózatot szeretnél, akkor így elég.

Ha szeretnél vendég hálózatot is, akkor ahhoz már kell egy router a VLAN-ok miatt.De írd meg, hogy milyen környezetben lenne (hány szoba, milyen fal), hány AP-ra gondoltál, hogy tudjunk segíteni. Illetve a CAPsMAN beállításához majd kelleni fog segítség. Elsőre nem egyértelmű. Mikrotiknél nem next-next-finish.

-

stopperos

senior tag

Ami a gyorsabb roaming-ot szolgálja: ft, ft-over-ds. Mielőtt átlépnél a másik rádióra, belül már lezajlik az authentikáció, nem wifi-n kell újra felépítened.

Ami a klienst noszogatja másik SSID-ra (vagy másik csatornára): neighbor-group, rrm, wnm. Az utóbbi kettő alapértelmezetten be van kapcsolva, ha nem nyitod le a mezőt, akkor nem kell vele semmit csinálni. Ennél egyedül a csoporthoz kell hozzáadni. Alapértelmezett az 5 GHz felé terelés, de ez a kliensen múlik. -

stopperos

senior tag

Sziaszok,

Ha valaki érdeklődik oktatás után, akkor Szegeden szeptember 17-19 között tartok MTCNA oktatást és vizsgát. Annyi kiegészítés a hivatalos tematikához, hogy nem csak a wireless, hanem a wifi-qcom és wifi-qcom-ac csomag beállítását is megnézzük. Illetve a tunnel résznél WireGuard-ozunk is.

Forrasztani nem fogunk . De ha hozna valaki régi fiókban szunnyadó wifi-routert, akkor azt OpenWRT-vel felszabadíthatjuk

. De ha hozna valaki régi fiókban szunnyadó wifi-routert, akkor azt OpenWRT-vel felszabadíthatjuk

-

stopperos

senior tag

válasz

nemurea

#24698

üzenetére

nemurea

#24698

üzenetére

Szia, válaszolok:

- Igen, tud teljes értékű eszközként viselkedni. Saját RouterOs.

- A hAP ax^2 oldal rendben van. Pár ac eszközre elérhetővé vált a gyártó által készített wifi driver is (ez a wifi-qcom-ac csomag). Legnagyobb probléma a VLAN kezelés hiánya (máshogy kell megcsinálni, nem driverből).

- Nincs next-next varázsló erre. Illetve eleve MAC címmel kell csatlakozni a beállításokhoz: Törölném a cAP beállításait, ether1 és ether2 menne egy közös bridge interfészbe. A bridge interfész kapna egy dhcp klienst. A wifi/wireless interfészeket is majd ehhez a bridge-hez kell hozzáadni.

- A hAP ax^2 tud POE in/out-ot az ether1 interfészén. Azt is használhatod, csak akkor a bejövő interfészt kell átrakni máshová. A POE out alap beállítások mellett nem szokta bántani az erre nem képes eszközöket. -

stopperos

senior tag

válasz

user12

#24265

üzenetére

user12

#24265

üzenetére

Telekomos az internetem, publikus címmel.

A hAP ax-en annyi extra, hogy vlan-ok vannak, illetve korábban volt DNS over HTTPS meg adlist-es blokkolás. Ezért gondoltam, hogy egyéni probléma, mert csak a hAP ax-en keresztül menő forgalommal volt gond. Nem volt kedvem törölni és visszatölteni a konfigurációt.

Emlékeztem, hogy VPN-nél kellett az MTU val játszani, mert bizonyos https forgalom nem jött át, de nem próbáltam ki, eddig. (Tegnap raktam be a mangle szabályt, azóta jó nálam.) -

stopperos

senior tag

válasz

user12

#24255

üzenetére

user12

#24255

üzenetére

Azt hiszem tudom mi a problémád (mert talán nálam is hasonló hiba van és a hAP AX is stimmel).

Próbáld meg kérlek:

1) pppoe interfész legyen benne a WAN interface-list -ben.

2) Vegyél fel egy új mangle szabályt:/ip firewall mangle add action=change-mss chain=forward new-mss=1300 out-interface-list=WAN passthrough=yes protocol=tcp tcp-flags=syn tcp-mss=1301-65535 -

-

stopperos

senior tag

-

stopperos

senior tag

válasz

lionhearted

#24082

üzenetére

lionhearted

#24082

üzenetére

Nekem volt szerencsém buta switch-el is, hogy nem szedte le a tagged VLAN forgalmat. De gyártója válogatja.

-

stopperos

senior tag

válasz

lionhearted

#24082

üzenetére

lionhearted

#24082

üzenetére

dupla post

-

stopperos

senior tag

válasz

winbox

#24075

üzenetére

winbox

#24075

üzenetére

Szia ax-es eszközöknél a forgalom nem jut el a manager-re. Ez csak a wireless csomag esetén van így. Meg kell csinálnod a hap ax-en a két VLAN-t a bridge-en. Hibrid forgalmat küldesz ki (untagged a bridge-en lévő IP és DHCP szerver, a tagged pedig a vlan10 és vlan20 interfészeken lévő IP és DHCP szerver), a cap ax-ekhez a manageren két datapath-ot állítasz be a 10-es és a 20-as hálózathoz.

Ha a cap ax csak az untagged bridge forgalmat látja, akkor a switch nem engedi át. -

stopperos

senior tag

válasz

laracroft

#23971

üzenetére

laracroft

#23971

üzenetére

1) Ilyet haproxy-val oldottunk meg máskor. Egy közös IP-n osztoztak, és aktív-passzív állapotban voltak. Amikor az aktív eltűnt, akkor a passzív átvette az IP címet és az lett az aktív.

2) Mikrotik-en is hasonlót kell megcsinálni, csak visszafelé. De ez bonyolult és sok munka (8-10 óra). Az AI nem fogja tudni megoldani. Ez is aktív-passzív megoldás.

TCP miatt nem megy a mirror (ahogy írták is mások). UDP esetén egyszerűbb a helyzet. -

stopperos

senior tag

Az nem lényeg, hogy milyen net van a telephelyeken, inkább az a kérdés hogy mennyi forgalom megy át a két telephely között egy nap? Milyen sávszélesség igény van?

Ha most RB3011 van, az kezdésnek jó lehet. Új helyre RB5009-et vagy L009-et szoktam javasolni.

Az RB3011 támogatja az IPSec titkosítás hardveres gyorsítását. De egy Wireguard-ot könnyebb lesz beállítani. -

stopperos

senior tag

válasz

Anaconda

#23689

üzenetére

Anaconda

#23689

üzenetére

1) Ha IP alapon blokkolsz, akkor nagyon sok IP címet kell felvenned. Viszont azokon lehet más is futni fog, így azokat is blokkolod. Az IP címeket cserélgetik, ahogy változik a terheléstől függően a szerverek száma.

2) Ha DNS alapon blokkolsz, akkor a szabványt követő alkalmazásoknál működni fog. Mobil alkalmazások lehet a google dns-ét is használják, böngészőkben be lehet írni saját dns-t. Ha DNS over HTTPS-t állít be valaki, akkor azt nem nagyon lehet megkülönböztetni a sima HTTPS forgalomtól.

Én még nem találtam jó megoldást. -

-

stopperos

senior tag

válasz

Protezis

#23231

üzenetére

Protezis

#23231

üzenetére

Rosszul tudod, elég a sima export és a show-sensitive. Abból vissza lehet tölteni üres eszközre. Egyedül a userek nem lesznek benne (illetve nekem a digis pppoe sem került bele). Tehát:

/export terse show-sensitive file=rb5009.rsc

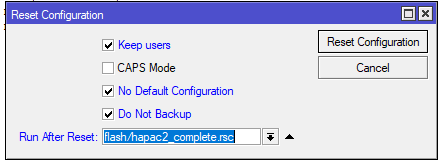

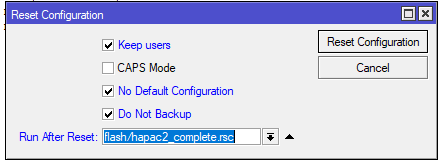

Ezt letöltöd, Notepad++ segítségével megcsinálod a cseréket. Majd az eszközre visszamásolod. Csinálsz egy Reset configuration-t ezekkel a beállításokkal és a Run After Reset-et beállítod a visszatöltött szkriptre.

Volt hogy 20 eszközt kellett felkonfigurálnom hasonlóan. Az elsőt kézzel beállítottam, lementettem, utána a maradék 19-et Python3+Jinja template segítségével legeneráltam az első alapján, és mehettek fel az eszközökre.

-

stopperos

senior tag

válasz

yodee_

#23138

üzenetére

yodee_

#23138

üzenetére

Azért hallgassunk meg mást is, hogy mi a véleménye.

Az LHG (elrontottam a korábbi linket) brossúrája szerint 20 km-en is felépül a kapcsolat. Bár nem tudom milyen sebességen épül fel. Illetve 20 km távolság áthidalásánál 17,3 m lesz a Fresnel zóna legnagyobb mérete (10 km-en) -> ez azt jelenti, hogy a legmagasabb tereptárgytól 17,3 m-rel kell magasabbra tenni az eszközt.

Neked 1 km-en a 300-600 m távolságok között lévő tereptárgyaktól kell 4 m-rel magasabbra tenned. 5 GHz esetén. (Azt hiszem 6 m-es oszlop alatt nem kell engedélyt kérned)

60 GHz-nél ez 1,1 m -

stopperos

senior tag

válasz

yodee_

#23136

üzenetére

yodee_

#23136

üzenetére

60 GHz-en három lehetőséged van (de magyarországon fizetős a 60 GHz ~1400 Ft/hó, hivatalosan). Itt oda-vissza menni fog az 1-1 Gigabit 1 km-en.

* Wireless Wire Dish

* Wireless Wire nRAY

* Wireless Wire cube pro

5 GHz-en magadnak kell összerakni a párt:

* SXTsq 5 ac ~ 100-200 Mbit/sec lesz a sebesség 1 km-en.

* LHG XL 5 ac ~ 200-500 Mbit/sec lesz a sebesség 1 km-en.

Természetesen a sebességek függenek a láthatóságtól, milyen magasan vannak az eszközök, és köd vagy eső van e éppen. -

stopperos

senior tag

válasz

Zwodkassy

#23117

üzenetére

Zwodkassy

#23117

üzenetére

Mi egy RB3011 + 16*wAP ac [RBwAPG-5HacT2HnD]-ből álló CAPsMAN rendszert vittünk el 6.48 környékéről 7.12-re 3-4 frissítési lépésben. Semmi gond nem volt, beállításokon sem kellett módosítani.

-

stopperos

senior tag

válasz

bgombos79

#23015

üzenetére

bgombos79

#23015

üzenetére

Szia, én először frissítésekkel próbálkoznék, és csak utána a hibakereséssel. (Mindenképpen frissítsd le, mert ez már nagyon régi verzió és törhető is).

1) ezen a Routerboard oldalon nyomj rá az upgrage gombra, majd ha kiírja hogy indítsd újra, akkor tedd meg.

2) Sytem > Packages ablakot nyisd meg, és ott frissítsd le a RouterOs csomagot 6.49.x -re (nem tudom ott mi a legfrissebb).

3) A Routerboard oldalon a firmware-t is frissítsd újra.Ez az eszköz? [RB2011UiAS-2HnD-IN]

-

stopperos

senior tag

válasz

Reggie0

#22944

üzenetére

Reggie0

#22944

üzenetére

Okkal van a RouterOS-ben és minden más gyártó eszközében Magyarországra vonatkozó szabály. Ne keresd már azt, hogy hogyan tudsz kibújni a szabályok alól, a törvényt pedig ne csak végignézd...

Az EU részét ismerem: Article 4./4

Itt erre a szabványra hivatkoznak: EN 301 893Nekem amúgy az a megoldásom, hogy 5 GHz-en több frekvenciát adok meg, így el tud mászni ahová szeretne. Illetve ugyanaz az SSID mint 2.4 GHz-en. Ha megszűnne a keresés idejére az 5 GHz, akkor az eszközeim át tudnak csatlakozni. Észre sem veszem mert a Fast Transition (FT) engedélyezve van.

-

stopperos

senior tag

válasz

silver-pda

#22870

üzenetére

silver-pda

#22870

üzenetére

Igen, csak kapcsold be a security oldalon a FastTransition (FT) opciót.

-

stopperos

senior tag

válasz

e90lci

#22428

üzenetére

e90lci

#22428

üzenetére

Működnie kell.

A problémád az, hogy az ac-s eszközökre kiadott wifi-qcom-ac ki van herélve, és nincs benne VLAN kezelés. A probléma feloldása ha mégis új CAPsMAN-nel akarod kezelni valamennyire, hogy nem a wifi driverből (és nem CAPsMAN-ből) rakod rá a VLAN tag-et. Az eszközön kell reszelni. Két megoldás is lehet (nálam mindkettőre van példa):

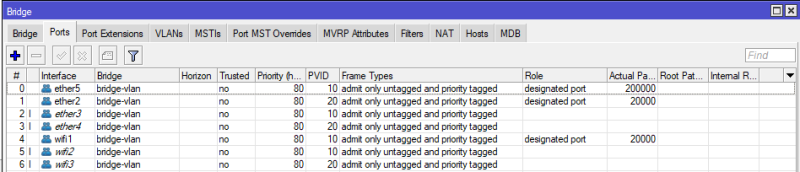

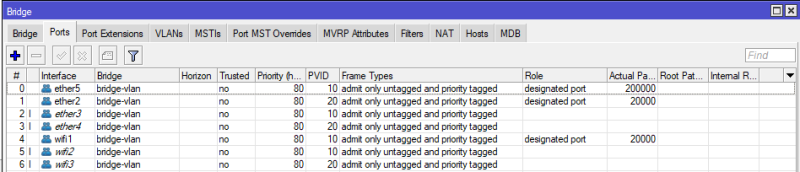

1) Az eszközön a bridge-re VLAN Filteringet állítasz be és kézzel adod hozzá az egyes interfészeket a megfelelő PVID-val és Frame Type beállítással. Valamint a VLANs fülön az interfészeket hozzárendeled a megfelelő VLAN ID-hoz. Amit lekaptam, ott két VLAN-ra szét van választva a Wifi (wifi-qcom-ac, hAP ac^2):

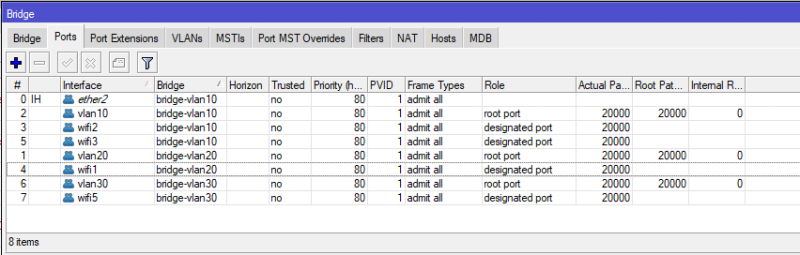

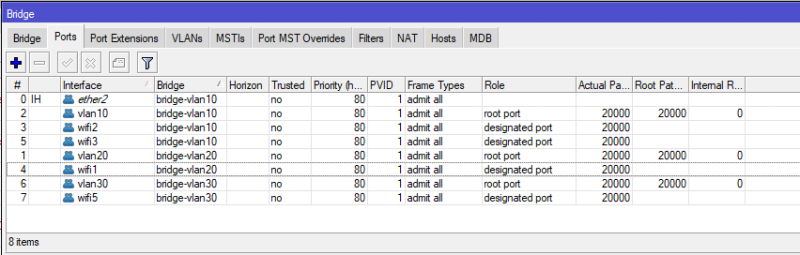

(Még mielőtt valaki megreklamálná: hAP ac^2-nél a switch chipben kell az ethernet portok VLAN ID-ját állítani, hogy megmaradjon a Hardware Offload. Ennél a kitelepítésnél nincs szinte ethernet-ethernet forgalom, a wifi* pedig a CPU-n keresztül megy.)2) Az eszközön az ether1-re felveszel elegendő számú VLAN interfészt, és ezekhez létrehozol 1-1 bridge-t. Ezekbe rakod bele a megfelelő interfészt. Itt 3 VLAN van, bridge-ekkel megoldva (wifi-qcom-ac, cAP ac):

Mindkét megoldás munkás, de járható, és működik is. Ha nem megy, akkor még mindig visszarakhatod a régi wireless csomagot, és ott sokkal egyszerűbb.

-

stopperos

senior tag

válasz

tothd1989

#22410

üzenetére

tothd1989

#22410

üzenetére

Jó szándékkal írta a kolléga. Ennek így semmi értelme.

Én is jó szándékkal írom, nekem 15 éve egy állásinterjú bukott el rajta, hogy a L3 subneteket akkor még nem értettem. Pedig nem is hálózatos pozíció volt.

Az, hogy IP szinten (OSI Layer 3) különböző tartományokat használsz, attól még az eszközök Ethernet (OSI Layer 2) szinten látják egymást. Írd át az IP címed mondjuk egy IOT-s címre, látni fogod az összes IOT eszközt. Broadcast és Multicast forgalmat pedig minden eszköz látni fogja a hálózatodban (Wireshark megmutatja). Illetve ez így most nem fog működni, mert egy Layer 2 hálózaton 1 DHCP szerver üzemel (kivétel a master-slave és ha kikapcsolod ezt a beállítást). Ha 3-4 van, akkor a kliens és a szerver honnan tudja hogy melyikhez tartozik?

1) Ha igazi szétválasztást akarsz, akkor VLAN-t használsz, és switch segítségével vagy az eszközeiden rakod rá vagy veszed le a vlan tag-et. Az egyes VLAN interfészekre veszed fel a fix IP címet és a hozzá tartozó DHCP szervert. A VLAN megoldja az L2 szétválasztást még úgy is ha fizikailag azonosak az eszközök és a kábelezés.

2) Ha működésre akarod bírni ezt az elrendezést (ez így biztos nem fog működni), akkor 1 interfészt használsz. Az 1 darab interfészre felveszed a 3-4 IP címet a megfelelő subnet mask-kal (IP > Addresses). Erre létrehozol 1 DHCP szervert és több IP pool-t. A ismert eszközöket pedig statikus IP címmel felveszed (LAN-t ismered, IOT-t ismered, a Guest pedig az az alap IP pool-ból kap dinamikusan címet). Ez sem teljes megoldás, de legalább már különböző IP címeket fognak kapni az eszközeid.

Abszolút kezdőként (ahogy írtad legelső hsz-edben), ha meg akarod tanulni a hálózatokat, akkor javaslok egy Cisco CCEnt, esetleg Netbasic, vagy Mikrotik MTCNA képzést. Így nem lesz sok sikerélményed. -

stopperos

senior tag

* L009 - wifi nélkül, van hozzá rack fül.

* hAP ax2 - wifivel, kevesebb port, talán gyorsabb is mint az L009

* RB5009 - wifi nélkül, a három közül a legerősebb, van hozzá rack fül

#22397 Funthomi:

Valószínűleg el fogja bírni, nézd meg a 3 fent linkelt eszköz esetén, hogy mennyi forgalmat enged át a routing alapján válassz. A másik két eszköz erősebb mint az L009, a hAP ax2-nél akkor jobb az L009 hogyha nem akarsz még egy switch-et mellé. -

stopperos

senior tag

válasz

phulee

#22370

üzenetére

phulee

#22370

üzenetére

Szia, mindenképpen mentsd le a konfigurációt:

/export file=RB2011.rsc

Valamint csinálj egy backup-ot. (Files > Backup) Ezeket pedig mentsd le az asztali gépedre.

Én azt javasolnám, hogy 6.49.15-re frissíts, valószínűleg több körös lesz. Valamint a System > RouterBOARD oldalon is frissítsd a firmware-t.

7-re csak akkor menj, ha kell wireguard. Ellenkező esetben jól ellesztek a 6.49.*-es ágon -

stopperos

senior tag

válasz

SirRasor

#22304

üzenetére

SirRasor

#22304

üzenetére

Nekem injektor + 24V@0.8A tápegységekkel ment cAP AC, wAP AC, hAP AC^2. Másik UTP kábel esetleg?

Azóta egyszerűsítettem, több eszköz is lett. A Rack szekrényben minden Mikrotik egy 24V@10A tápegységről megy. Injektor helyett CSS260GSP switchek adják ki a POE-t. Olyan 80 - 100 W-ra van terhelve. -

stopperos

senior tag

válasz

gurabli

#22193

üzenetére

gurabli

#22193

üzenetére

Normál használat esetén nem lényeg, hogy az ether1 nincs benne a switch chipben, ha azt is LAN portnak akarnád használni, akkor nem olyan jó már.

7-es RouterOS óta van wireguard. Az L009 pedig 7.10-zel fog érkezni. Gyengébb eszközökön is 100/100-at lehet hozni wireguarddal, L009-nél szerintem 500/500 körül lehet a sebesség. Nem mértem még le. -

stopperos

senior tag

-

stopperos

senior tag

válasz

Longeye

#21974

üzenetére

Longeye

#21974

üzenetére

A problémád annyi, hogy ssl forgalomnál be lehet állítani, hogy a csomagokat ne lehessen feldarabolni. Mivel a wireguard is szűkíti a csomagon belül szállítható adatmennyiséget, ezért ha darabolni kell a csomagot, akkor azt el is dobja.

Tűzfalból ennyi amúgy (a wireguard tunnel túlsó oldalán kell beállítanod):

/ip firewall mangle

add action=change-mss chain=forward new-mss=1300 out-interface=ether1 protocol=tcp tcp-flags=syn tcp-mss=1301-65535 -

stopperos

senior tag

válasz

Longeye

#21869

üzenetére

Longeye

#21869

üzenetére

Az 5 GHz-es sáv felső részében működnek az időjárási radarok. Zavart okozhatunk, és utána kiküldik elbeszélgetésre az NMHH mérős autót.

Azért kapta meg ingyen a nép a 2,4 GHz és az 5 GHz-es sávokat, mert ezek nem jó sávok. A víznek van itt elnyelése. Ezért működnek itt az időjárási radarok. A csillapítás nagyon nagy. 60 GHz-en pedig az oxigénnek az elnyelésével kell megküzdeni, de ez fizetős Magyarországon.

A jobb frekvenciák mennek a távközlésnek és a hírközlésnek (mobiltelefonok és tv műsorszórás) -

stopperos

senior tag

7.14 változás:

*) system - expose "lo" and "vrf" interfaces; -

stopperos

senior tag

válasz

Longeye

#21802

üzenetére

Longeye

#21802

üzenetére

Szia, nekem van olyan telepítésem ahol először hAP ac lite volt usb stick-kel, majd ez került frissítésre hAP ac^2-re.

A belső hálózat lett gigabites, és emiatt kellett váltani. Az internetes forgalom nem tette volna indokoltá.

Azon kívül, hogy a vodásított digi mobilinternet egy hulladék, más gond nincs. Előtte nagyon szépen ment. Majd most lesz cserélve T-Home rezes internetre. -

stopperos

senior tag

válasz

ncc1701

#21606

üzenetére

ncc1701

#21606

üzenetére

Alapvetően RouterOS-t frissítünk, a firmware általában keveset változik. Azt 5-10 verziónként frissítem. Előbb ROS, majd ha az visszajött, akkor firmware is egy második lépésben. Minden esetben WinBox-ból a 'System > Packages > Check for Update'.

A 7-es ROS 7.7 óta elég stabil, most volt nagyobb váltás 7.13-nál amikor a wireless csomagot külön vették. (Például hAP ac^2 és cAP ac esetén a qcom-wifi-ac csomaggal másfélszeresére gyorsult az 5 GHz-es sebesség, csak meg kell szokni az új beállításokat.) Az éles rendszereket sorban visszük fel 6-ról 7-re, de eddig ami probléma volt, arról kiderült hogy a tápegység már döglődött és csere után rendben lett.

A jelszavas problémára három megoldás van:

* netinstall - ból feltéve törli az eszközön lévő jelszót, ez minden esetben működik. Csak a számítógépen kell minden tűzfalat kikapcsolni hozzá.

* webfig - ből el szokta akkor is fogadni a jelszót, ha winbox-ból nem.

* a 0 - O és I - l karaktereket nem tudják normálisan jelölni. -

stopperos

senior tag

válasz

kammler

#21204

üzenetére

kammler

#21204

üzenetére

A saját 24V-ot tápegységére 0,63V jön ki.

Az adatlapja alapján a 8-as lábat néztem (COMP), de nem hiszem, hogy ez lenne a kimenet. Ez maximum 3 V-ig mehet el. Téged a 10-es (PH) érdekelhet, az 5,46 V. De az adatlap alapján ez nem hiszem hogy DC kimenet lenne. -

-

stopperos

senior tag

válasz

KaqXar19

#20811

üzenetére

KaqXar19

#20811

üzenetére

Az elsőre nem tudok felelni.

A cím átírását úgy tudod megcsinálni, hogy előbb a dhcp és pool beállításokat módosítod az új hálózatra, majd ezek után írod át a bridge interfész címet. Így amikor kidob, akkor utána már új IP címet kapsz. Ha IP-vel nem tudsz csatlakozni, akkor WinBox segíségével MAC címmel is tudsz. -

stopperos

senior tag

válasz

kis.zsolt

#20459

üzenetére

kis.zsolt

#20459

üzenetére

EoIP-t csak két Mikrotik eszköz között tudsz csinálni. Ez egy Mikrotik protokoll, talán működik OpenWRT-n is, de másik gyártónál még nem láttam.

Létre kell hozni mindkettő eszközön egy-egy EoIP interfészt. A "Remote Address" a VPN tunnel másik végpontja legyen, hogy azon keresztül menjen a forgalom. A "Tunnel ID"-nak meg meg kell egyezni, pl 42. Ezek után úgy kell kezelni, mint egy Layer2 interfész: csinálsz neki egy saját bridge-t, és ahhoz hozzáadod azt az interfészt, amin ki akarod lógatni (pl ether1 vagy wifi1).

Mi wireguard alapon VPN-ezünk a cégben, az egyszerű megoldás csak route szabályokkal játszik, de ha valamilyen szoftver miatt el kell játszani a Layer2 kapcsolatot, akkot ott EoIP van beállítva az egyik fizikai interfésszel bridge-be rakva. -

stopperos

senior tag

válasz

privatposta

#20061

üzenetére

privatposta

#20061

üzenetére

a pppoe client beállításainál az 'add default roue' be van-e pipálva?

-

stopperos

senior tag

Allowed-address vagy route szabály problémád lehet:

1) ahol a 192.168.147.0/24 LAN oldal van, ott az allowed-address: 192.168.99.0/30 és 192.168.120.0/24 a route szabály pedig dst. Address: 192.168.120.0/24 Gateway: 192.168.99.2 (amelyik a túloldali tunnel ip cím).

2) ahol a 192.168.120.0/24 LAN oldal van, ott az allowed-address: 192.168.99.0/30 és 192.168.147.0/24 a route szabály pedig dst. Address: 192.168.147.0/24 Gateway: 192.168.99.1 (amelyik a túloldali tunnel ip cím).A 99.1 és 99.2 címeket azért látják a kliensek mert amikor ip címet adsz a wireguard tunnel interfésznek, akkor a network alapján létrehoz egy dinamikus (DAC) szabályt. RouterOS esetén nem az allowed-address-ben megadott hálózatok alapján jön létre a route szabály, azokat neked kell kézzel felvinni.

-

stopperos

senior tag

A blokk diagram alapján csak 10G-t tud sfp+-on. Nézd meg az interfész státuszát, hogy milyen sebességben egyezek meg.

-

stopperos

senior tag

válasz

Gerr0XL

#19776

üzenetére

Gerr0XL

#19776

üzenetére

Én fél éve csináltam az MTCNA képzést (azóta még MTCRE-t és MTCEWE-t is). Az oktatóm most is hirdetett meg képzést.

Nekem volt előtte hálózati alapismeretem és OpenWRT/Cisco tapasztalatom, így nem volt nehéz a tanfolyam és a vizsga sem. Azt javaslom, hogy a Cisco CCNA elejét a hálózati alapokról (OSI modell, hogyan jön létre Layer2 és Layer3 szinten a kommunikáció, ICMP, TCP, UDP) érdemes már tudni, mert arra ezen a képzésen nincs idő. -

stopperos

senior tag

A sávszélességet nem tudom most tesztelni neked labor körülmények között. Arra ott a [hEX-Test Results] IPSec része becsülni. Mondjuk a hw offload bekavarhat, de tervezésnek jó.

Nálam T-Home kábel internet van (300/50) így csak a letöltést teszteltem. Az én oldalam egy hAP ac^2. A másik oldalon (hEX) pedig 300/300 van, de az eszköz generálta a csomagokat, ami nem ideális a processzor terhelés miatt. Ezek az eredmények:

[wg-TCP receive: 109.7 Mbps total average]

[wg-UDP receive: 125.5 Mbps total average]

Napközben nem lehet elérni a teljes sávszélességet, belső hálózatról kellene tesztelni, hajnalban. A hEX-en a csomaggenerálás is 84%-ra feltolja a processzort, de valójában inkább 40-50% körül lenne generálás nélkül a korábbi tesztek alapján.Ez 70 emberre van tervezve, de egyidejűleg csak maximum 1-2 használ nagyobb sávszélességet (2-5 MByte/sec).

-

stopperos

senior tag

válasz

Krisztianby

#19485

üzenetére

Krisztianby

#19485

üzenetére

Talán a ROSE csomaggal iscsi meghajtót tudsz felcsatolni. De se smb se nfs kliens támogatás nincs benne.

-

stopperos

senior tag

válasz

Formaster

#19345

üzenetére

Formaster

#19345

üzenetére

Egy másik megoldás. Én két dolgot állítanék:

1) AllowedIP wireguard esetén - "A" mikrotiken felvenném a "B" Ubuntu szerver IP címét /32-vel. "B" oldali mikrotiken felvenném "A" Ubuntu szerver IP címét /32-vel. Ezzel azt éred el, hogy a tunnel-be csak a két szerver felé irányuló forgalom kerüljön be.

2) IP/Routes - mikrotik esetén csak az első allowedIP-re jön létre route szabály. Fel kellene venni "A" mikrotik-en, hogy a "B" ubuntu szerver címét a tunnel interfészen éri el, ugyanezt "A"-ra is.

*) NAT szabály a wireguard out interface-re nem kell egyik oldalon sem, Így nem lesz elrejtve, hogy melyik IP címről indult a kommunikáció. Ha LAN oldalról jön, akkor arra nem tud a másik oldal szervere válaszolni, mert a tunnel-ben nem engedélyezett és amúgy sincs rá route szabály.

**) Ezen felül lehet tűzfalazni, de ez az én megoldásom alapja.Audience javaslata NAT-tal csinálná feltételezem. Ekkor nem kell az "AllowedIP" mezőt bővíteni, mert a NAT elrejti, hogy honnan indult a forgalom valójában. A route szabályt viszont fel kell venned itt is. NAT szabályban pedig lehet állítani, hogy mire vonatkozzon, és pl csak az ubuntu szerver LAN IP címét NAT-olja.

-

stopperos

senior tag

válasz

siemensfun

#18831

üzenetére

siemensfun

#18831

üzenetére

A forgalom is átmegy? Tehát tudod pingelni a 3D nyomtatót?

Mikrotik-en exportáld ki a beállításokat és másold be kérlek az alábbi részeket:

/interface wireguard

/ip pool

/interface wireguard peer

/ip adresses

/ip firewall nat

/ip route -

stopperos

senior tag

válasz

siemensfun

#18829

üzenetére

siemensfun

#18829

üzenetére

Szia, két dolog kell:

* Az openwrt router-en a port forwarding-ot be kell állítani, hogy melyik külső portot továbbítsa a mikrotik megfelelő portjára.

* A másik, hogy te tudj csatlakozni az openwrt alatt lévő hálózatból a mikrotik eszközre. Itt használhatod a windows wireguard klienst.Ebből mi van meg?

Új hozzászólás Aktív témák

- gban: Ingyen kellene, de tegnapra

- PlayStation 5

- A Chieftec klasszikus dizájnú, kompakt házát táppal együtt árulják

- Nyíregyháza és környéke adok-veszek-beszélgetek

- E-roller topik

- Hálózati / IP kamera

- Gyúrósok ide!

- VR topik (Oculus Rift, stb.)

- Linux kezdőknek

- SONY LCD és LED TV-k

- További aktív témák...

- AOC 25 AG251FG 240HZ

- Fujitsu ,15,6",8.gen.i5,világító.bill, 4G LTE,8-32GB/128-512,jó akku,Win.11,szép

- HP,15.6",FullHD,8.gen.core i5 (8X4,0Ghz)8-32GB RAM,256GB-1TB SSD,nagyon jó akku,Win.11,szép

- Újszerű Dell Latitude 7440 -14"FHD+1 IPS - i5-1345U 16GB - 512GB - Win11 - 1 év garancia + Dokkoló +

- 2év Garancia,Lenovo Slim 3,i5 12450H(12x4,4Ghz)15,6"FullHD IPS,Magyar vil.bill,16GBDDR5 RAM,512SSD

- Workstation bazár - Lenovo, HP, Dell - számla, 6 hó garancia

- LG 27GR95QE - 27" OLED / QHD 2K / 240Hz & 0.03ms / NVIDIA G-Sync / FreeSync Premium / HDMI 2.1

- HIBÁTLAN iPhone 14 Pro Max 128GB Space Black -1 ÉV GARANCIA - Kártyafüggetlen, MS3523

- Lenovo Thinkpad Tablet X1 Gen 3

- Apple iPhone 14 Pro 128GB, Kártyafüggetlen, 1 Év Garanciával

Állásajánlatok

Cég: NetGo.hu Kft.

Város: Gödöllő

Cég: PCMENTOR SZERVIZ KFT.

Város: Budapest

. De ha hozna valaki régi fiókban szunnyadó wifi-routert, akkor azt OpenWRT-vel felszabadíthatjuk

. De ha hozna valaki régi fiókban szunnyadó wifi-routert, akkor azt OpenWRT-vel felszabadíthatjuk