Új hozzászólás Aktív témák

-

Gabcseee

tag

kérdés: szerintetek elég az rdpwg.sys-t felülírni a peccseléshez vagy mindenképp telepíteni kell a hozzá tartozó update-et?

-

hackeeeee

Jómunkásember

Most ezek jönni fognak külön frissítésként is, vagy akinek kell, annak kézzel meg megoldani a javítást?

Mellesleg, akkor ez a hiba megvan a 8-ban is?

-

pschio

őstag

ez így nem teljesen igaz ám. xp alatt is elérhető. a regisztriben kell néhány dolgot hozzáadni és már működik is. asszem sp2 és fölötte.

köszi kraft!

-

randras

veterán

Nem pár hete volt írás arról, hogy a komplett Norton valami 2006 source kikerült a netre? Megtaláltam a ludast, nézzük, nekik meddig tart majd!

![;]](//cdn.rios.hu/dl/s/v1.gif)

-

buherbela

csendes tag

Annyit tennék hozzá, hogy a hibát W2000-en is sikerült reprodukálni, csak az ugye elvileg már nem támogatott, így nincs benne a figyelmeztetőben.

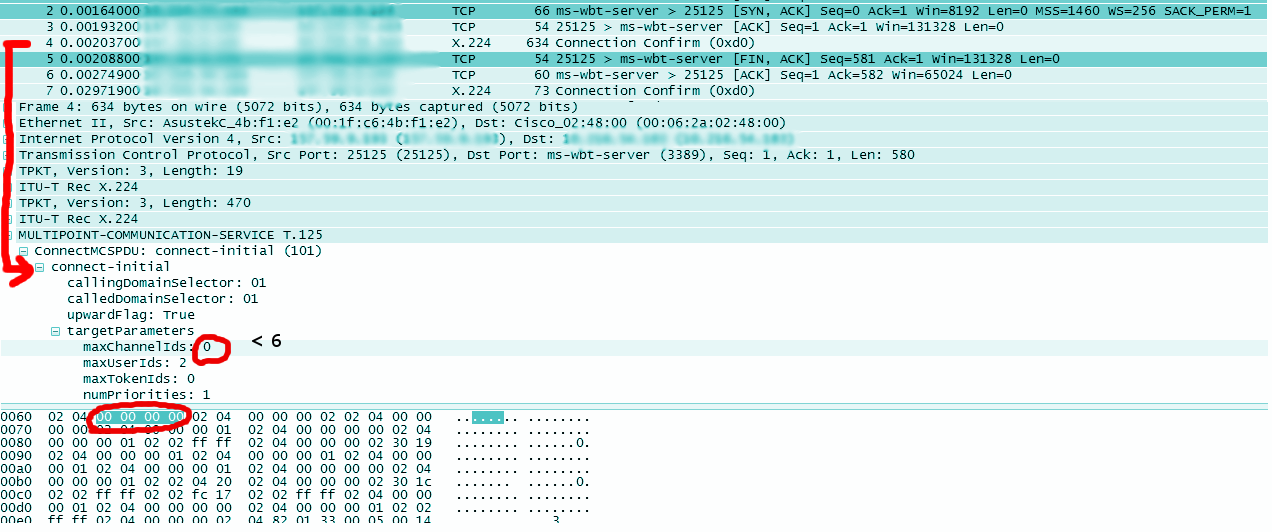

A hibáról: Kedd óta több száz (ezer?) it sec szakértő pörög azon, hogy megértse, pontosan hol is van a baj. A wireshark screenen látható Id érték csak egy paraméter a sok közül, a hiba általában többszöri kapcsolódáskor, vagy a kapcsolat vártlan megszakításakor triggerelődik. Egy use-after-free problémáról van szó egyébként, ami azt jelenti, hogy az os egy olyan pointert akar használni, amit egyszer már felszabadított.

Mivel felszabadítás után, de még az újbóli felhasználás előtt támadó kód kerülhet a kérdéses memóriaterületre, elméletileg tetszőleges kód futtatható a rendszeren, SYSTEM jogkörrel. Elméletileg, ugyanis egyelőre kékhalált lehet előidézni a publikus exploitokkal.

Dan Kaminsky mérések alapján úgy becsüli, hogy kb. 5 millió nyitott RDP port érhető el az interneten (http://dankaminsky.com/2012/03/18/rdp/), a belső hálózatok pedig általában hemzsegnek. Ahogy az előttem szólók megjegyezték, belülről induló (pl. pendrive-on behurcolt, e-mailben kapott) támadásoknál tökmindegy, hogy van egy perimeter tűzfalad.

-

pschio

őstag

mi a javítás kódja? KB.... ?

vagy még nincs javítás?

én NLA-val RDP-zek azt is érint a dolog?

-

rt06

veterán

ez igy tobb, mint pontatlan

egyreszt alapertelmezeskent le van tiltva a tavoli hozzaferes

masreszt pedig, mint fentebb irtam, nla hasznalata mellett (ami az ajanlott) eloszor kell authentikalni, s csak utana hasznalhatod ki a sebezhetoseget, nem pedig forditvaha meg bekapcsolod a szolgaltatast, akkor kb ugyanannyi erofeszitessel telepitheted is a vonatkozo frissitest (sot, az elvileg automatikusan fel is maszott a gepedre 13-an)

LamerGyuri: semmilyen lyuk nem tatong a rendszeren, az automatikus frissites nalad is befoltozta mult kedden (ha meg kikapcsoltad, az mar nem a windoze hibaja)

-

Gabcseee

tag

Igen, egyfelől viszont akár ki is húzhatja a lúzer a hálózati kábelt, és akkor bármilyen biztonsági rés is van a rendszerén a netre nem fog felkerülni róla semmilyen információ.

Sőt ha már itt tartunk akár le is formázhatja telibe nullás bitekre a winyóját , hogy még biztonsági rés se legyen rajta, és akkor gyönyörködhet a PC-jében , szobadísznek egész kellemes és akár még virágcseréptartónak sem elhanyagolható.

-

rt06

veterán

azzal, hogy ha hasznalni is szeretnem, muszaj vagyok engedelyezni, nm is kivanok vitatkozni, mindossze a hirben szereplo mondatot kifogasoltam (vagyis olyan nincs, hogy a tuzfal vedi a portot, es az ennek ellenere is sebezheto - max olyan lehet, hogy van tuzfal, biztos ved is valamit, de utottek ra egy lyukat, amin at sebezhetove valt* az rdp)

*: ez egyenesagu velejaroja a hasznalhatova valasnak, amennyiben a hiba foltozatlan

-

Gabcseee

tag

Itt azt írják, hogy:

Tehét nem nyom semmit se a latba, hogy a felhasználó milyen csoport tagja, mivel szerver Windowsokon viszont az az első hogy BEkapcsolom ezt a szolgáltatást, ha már egyszer szerver, túl azon , hogy az otthoni XP-ben is BEkapcsolom, ha már egyszer benne van ez a szolgáltatás, hiszen távolról is el szeretném érni a PC-met.

-

jerry311

nagyúr

Valaszthatsz, hogy hasznalni szeretned az RDP-t vagy tuzfallal tiltani. Mondjuk utobbi esetben akar le is kapcsolhatod a szolgaltatast es akkor nem kell tuzfal sem.

Hogy ezek utan hogyan uzemelteted a nehany szaz/ezer windows szerverbol allo vilagot az mas kerdes.Ujfent igaza volt egy regi kollegamnak: egy rendszer biztonsaga a hasznalhatatlansagig novelheto.

-

Gabcseee

tag

válasz

LamerGyuri

#15

üzenetére

LamerGyuri

#15

üzenetére

Ami alapban be van pipálva az a távsegítség és nem az RPD.

Ami viszont megintcsak tény, az az hogy a Szerver Windowsokban viszont alapban engedélyezve van, a tűzfal is átengedi, hiszen pontosan ez a szerver Windowsok LÉNYEGE és ezért SZERVER Windows a nevük. Másfelől engem, mint aki az XP-n is használja nem vígasztal az a melléduma, hogy tudom, hogy fél éve törhető, kint van a támadó kód és a Microsoft magyarázkodik, hebeg-habog meg hápog, konkrét magyarázatok helyett.

-

rt06

veterán

válasz

LamerGyuri

#15

üzenetére

LamerGyuri

#15

üzenetére

nem kevered veletlenul a remote assistanece-t (tavoli segitsegnyujtas) a remote desktop-pal (tavoli eleres)?

-

LamerGyuri

senior tag

"...a legsúlyosabb biztonsági hibák egyike, de jelen esetben némileg mérsékelte, mérsékli a kockázatokat, hogy az RDP alapértelmezetten nincs engedélyezve,..."

Ez melyik mesekönyvből való? XP-től felfelé közel minden változatát telepítettem már a Windows-nak, és mindegyikben az első mozdulatok közé tartozott, hogy ki kellett kapcsolni, mert alapértelmezetten be van pipálva.

Vagy én csináltam valamit mindig rosszul? -

rt06

veterán

jol ertem, hogy bar fogalmad sincs arrol, mi is a hiba, vagy hogyan jatszhato az ki, egy teljesen banalis, laikusok szamara is egyertelmu hibarol van szo?

amugy a szoftver fut ugya (bar ebben sem vagyok biztos), a tavoli hozzaferes alapertelmezeskent tiltott

"A hiba lényege tehát ha jól sejtem akkor az, hogy az 1024 bites RSA azonosítás helyett, egyszerűen elég az azt megerősítő néhány byte-ot átütni kliens oldalról, és a szerver az 1024 bites aláírás helyett, ebből az átütött 4 darab 0-ás byte-ból máris elhiszi, hogy jó kódot ütöttünk be???"

nem, fentebb linkeltem -

jerry311

nagyúr

Ez egeszen addig a pillanatig igaz, amig a tamado kivulrol probalkozik.

Azonban ha mar bejuttatta a kodot (pl egy webszerver kompromittalasaval) egy belso szerverre, akkor jo esellyel tovabb tud terjedni. A windows-os vilagban kb. az RDP amit eloszor atengednek mindenfele a belso halozaton... -

Gabcseee

tag

Ne haragudj de bárhol is néztem utána, sehol nem találtam minden részletre kitérő, érthető magyarázatot ezzel a buggal kapcsolatban, csak mindenféle mellébeszélésnek tűnő egymásra mutogatásos, figyelemelterelős , trükkös kamu sódert.

Pontos, részletes és laikusok számára is érthető magyarázatokat várnék ebbe a topikba.

Miért van benne tehát egy ISZONYÚ BANÁLIS és még laikousok számára is egyértelmű "hiba" egy olyan szoftverben amely gyakorlatilag a világ minden létező Windows szerverén automatikusan és alapértelmezetten FUT. (Hiszen éppen ez volna a LÉNYEGE)

A hiba lényege tehát ha jól sejtem akkor az, hogy az 1024 bites RSA azonosítás helyett, egyszerűen elég az azt megerősítő néhány byte-ot átütni kliens oldalról, és a szerver az 1024 bites aláírás helyett, ebből az átütött 4 darab 0-ás byte-ból máris elhiszi, hogy jó kódot ütöttünk be???

-

raper

senior tag

a ... "támadó kód feltehetően egy partnertől, valószínűleg egy vírusvédelmi megoldásokkal foglalkozó vállalkozástól került illetéktelen kezekbe."

Ennek a cégnek nem a védelemmmel kellene foglalkoznia? Mert ha már van egy támadó kód, akkor az biztos ki fog jutni.

-

rt06

veterán

elobb olvasgass inkabb

a hirhez: megteveszto lehet azt irni, hogy " Ugyanakkor az RDP használói (zömmel vállalatok) komoly kockázatnak vannak kitéve, még akkor is, ha rendszereiket egyéb módokon (például tűzfallal) megfelelően védik, figyelmeztet a gyorsjavítás telepítését sürgető Microsoft."

foleg, hogy csak akkor all fenn barminemu veszely, ha az egyebkent vedelmet biztosito tuzfalon sant szandekkal lyukat utottek az rdp-nek (vagyis kinyitottak, ne adj' isten forward-oltak a 3389-es portot, ekkor viszont nem igazan mondhato az, hogy a szolgaltatast tuzfal vedi)

erdemes lehet emellett meg megemliteni, hogy az nla (network level authentication) is nyujt "nemi" vedelmet

a hiba ugyan ekkor is fennal, viszont csak azonositas (felhasznalo/jelszo ugye) utan hasznalhato ki -

Gabcseee

tag

Pontosan miről van szó? Valaki meg tudná magyarázni?

Ugye nem azt akarjátok mondani, hogy az RDP-nek olyan roppant erős védelme volt, hogy 4 darab 0-ás byte konfirmálta a kapcsolat létrejöttét egy 1024 bites RSA handshake helyett?

mint ahogy látszik itt ezen a wireshark-kal kepcsörölt képen.

mint ahogy látszik itt ezen a wireshark-kal kepcsörölt képen.

Örülnék ha valaki tudna valami részletesebb, kielégítő magyarázatot adni erre a büntetőjogi kategóriás biztonsági "hibára"

-

Inv1sus

addikt

Én nekem le van tiltva még a szolgáltatás is, mert HUNPITYU vagyok.

Csak nem rossz, ha nincs minden megengedve a Windowsnak fölöslegesen... -

.mf

veterán

Jó tudni, kösz!

Asszem a ma vagy holnap éjszakát is szerver-újraindítgatásokkal fogom tölteni...

-

Narxis

nagyúr

egy partnertől, valószínűleg egy vírusvédelmi megoldásokkal foglalkozó vállalkozástól került illetéktelen kezekbe

Symantec?

![;]](//cdn.rios.hu/dl/s/v1.gif)

Új hozzászólás Aktív témák

- Dell 3520, 3530 eladó! Magas minőségben felújítva, 1 év garanciával, számlával

- új MacBook Pro 16 hüvelykes M1 Max 2TB SSD 64GB Apple space gray asztroszürke ajándék

- Nagyon szép állapot!! MacBook Air i5-5250U 4GB DDR3 125GB SSD 13 hüvelykes - 2015 eleje

- P14s Gen5 14" FHD+ IPS Ryzen 7 PRO 8840HS Radeon 780M 32GB 512GB NVMe ujjlolv IR kam gar

- ASUS ROG Zephyrus G14

- Apple iPhone 13 mini / 128GB / Gyárifüggetlen / 12Hó Garancia / 100% akku

- Xiaomi Redmi 10 128GB Kártyafüggetlen 1Év Garanciával

- Telefon felvásárlás!! iPhone 13 Mini/iPhone 13/iPhone 13 Pro/iPhone 13 Pro Max/

- Xiaomi Redmi Note 13 5G 256GB, Kártyafüggetlen, 1 Év Garanciával

- BESZÁMÍTÁS! ASRock Z370 i7 9700KF 16GB DDR4 512GB SSD RX 7600 XT 16GB ZALMAN I3 NEO ADATA 600W

Állásajánlatok

Cég: FOTC

Város: Budapest

(vagy laptopja is)

(vagy laptopja is)

![;]](http://cdn.rios.hu/dl/s/v1.gif)