-

Fototrend

Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Új hozzászólás Aktív témák

-

bacus

őstag

válasz

Kiskutyák

#1699

üzenetére

Kiskutyák

#1699

üzenetére

Ez a minden tűzfal szabály törlése, ez bambano szigorú magánvéleménye!

Minden attól függ, hogy ki, mire használja a mikrotiket.

Pl. Nálam kifele minden gépről tiltva van a 25 port, csak a szerver mehet, és csak egy adott wan kapcsolaton. E nélkül hamar spammer leszel.

Ftp van, brute force törés tiltva

Ssh van, szintén brute force

Bejövő tartományok vannak tiltva, pl ne érje el a routerem ázsia, dél amerika, stb egyáltalán ne, nincs dolgom velük, ne nézegesse a honlapom, ne pingeljen, stb.

Van még pár lista, pl. Honnan ftpztünk be, igy megvan ügyfélkör legutóbb ismert ip címe.Az itthoni routeremen sokkal kevesebb szabállyal van. Alap tüzfal, tulképp ki is törölhetném, de azért össz 8 szabály még épp elfér.

Én igy látom.

-

-

Kiskutyák

aktív tag

válasz

bambano

#1696

üzenetére

bambano

#1696

üzenetére

Köszönöm sokat segítettél. A VLAN okozta a galibát.

Az nem világos, hogy miért töröljem a tűzfal szabályokat? A wiki nagyon sokat ír le, hogy miket kell beállítani, ha meg akarom védeni a belső hálózatomat, meg az oktatóm is akinél voltam képzésen ő nála is volt vagy 30-40 szabály

.

.Bár azt a gyorstalpalós képzéseket inkább hagyjuk. Megcsináltam az MTCNA-t és a MTCTCE-t is, de, hogy őszinte legyek tudásban nem adott annyit mint amennyit vártam.

A segítségeddel most sikerült bekonfigurálnom, a két szerver nem látja egymást, de minden más hálózatban lévő eszköz tud egymással kommunikálni.

Köszi

-

válasz

Kiskutyák

#1695

üzenetére

Kiskutyák

#1695

üzenetére

ha tényleg bevlanoztad az ethernet portjait, akkor egyáltalán nem fogja látni a két hálózat egyetlen gépe sem a másikat. nem csak a szerverek, egyik se.

legalábbis ha jól értem, amit írtál.

ha azt akarod csinálni, amit ebből a hsz-ből kiolvasni vélek, akkor nem kell vlan, szabadulj meg tőle.

további magánvélemény, hogy kezdd azzal, hogy kihajítod az összes tűzfal szabályt. legyen két szabály a kifelé menő natoláshoz, meg majd ha úgy működik a két lokális neted, ahogy szeretnéd, akkor egy a két szerver közötti forgalom tiltására, és kész.

-

Kiskutyák

aktív tag

Sziasztok!

Tudnátok nekem segíteni?

Adott egy Mikrotik RB951Ui-2ND hAP rajta a legfrissebb OS. Lenne kettő VLAN, (VLAN100,VLAN200). A 2-es LAN portjában a VLAN100 (192.168.1.254/24) a 3-as LAN portjában VLAN200 (192.168.2.254/24).

A WAN portján jön be a net fix IP, ez beállítva, bekonfigurálva. Az összes alap tűzfalszabály létrehozva, NAT szabály is, virus lista is rátöltve.

Szeretnék egy olyan szabályt/szabályokat létrehozni ami azt engedi, hogy a 192.168.1.0/24 és a 192.168.2.0/24 láthassa egymást, internet is legyen mind kettő VLAN-ban, DE a 192.168.1.1 és a 192.168.2.1 IP címeken lévő két szerver egymást ne lássa sehogyan sem. Az lényegtelen, hogy miért ne, az a lényeg, hogy ne kommunikáljanak egymással.

Olvasgattam a wikit, de még nem nagyon találtam megoldásra. Ha ez valamit kihagytam akkor kérdezzetek és leírom.

Köszönöm előre is.

-

arra figyelj, hogy az újabb cuccok nem szeretnek antenna nélkül menni, ne kapcsold be a hnd végű paneleket antenna nélkül.

meg arra is, hogyha egy asztalon kísérletezel, vedd le az adóteljesítményt, a vevők nem mindig bírják, ha közelről üvölt az adó

a bridge problémát simán ki lehet kerülni, ha routolt hálózatot csinálsz.

-

haxy27

aktív tag

Bele olvasgattam a mkrotik wikibe én is. ez előbb is eszembe juthatott volna.

Jól csináltam a dolgot így kell de ott írja is hogy esetemben nem minden eszköz fog működni. Úgylátszik az android nem.

Viszont találtam egy másik le írásat is de majd holnapután tudom tesztelni mert akkor lesz időm, ott nem említenek olyant hogy nem müködik valami, és routolni sem kell elméletileg.Lényege az hogy 2 mikrotik eszköz kell hozzá, az egyik bridge a másik station bridge módban legyen.

mivel van egy SXT-5HnD -em és valamilyen 18dBi RB Sextant 5 Hnd meg egy 23dBi panelom így asztalon is ki tudom próbálni nem kell szerelgetni

-

haxy27

aktív tag

válasz

bambano

#1689

üzenetére

bambano

#1689

üzenetére

Viszont ami érdekes hogy ha lanra rá dugom a nettet akkor a wlant ap módba állítva megy a dolog rendesen.

Csak fordítva nem.

A kérdés az hogy van e megoldás?gabyka

Csak gépről megy a ping és csak ha megy a net a bőngészőböl is. Különben csak belső hálót tudom pingelni.

411 ről egyáltalán nem megy a ping sehol.És igen be tudom állítani, bár már pár éve nem volt rá szükségem. De kezdek újra belejönni.

-

-

haxy27

aktív tag

nem sok kb 2 kilóméter, de rossz rálátással, ezért kéne az edimaxot le cserélni mert van néha ping veszteség.

ugye az csak 60 miliwatt. na persze egy 18dBi antenna és egy 120cm -es parabola tolja a jelet, mig a tul oldalt egy 18dBi antenna van.Azt sajna nem tudom kiprobálni hogyha a router 1 helyére is egy level 4 mikrotik lenne akkor jó lenne e a dolog.

Ha nagyon nem megy akkor kap egy tplink AP-t az 100mW és elég érzékeny is.

-

haxy27

aktív tag

Hirtelen felindulásbol kiprobáltam az összes beállítást, csak a station pseudobridge müködöképes, azaz itt van internet is a többi esetben csak ip címet kapok de nettezni nem tudok. viszont az androidos eszközök nem kapnak ipt sem, de a windowsos mobil már igen.

Ha rutolok akkor sima station is elég és megy minden. De ezt el kerülném mert a szolgáltató is routol és még ott a tp link is aminek a fix ip cím miatt muszáj.

-

haxy27

aktív tag

Na erről lenne szó. És az edimax helyére menne a 411 router bord. És csak anyit állítottam be hogy a lan és a wlan bridgebe lett kapcsolva.

Wlan station modba kapcsolodik a router 1 hez. - - - Ez sajna nem jó nem megy a net holott ip cim kivan osztvaWlan station pseudobridge a router 1 hez --- ez jó van net csak a router 2 csatlakozó androidos eszközök nem kapnak ip címet.

Ha az edimax van bekötve akkor minden jó.

-

gabyka

senior tag

Jó lenne az a 411 sima bridge módban, a 741-es lesz a ludas, nem jól adja a dns-t, nincs névfeloldásod valszeg. Pingeléssel kéne kideríteni...első körben tedd be a 411-est és nézd meg tudsz-e pingelni pl index.hu-t. Ha nem, kisérlet képpen állíts be a gépeden egy publikus dns-t és úgy is nézd meg...legalábbis én erre indulnék el...

-

haxy27

aktív tag

Sziasztok.

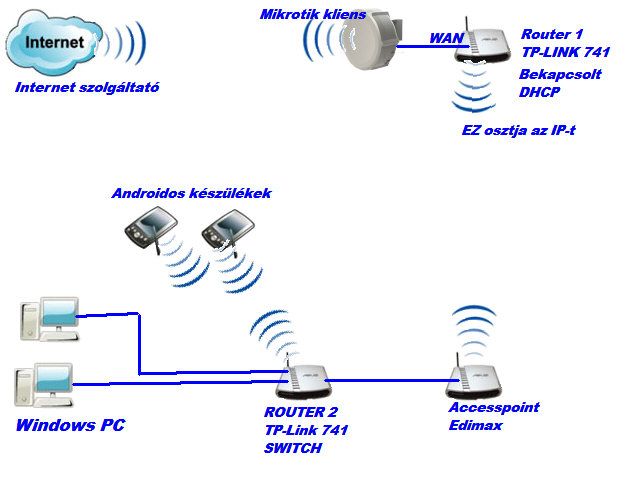

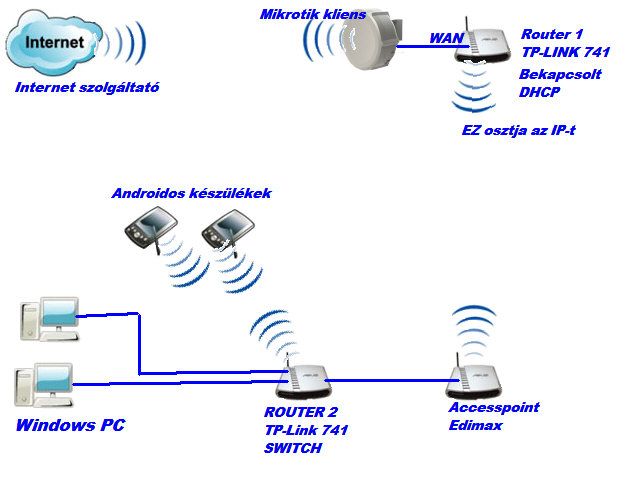

Találkozott e már valaki ilyen problémával, és hogy lehetne meg oldani?

Szóval adott egy wifis nett, a kliens egy mikrotik routerbord, nincs hozzáférés. Én be raktam utánna egy tp-link routert 741.

Ezzel jön át a szomszéd faluba a net, mert sajna nálam nem lehet fogni másként nettet. Egy edimax ap a kliensem ami bele megy egy 8 portos switch be arra vannak kötve a gépek, és egy tp-link router aminek nincs más szerepe mint a házban lévő wifis eszközöket el látni nettel, switch módban megy.Ez működik is rendessen, de az edimax helyére jobb lenne egy 411 routerbord aminek a wlan és a lan -ját bridge modba állítanám.

És itt kezdődik a probléma hogy ilyenkor sehol sincs nett, de ipcímet minden windowsos eszköz kap.

Ha át állitom a 411 routerbordot infrastruktura pseoduombridge módra (remélem jól írtam!) akkor minden windows eszköz megy rendesen lehet nettezni, de sajna az androidosok nem kapnak ip címet.Tud e erre valaki megoldást?

Ami érdekes még jó volt a 333 -asom adig az kábelen kapta meg a tettet és wifin osztotta szét de szintén bridge módban volt, azon nem voltak ilyen gondok.

-

-

#96292352

törölt tag

válasz

vjozsef

#1668

üzenetére

vjozsef

#1668

üzenetére

add action=drop chain=forward comment=\

"Tilitja a youtube.com-ot a Public-r\F3l 30.volt" layer7-protocol=\

"youtube.com_Tilt\E1s" protocol=tcp src-address=192.168.248.0/24

add action=drop chain=forward comment=\

"Tilitja a youtube.com-ot a Public-r\F3l 30.volt" dst-address=\

192.168.248.0/24 layer7-protocol="youtube.com_Tilt\E1s" protocol=tcp

add chain=forward src-address-list="Local subnet 248"

add action=add-src-to-address-list address-list=Knock-IN \

address-list-timeout=1h chain=input dst-port=***** protocol=tcp

add chain=input disabled=yes log=yes log-prefix=ping_accept_Whitelist \

protocol=icmp src-address-list=Knock-IN

add chain=input src-address=*.*.*.*

add chain=input src-address-list=Knock-IN

add action=drop chain=input comment="Mindent inputot blokkol a pppoe fel\F5l" \

disabled=yes in-interface=Free_Wifi log=yes log-prefix="block input"

add action=drop chain=input comment="drop ftp brute forcers" dst-port=21 \

protocol=tcp src-address-list=ftp_blacklist

add chain=output content="530 Login incorrect" dst-limit=\

1/1m,9,dst-address/1m protocol=tcp

add action=add-dst-to-address-list address-list=ftp_blacklist \

address-list-timeout=3h chain=output content="530 Login incorrect" \

protocol=tcp

add action=drop chain=input comment="drop ssh brute forcers" dst-port=22 \

protocol=tcp src-address-list=ssh_blacklist

add action=add-src-to-address-list address-list=ssh_blacklist \

address-list-timeout=1w3d chain=input connection-state=new dst-port=22 \

protocol=tcp src-address-list=ssh_stage3

add action=add-src-to-address-list address-list=ssh_stage3 \

address-list-timeout=1m chain=input connection-state=new dst-port=22 \

protocol=tcp src-address-list=ssh_stage2

add action=add-src-to-address-list address-list=ssh_stage2 \

address-list-timeout=1m chain=input connection-state=new dst-port=22 \

protocol=tcp src-address-list=ssh_stage1

add action=add-src-to-address-list address-list=ssh_stage1 \

address-list-timeout=1m chain=input connection-state=new dst-port=22 \

protocol=tcp

add action=drop chain=forward comment="drop ssh brute downstream" dst-port=22 \

protocol=tcp src-address-list=ssh_blacklist

add action=fasttrack-connection chain=forward connection-state=\

established,related

add chain=forward p2p=all-p2p src-address-list=Torrent_Enable

add chain=input comment="Enged\E9lyezi a Pingel\E9st a 247-es subnetr\F5l" \

src-address=192.168.247.0/24

add chain=input connection-state=related disabled=yes

add chain=input connection-state=established disabled=yes

add chain=forward comment=P2P_enable_Whitelist p2p=all-p2p src-address-list=\

Torrent_Enable

add action=drop chain=forward comment=P2P_disable_on_public p2p=all-p2p \

src-address=192.168.248.0/24

add action=drop chain=input comment=\

"Tiltja a Pingel\E9st a 248-as subnetr\F5l" protocol=icmp src-address=\

192.168.248.0/24

add action=drop chain=input comment=\

"Minden ami a routert \E9ri a publicb\F3l az dropped." log=yes \

log-prefix="public to router" src-address=192.168.248.0/24

add action=drop chain=input comment="Tilitja a Public-r\F3l a routert" \

dst-address=192.168.248.1 src-address=192.168.248.0/24

add action=drop chain=input comment="Tilitja a Public-r\F3l a routert" \

dst-address=192.168.247.1 src-address=192.168.248.0/24

add action=drop chain=input comment="Tilitja a Public-r\F3l a routert" \

dst-address=192.168.248.1 src-address=192.168.248.0/24

add action=drop chain=forward comment="Letiltja az \F6sszes TCP portot a Publi\

c-Bridge-r\F5l, kiv\E9ve a 80 \E9s 443 portokat" dst-address=\

192.168.248.0/24 protocol=tcp src-port=1-52,54-66,69-79,81-442,444-65535

add action=drop chain=forward comment="Letiltja az \F6sszes UDP portot a Publi\

c-Bridge-r\F5l, kiv\E9ve a 80 \E9s 443 portokat" dst-address=\

192.168.248.0/24 protocol=udp src-port=1-52,54-66,69-79,81-442,444-65535

add action=drop chain=forward comment="Tilitja a videokat a Public-r\F3l" \

in-interface=Public_Bridge layer7-protocol=http-video

add action=drop chain=forward comment=\

"A Public-Bridge-b\F5l nem lesz el\E9rhet\F5 a Home-Bridge" dst-address=\

192.168.247.0/24 src-address=192.168.248.0/24

add action=drop chain=forward comment="Blockolja a Torrentet a Publicon" \

dst-address=192.168.248.0/24 p2p=all-p2p

add action=return chain=forward comment=. disabled=yes

add action=drop chain=forward comment="http-video blocking" disabled=yes \

packet-mark=http-videoJó sok szemét is van benne

-

#96292352

törölt tag

válasz

#96292352

#1666

üzenetére

#96292352

#1666

üzenetére

Most néztem, az akkori beállításokat nem tudom elküldeni, azóta már elég sok szabály bele került, mióta a 1043 van a rendszerben.

Pl. van nálam free wifi, ami egy public subnetbe megy bele, és ott van facebook, youtube meg hasonló szűrések layer7-ben, ezek igen csak eszik a cpu-t, akkor még ilyenek nem voltak. -

-

SimLockS

tag

válasz

hmgergo

#1651

üzenetére

hmgergo

#1651

üzenetére

Felesleges két router. Ha a wifi miatt van a tp-link, akkor is a mikrotik legyen a "külső" kapcsolat, azzal bármit meg tudsz csinálni. A tp-linken meg dhcp kikapcs, lan ip beállít fixen, csak ap-ként használd. A mikrotik portjait úgy szedet szét egymástól, ahogyan kedved tartja.(fizikailag, vlan, stb)

-

hmgergo

újonc

Sziasztok!

Nem olyan rég állítottam be egy Mikrotik routert és kellene port forward ami nem tűnik olyan nehéznek csak közbe van iktatva még egy router.

A helyzet a következő:

Jön a net a kábelen az belemegy egy Wifis Tp-Link routerbe(WAN)--LAN1-be van a Mikrotik router--LAN2-be van a gépem

A Mikrotik WAN portjába van az előző LAN1-e és a Mikrotik LAN5-be van egy kis házi szerver.Így sikerült otthoni környezetbe 2 alhálózatot létrehozni.A szerveren futnának szolgáltatások(FTP,Webdav...).

A célom az lenne,hogy a szerveren lévő FTP szervert továbbítsam a Mikrotiknek aztán meg a Tp-Linknek és így el lehet érni bárhonnan.A Tp-Link konfigja elég felhasználóbarát és egyszerű mint a pofon,de nem volt még dolgom Mikrotikkel és ez a szándékom nagyobb tapasztalatot kíván.

Nem vagyok kezdő így kérem hogy az okoskodók kerüljék ezt a bejegyzést!Remélem tudtok segíteni...

Üdv. -

válasz

bambano

#1646

üzenetére

bambano

#1646

üzenetére

Ez a hsz talan kicsit foldbe dongeto volt de nagyjabol en is ezt gondolom.

Sokan tulmisztifikaljak ezt a tuzfal dolgot otthonra, holott teljesen felesleges nyitott portokat letrehozni feleslegesen vagy hibasan beallitott szolgaltatasokkal, hogy utana legyen meg melo vele pl letiltani kivulrol.

-

brickm

őstag

Azért köszönöm nektek az eddigi segítséget!

-

te milyen belső hálón vagy, ahol ssh bruteforce-ra kell számítani?

kicsit zagyva, amit írsz.

a linuxban, következésképp a mikrotikben is, meg lehet mondani, hogy melyik interfészre kapcsolódjon a szerver program. ha azt mondod, hogy az ssh-t a belső hálózati interfészre rakod fel, akkor mi a francnak külső oldalról ssh brute force védelem, mikor annál jobb brute force védelem, hogy semmi nem figyel az adott porton, nincs???szerintem szépen csomagold el a mikrotikedet és kezdj el alapszintű hálózati ismereteket tanulni, mert nagyon durván nem látod, hogy mi hogyan és miért van.

a kérdésedre a konkrét válasz: fogsz egy mikrotiket, ráböksz a gyári beállítás visszaállítására. utána kigyalulod az *ÖSSZES* tűzfal szabályt. felraksz egy natolást. átrakod az ssh-t és a winboxot a belső interfészre, letiltod a telnetet és jónapot.

ha a belső gépedet ki akarod tenni web szervernek, akkor ehhez kell még egy dsnat szabály. a web szervert törögető okosokat pedig a web szerveren kell megfogni, http protokoll szintű elemzésre a mikrotiket nem használnám.

remélem, félreértettem, hogy az ssh védelem mac azonosítással című történetet a külső hálózati interfészen akartad megcsinálni.

-

brickm

őstag

válasz

bambano

#1644

üzenetére

bambano

#1644

üzenetére

az ether1 kifelé néz(elvileg..ez a gyári az rb750-en). talapból sz-r firewall-t tettek rá. nagyszerű.

LEhet egy radikális kérdésem?

Mivan ha én megfogok az összes RULE-t és törlöm.

Tegyük fel, csinálok egy teljesen új tűzfalat, ami annyit tesz, hogy belső háló függvényének teszi ki a winbox és ssh elérést, esetleg MAC azonosítással.Illetve teszek bele egy kopogtató portot magamnak gond esetére.

elfogadja az icmp csomagokat, illetve egy részét. (ping, traceroute, bandwith test)

Szűri az SSH és telnet brute force-t.

majd szűri a 80-as portot szkennelőket. Illetve gyüjti az IP-jüket és következő kapcsolódási kísérletnél már az inputon eldobja.

Ezen felül eldobom az invalid csomagokat.Minden más átmegy.

Ez így egy sebezhető tűzfal?Vagy ehhez még tegyem hozzá az input-ról való mindennemű kapcsolat eldobását?

-

-

brickm

őstag

válasz

bambano

#1642

üzenetére

bambano

#1642

üzenetére

JA bocs, nem ezt akartam, mert ebben van in interface jelölve, csak nem vettem észre.

add chain=input action=accept protocol=icmp

add chain=input action=accept connection-state=established

add chain=input action=accept connection-state=related

add chain=input action=drop in-interface=ether1

add chain=forward action=accept connection-state=established

add chain=forward action=accept connection-state=related

add chain=forward action=drop connection-state=invalidszóval akkor ha jól értelmezem ezt, meg amit előbb kolléga írt, itt azért van internetkapcsolat, mert a forward chain-ben a drop nem mindent dob el, csak az invalid csomagot. Ha azt cserélném, akkor nem lenne netkapcsolat, csak ha betennék egy chain:forward state:new rule-t?

ÉS ahogy elemzem akkor a negyedik rule eldob minden kapcsolódási kísérletet ami az ether1-en jön(isp felől) amennyiben nem én kezdeményeztem, hanem ő szeretne magától?

-

-

brickm

őstag

Oké, ez eddig világos, de még mindig nem értem, ha az új kapcsolatoknak felveszek egy acceptet, hiba, mert minden ide tud tartozni, de ha nem veszek fel ide egy acceptet, akkor nincs is új kapcsolat...

add chain=input action=drop connection-state=invalid comment="Disallow weird packets"

add chain=input action=accept connection-state=new in-interface=LAN comment="Allow LAN access to router and Internet"

add chain=input action=accept connection-state=established comment="Allow connections that originated from LAN"

add chain=input action=accept connection-state=related comment="Allow connections that originated from LAN"

add chain=input action=accept protocol=icmp comment="Allow ping ICMP from anywhere"

add chain=input action=drop comment="Disallow anything from anywhere on any interface"

add chain=forward action=drop connection-state=invalid comment="Disallow weird packets"

add chain=forward action=accept connection-state=new in-interface=LAN comment="Allow LAN access to router and Internet"

add chain=forward action=accept connection-state=established comment="Allow connections that originated from LAN"

add chain=forward action=accept connection-state=related comment="Allow connections that originated from LAN"

add chain=forward action=dropEz ismét egy mikrotikes firewall rule list, itt is azt látom:

Invalid csomagokat az inputról eldobja, majd established majd related elfogad, ami ebbe nem tartozott bele eldob.

(bár nem értem akkor ezzel hogy lehet új kapcsolatot létesíteni, hisz ha én kiveszem a new accept rule-jaimat elmegy a net...eztán forwardról is eldobja az invalid csomagokat és megismétli forward chain-en amit az előbb, majd mindent eldob.

Meglátásom szerint ugyan ez történik nálam is csak nincs köztes drop rule.

De ha elmagyarázod ez miért nem igaz az én esetemben, megköszönöm! -

bacus

őstag

3 alap chain van, input, forward, output

Az utolsót hagyjuk, az input a routeredbe megy, azt védi, ha bármit szürsz, a forward átmegy, mind a ki, mind a be csomagok, ezzel védheted a hálozatod.

Kezeld is külön!

Az elsö illeszkedö szabály után nincs tovább. Ha a végén van egy drop, az jó, de ha elötte minden uj, vagy erre kapcsolatos dolgot acceptálsz, akkor az egyenlö a mindent elfogaddal, vagy azzal ha nincs is szabály!

-

Ablakos

addikt

Ha hozzám hasonló műkedvelő szeretne egy alapszintű korrekt tűzfalat megalkotni, akkor ajánlom a linuxakademia honlapján egy korábbi képzésüket. Vagy marad a hamis biztonság, megfűszerezve egy kis szarozással.

-

-

brickm

őstag

Közben előástam az eredeti tűzfalat, amit a mikrotik tesz fel nálam:

add chain=input action=accept protocol=icmp comment="default configuration"

add chain=input action=accept connection-state=established comment="default configuration"

add chain=input action=accept connection-state=related comment="default configuration"

add chain=input action=drop in-interface=ether1 comment="default configuration"

add chain=forward action=accept connection-state=established comment="default configuration"

add chain=forward action=accept connection-state=related comment="default configuration"

add chain=forward action=drop connection-state=invalid comment="default configuration"Ha megnézed itt is előbb az inputra érkező icmp cosmagról rendelkezik, majd az established-re majd a relatedre, majd eldob mindent ami a net felől jön és nem illett ezekre.

Itt következik a forward ugyan azzal a sorrenddel, majd eldobja a hibás csomagokat a végén.

Itt csak azért nincs ugye a state:new, mert ő nem hibás és bár nem illik rá egyik szabály sem, átengedi.(gondolom én)

mivel nálam a végén mindent eldob, nekem kell elé egy state:new. -

brickm

őstag

Köszönöm, hogy ránéztél, igazából ebbe a sorrendi dologban csak az a poén, hogy ahány oldalt találok firewall ügyben, pont annyi ellentétet is.

És pontosan itt a fórumon kaptam azt az információt is, hogy a legvégére tegyek egy mindent eldobó rule-t.

Azt értem már mi az input és mi a forward, de ez nekem nem mond sokat sorrend szempontjábl. legfeljebb annyit, hogy tegyem a forwardot előrébb..Ha TP-linkes tűzfalat akarnék, visszatenném a tp linket a hálózatomba.

-

bacus

őstag

Ez egy jó nagy szar.

Minden uj, majd minden related input accept, utána minden más drop?

Leirták mit jelent az input és forward közötti különbség, olvasd át mégegyszer.Ne nyúlj a gyári tűzfalhoz, se a sorrendjéhez, mert az egyszerű, de legalább jó. Az pont azt tudja mint a tplink vagy többi soho mikor kipipálod, hogy tüzfal igen, spi igen.

-

brickm

őstag

No.

Egyelőre ez a firewall-om.

A sorrend jó lehet így?

[link]

Igazán nem tudom az a forward established közel 50MB adatforgalommal jó helyen van-e ott, nem kellene- előrébb lennie?(16)Illetve a 15-ösnek nem értem a szerepét.

Ha jól értem a PPPOE-vonalon érkező cuccokat dobja el, amennyiben nem volt addig accept(gazdája) rule rá.

De ez nem felesleges amennyiben ott a drop anything?

Illetve ez a drop invalid...mitől invalid a csomag?

Sokáig nullás volt a számlálója, azóta került bele valami már.A kopogtató rule jó helyen van így?

Amennyiben kizárnám magamat egy filterrel, megnyitom a 19227 portot, ezáltal az IP-m whitelistre kerül és SSH-n elérem. Leteszteltem az input new rule-t kivettem, nem volt elérhető semmi, se net, se router, majd whitelisteltem magamat és elértem SSH-n. Elvileg így jólehet a dolog. -

brickm

őstag

válasz

bambano

#1631

üzenetére

bambano

#1631

üzenetére

Értem, köszönöm!

Most nekiláttam mindenféle okosságot elkövetni a tűzfallal, ezáltal már vagy 3 reseten túl vagyok, mert mindig sikerült kitenni magamat is itthonról.. .

Azt vettem észre, hogy:

Eddig volt egy ilyen rule-om a legvégén:

add chain=forward action=drop connection-state=invalid comment="default configuration"Kicseréltem erre:

add action=drop chain=input comment="Drop everything else"Azt látom mi a fizikális eltérés a kettő között, de ennek van valami jelentősége egyébként a gyakorlatban?

Azt vettem észre, hogy míg előbbivel nem kellett konfigurálni pl a winbox engedélyezést, ssh-t stb, addig ezzel kell. De mit kell még? Mi az amit eddig nem vettem észre és nem fog működni, csak mert erre cseréltem a rule-t?szerk.: első észrevétel, nem jön be a google.hu

-

-

brickm

őstag

Az előbb én is kilőttem magamat belőle. ment a reset.

Mi az eltérés, ha egy filter rule eleje input, vagy forward.

Mondjuk ha van 2 rule, az egyik input in interface digi ISP action drop

a másik forward in interface digi ISP action drop -

#96292352

törölt tag

Én is hasonlóan oldottam meg eleinte a brute force-t, mint ahogy itt írjátok, de úgy gondolom van ettől sokkal jobb is:

Chain: input -> Action: drop. szerk.: a külső IP felől

ez megfog minden inputot, vagyis ami a routert éri, ha ez megvan akkor lehet szépen egyesével engedni azt amit engedni szeretnénk.

Én úgy csináltam, hogy ezt a szabályt ki lehessen bármikor kerülni, ha megnyitom pl egy böngészőben a router ipjének egy portját, ami ugye nem fog csinálni semmi látszólagost, de a háttérben hozzáadja a forrás ip-t egy "white list"-hez, aminek az action nem drop, hanem accept lesz.

-

kammler

senior tag

Heló!

Nyüstölök egy RB3011-es mikrotikot. VPN-t akarok. PPTP az megy, L2TP ipsec az nem, kívülről, internetről. Egy androidos telóról probálom. Egy belső gépről, belső hálóról rögtön csatlakozik a mikrotikra l2tp vpn-el, megosztott kulccsal egy pc, úgyhogy gyanítom, hogy tűzfal, NAT gond. Teló felől jó a dolog, van egy mikroserverem, arra simán felmászik l2tp vpn-en a teló. A mikrotik a retkes t-s optikai modem mögött van( régen itthon ment a HP microserver, arra másztam rá l2tp vpn-el, egy laptoppal. Na itt aztán gondok voltak a NAT-al, windows registrybe kellett állítanom ezt azt, csak úgy volt jó). Ötlet? 4500,500, 1701-es portok engedélyezve vannak.

-

brickm

őstag

válasz

Ablakos

#1621

üzenetére

Ablakos

#1621

üzenetére

Néztem mikrotik wiki-s brute force filter rule-t.

Ami:

add chain=input protocol=tcp dst-port=22 src-address-list=ssh_blacklist action=drop \

comment="drop ssh brute forcers" disabled=noadd chain=input protocol=tcp dst-port=22 connection-state=new \

src-address-list=ssh_stage3 action=add-src-to-address-list address-list=ssh_blacklist \

address-list-timeout=10d comment="" disabled=noadd chain=input protocol=tcp dst-port=22 connection-state=new \

src-address-list=ssh_stage2 action=add-src-to-address-list address-list=ssh_stage3 \

address-list-timeout=1m comment="" disabled=noadd chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage1 \

action=add-src-to-address-list address-list=ssh_stage2 address-list-timeout=1m comment="" disabled=noadd chain=input protocol=tcp dst-port=22 connection-state=new action=add-src-to-address-list \

address-list=ssh_stage1 address-list-timeout=1m comment="" disabled=noHa megnézed előbb van a drop rule, mint az, hogy adja a címet a listához. MIért vajon.

Én megfordítottam a dolgot, ez befolyásolj a működést?De a stage-ek is fordítva épülnek fel.

Szerk.:

Áhám.

Szóval előbb van a drop, mint a vizsgálat, hiszen ha előlről nézzük a láncot, jön egy kérés, megnézi el kell e dobni, ha nem megvizsgálja szerepel e a stage3-ban, nem, ha megnézi szerepel e a kettesben, nem megnézi szerepel e az 1esben, ha illik rá az egyes és nem szerepel benne beleteszi.

HA ezeket előbb végigzongorázn és csak utána drop-olna, akkor gyakorlatilag a stage 1-2-3 midnig lemenne akkor is ha droppolni kell már a címet. -

Ablakos

addikt

Nem értem a lenti szabályok szerint, hogy a 22 portra az első próbálkozásra miért kerül a black listába a remote ip? Nem úgy működik a filter, hogy első szabály egyezés után végetér a (input) lánc feldolgozása?

8 ;;; drop ssh-22-port--blacklist ports

chain=input action=drop protocol=tcp src-address-list=ssh-22-port--blacklist dst-port=22 log=no log-prefix=""9 ;;; add to ssh-22-port-blacklist on 22 port connecting

chain=input action=add-src-to-address-list protocol=tcp address-list=ssh-22-port--blacklist address-list-timeout=0s dst-port=22 log=no log-prefix="" -

brickm

őstag

Meg tudná valaki mondani mi történik ebben a videóban pontosan?

[link]

1 perces az egész, egy filter rile-t ad hozzá. Csak nem értem mi történik. -

brickm

őstag

válasz

nyilasmisi

#1618

üzenetére

nyilasmisi

#1618

üzenetére

[link]

Az ötödik képen ottvan, hogy 5volt mellette meg POE IN 60Vmax -

brickm

őstag

válasz

nyilasmisi

#1616

üzenetére

nyilasmisi

#1616

üzenetére

Azért az van rágravirozva,mert az az USB-s tápra vonatkozik.. Ott ez a szabvány.

A leírása szerint:

The device accepts powering from the USB port or from the Ethernet port:

micro USB power jack accepts 5V DC, a USB 5V adapter is included with the product The Ethernet port accepts passive Power over Ethernet 11-57V DC.Szóval POEn nyomhatod neki az 57voltot is.

-

nyilasmisi

tag

Szerintetek egy HAP eth5-ös portja amely POEout-os arra ráköthető távtáplálás gyanánt egy mAP Lite?

A pdf doksi szerint az mAP az 5-60V-ig fogad feszültséget, viszon magára a mAP Litre 5V power only felirat van gravírozva, és micro USB-s csatlakozós saját táp van gyárilag hozzá!

Nagyon jó lenne ha nem kellene a gyári telefontöltőt használni hozzá!

Egyelőre nem merem POE-san meghajtani a HAPból! Van valakinek valami 5lete? Nem szeretném a kis mAP-t kinyírni!

Köszönöm a segítséget -

-

#96292352

törölt tag

válasz

gazrobur

#1608

üzenetére

gazrobur

#1608

üzenetére

Szerintem elég hogy legyen rajta USB.

Nekem ilyen van: Mikrotik 2011uias-2hnd -

#96292352

törölt tag

-

gazrobur

csendes tag

Sziasztok.

Lehet olyat csinálni, hogy Mikrotik router-be bedugom a pendrive-ot, és távolról elérve, hozzá tudok férni a pendrive-on lévő adatokhoz. Megoldható ez? Persze van NAS, de Mikortik routerrel meg lehet ezt oldani?

Köszönöm segítségeteket.

-

amol

addikt

Ennek a tápjával próbáltam, meg sem fordult a fejemben hogy esetleg nem egyenáramú ezért nem is néztem meg figyelmesebben.

Kitalálom tudom-e használni valahol illetve hogy van-e kedvem kisilabizálni a beállítását és jelentkezem.

Apropó, az ADSL modemek nem érdekelnek mennyiségi kedvezménnyel?

Új hozzászólás Aktív témák

- Steam topic

- Milyen asztali (teljes vagy fél-) gépet vegyek?

- Kerékpárosok, bringások ide!

- iPad topik

- Telekom otthoni szolgáltatások (TV, internet, telefon)

- Forza sorozat (Horizon/Motorsport)

- World of Tanks - MMO

- Jövedelem

- Okos Otthon / Smart Home

- sziku69: Fűzzük össze a szavakat :)

- További aktív témák...

- PC konfiguráció összeállítás igény szereint, csak új nem használt alkatrészekkel, garanciácal!

- Lenovo P1 GEN 5/16'WQUXGA 4K TOUCH/i7-12800H vPro/32GB DDR5/4TB SSD/RTX A4500 16GB GDDR6/GARANCIA!!

- Xbox Series X, kitisztítva+újrapasztázva, 6 hó teljeskörű gar., Bp-i üzletből eladó!

- Nintendo Switch OLED Mario Edition 20.5, 512GB MicroSD + Android + Atmosphere, 3 hó garanciával

- Eladó alaplap + processzor + memória + hűtő

- AKCIÓ! Acer KG241QSbiip 24 165Hz TN FHD 1ms monitor garanciával hibátlan működéssel

- Bomba ár! HP EliteBook 830 G8 - i7-1185G7 I 16GB I 512SSD I HDMI I 13,3" FHD I Cam I W11 I Gari!

- GYÖNYÖRŰ iPhone 13 mini 128GB Blue -1 ÉV GARANCIA - Kártyafüggetlen, MS4188, 94% Akkumulátor

- Samsung Galaxy S9 FE / 6/128GB / Kártyafüggetlen / 12Hó Garancia

- HIBÁTLAN iPhone 13 128GB Pink -1 ÉV GARANCIA - Kártyafüggetlen, MS3925, 100% Akkumulátor

Állásajánlatok

Cég: PCMENTOR SZERVIZ KFT.

Város: Budapest

Cég: BroadBit Hungary Kft.

Város: Budakeszi

ekkold

ekkold