-

Fototrend

Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Új hozzászólás Aktív témák

-

yumme

csendes tag

cégesre RB5009, CRS326-24G-t hol érdemesebb venni ?

Compker? (van cseregari kiterjesztés 2 évre bármit is jelentsen ez)

Senetic? -

Proxy2

aktív tag

Üdv,

ritka madár az én routerem CCR-1009-8G-1S-1S+PC tett már valaki ilyenre ROS7.x-et?

CHR és Audience LT6 rendben megy, de a CCR-t még nem mertem át lökni.Tehát ha valakinek már van ROS7-es CCR, pls, működik jól?

-

ekkold

Topikgazda

válasz

Reggie0

#15993

üzenetére

Reggie0

#15993

üzenetére

Igen ezt az openvpn tudja, a PPTP és az L2TP csak adott porton megy. Régebben sokat kísérleteztem azzal, hogy áthelyezzem másik portra ez utóbbi kettőt, és nem sikerült stabilan működő megoldást készíteni. Viszont mióta bekerült a wireguard a mikrotikbe, rendszeresen használom, és eddig jók a tapasztalataim vele. Bár tagadhatatlan, hogy lenne még mit fejleszteni rajta - de végülis stabil, gyors, megbízható, és bármely porton használható.

-

XENISETE

csendes tag

Sziasztok, a WifiWave2-ben hogy működik az Access List? Egyrészt csak manuálisan tudok felvenni eszközöket, a másik hogyan lehet beállítani hogy csak a Access List-ben szereplő eszközök tudjanak csatlakozni a hálózathoz? A régebbi verzióban nagyon könnyen meg lehetett oldani, de itt most valahogy nem igazodok el. A scan stb... menü pontok is hiányoznak, csak terminálban érhető el. Valahogy a régei sokkal jobb volt, egyszerűbb, áttekinthetőbb. Csak ugye WPA3, mint opció ami látványosan több, minden másban olyan mintha le lenne butítva. Alapvetően nincs gond a terminál használattal, csak qui felületen valahogy jobb volt, és kényelmesebb.

-

pzoli888

kezdő

válasz

Mr Dini

#15992

üzenetére

Mr Dini

#15992

üzenetére

azért nem éred el a 192.168.1.0/24 hálózatból szerintem, mert a szolgáltatói eszköz 192.168.0.0/24 hálózatban van, és az az eszköz nyilván nem tud mit kezdeni a 192.168.1.0/24 hálózattal, max az ő default gw-je felé tudja küldeni (ha van is), de az nem "te " vagy.

meg kellene próbálni, hogy felveszel egy új nat szabályt. Chain: srcnat, action: masquerade-ba: src-address 192.168.1.0/24 , dst-address 192.168.0.0/24 -

Mr Dini

addikt

Üdv!

Egy elég kezdő kérdésem lenne, de nem sikerül rájönni, mi a gond. Telekomos optikán üzemeltem be átmenetileg egy hap ac2-t, amin 7.1.1-es routeros fut. Az ac2 közvetlenül a pppoe passthrough módba rakott szolgáltatói ONT-ra csatlakozik.

Van egy lan bridge, amihez a dhcp szerver az 192.168.1.0/24 poolból oszt IP-ket, illetve a pppoe-out1 interészen van egy masquerade szabály.

Mivel a szolgáltatói eszköz az 192.168.0.1-es címen rendelkezik egy minimalista webes felülettel, szeretném azt is elérhetővé tenni a bridge hálózaton (lan). Ehhez létrehoztam egy új bejegyzést az addresses alatt, címnek 192.168.0.2/24-et adtam, networknek 192.168.0.0-t és interfacenek ether1-et. Ez létre is hozott egy új routeot a megfelelő ether1 intefacere és ezek után tudom pingelni a szolgáltatói eszközt közvetlenül a routerről, illetve a fetch toollal le tudom kérni a login felületet.

Ami viszont érdekes, hogy az 192.168.1.0/24 tartományból nem érem el a routert, látszólag nem is jutnak el hozzá a csomagok. A tűzfalat próbáltam teljesen letiltani a teszt erejéig, ugyanaz az eredmény.

Illetve SSH-n engedélyeztem a port forwardot, majd megpróbáltam forwardolni:

ssh -L 8080:192.168.0.1:80 admin@192.168.1.1

Belép, nem dob hibát, de a 8080-on nem érem el a router webui-t.

Van valami ötlet, hogy mit ronthattam el? Köszi! :R

Szerk.: Telefonról elérem ssh forwarddal, legalább ez egy jó jel. Már csak a belső hálózaton elérést nem értem.

-

Sziasztok,

CAPsMAN-nél, hogy állítom be, hogy minden CAP frissüljön mikor a manager frissül?

Upgrade policy melyik lesz? Require vagy suggest, illetve a Package path az a manager lesz?

Pl.: ha caps manager neve CAPS-MAIN akkor az útvonal "\CAPS-MAIN" lesz?

-

ekkold

Topikgazda

válasz

yodee_

#15981

üzenetére

yodee_

#15981

üzenetére

Mobilneten a szolgáltatók valamiért szeretik blokkolni a VPN-ek működését. Természetesen letagadják. Ezért jobb olyan VPN-t használni, amelyik nem fix portokat használ, hanem tetszés szerint állítható, ugyanis ezeket emiatt nehéz blokkolni... itt jön a képbe az openvpn mert az ilyen, csak éppen sokkal lassúbb mint a PPTP / L2TP / ipsec (ezek viszont csak adott porton működnek). Viszont a RouterOs7-be bekerült a wireguard, ami szintén bármelyik porton működhet, és gyors

Gyakran előfordult, hogy olyan helyen interneteztem ahonnan sem PPTP-t sem L2TP-t nem tudtam használni, és így nehezebben értem el pl. az otthoni NAS-t. A wireguard-al viszont működik. -

pzoli888

kezdő

-

yodee_

őstag

Most, hogy a routerek és az alhálózatok között tökéletes a kapcsolat kérdeznék valamit ami régóta zavar. Amennyiben a telefonommal / laptopommal belépek VPN-re csak a fő routert érem el. Van valami szabály, amivel kivitelezhető hogy mindent elérjek ugyan úgy?

-

XENISETE

csendes tag

Sziasztok,

Van egy wifi hálózat, amin be van kapcsolva a PMF, Erre a hálózatra akarok csatlakozni, csak nem tudom Mikrotik esetében mit, hol kell bekapcsolni ahhoz hogy sikeresen tudjon csatlakozni mint kliens? -

TOZOLI72

csendes tag

Sziasztok, valaki csinált már 7.1.1 fw alatt bounding 802.3ad -t (Link Aggregation)? Cél egy synology nas, két lan kábelének bekötése két ethernet portra.

Azért kérdezem, mert 7.1.0 akatt nekem volt olyan reboot-loop-om, hogy csak na (akkor a capsman esetén a mangle szabályok okozták, ezt a 7.1.1-ben javították a routeros-ben)... gondoltam kérdezek, mielőtt próba! THX -

Reggie0

félisten

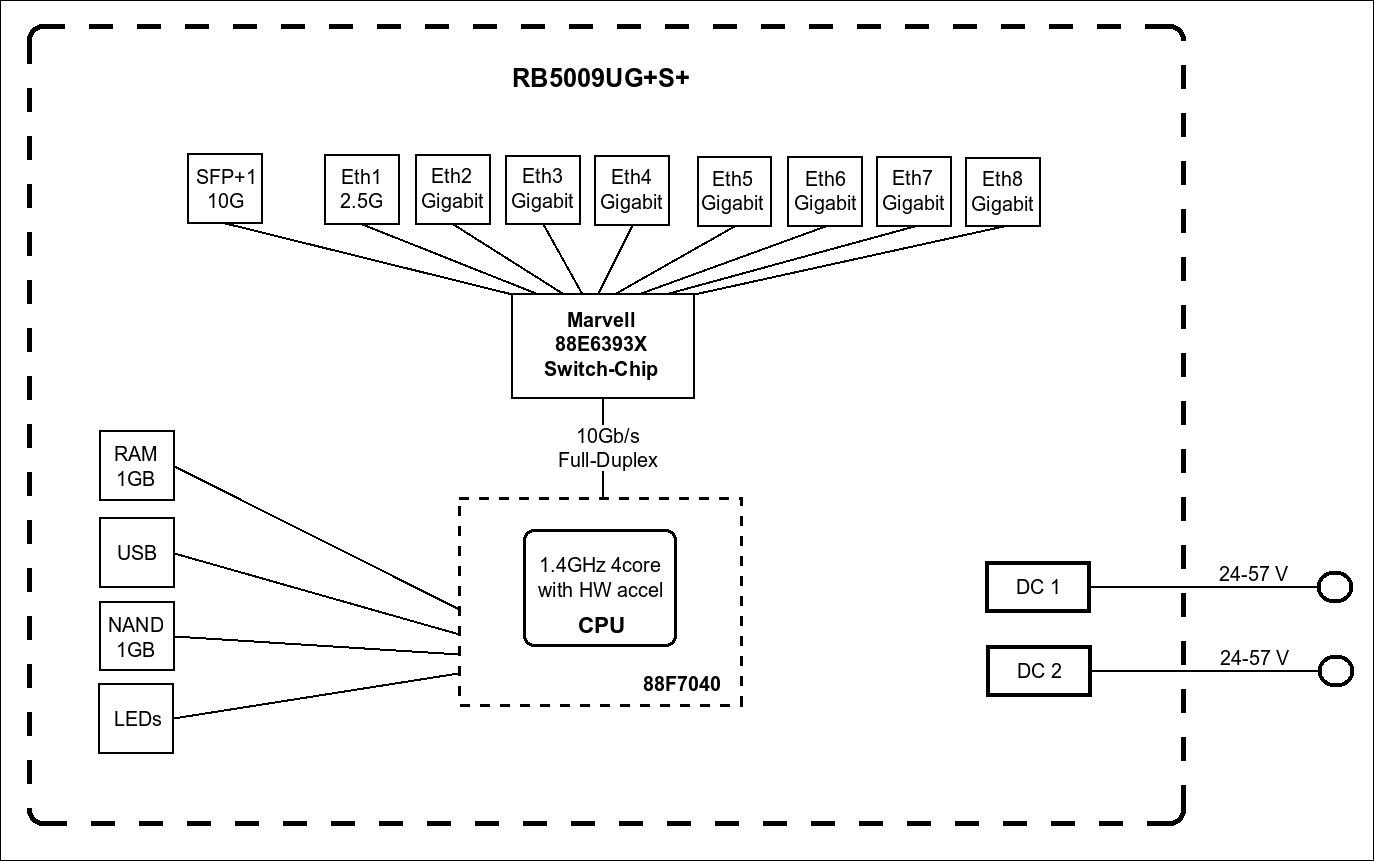

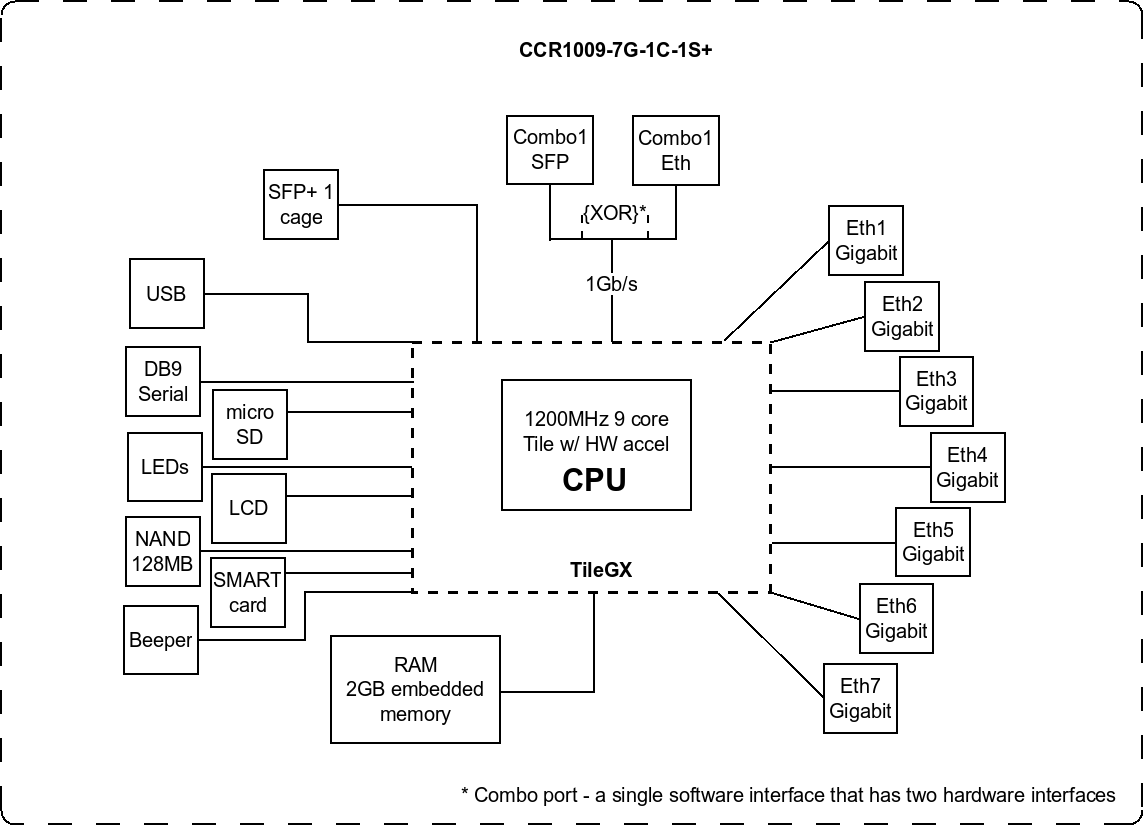

Nem. Arra gondolok, hogy mindent a proci csinal CCR1xxx-nel(van 1-2 kivetel amibe switch chip is kerult, ezt ellenorizni kell). Ezert az L2 ACL nincsen korlatozva, akarhany bridged lehet ugyanolyan jo sebesseggel, mert nincs szukseg hardveres gyorsitasra, minden forgalom bemegy a prociba, igy nem kell trukkozni ha sniffelni szeretnel, mivel a HW gyorsitas szokta eltuntetni a csomagot a proci elol, stb.. Ezen felul a VLAN es port izolacios kepessegek korlatlanok, nincsenek switch chip tipusabol eredo megkotesek.

Minden mas cuccnal a router kepessegei fuggnek a switch IC-tol is. Peldaul RB5009 eseten a layer 2 acl rule-bol csak 256 darabot tud kezelni a switch(osszesen az osszes ethernet porton) es peldaul ha tcp/udp portra is akarsz szureseket tenni, akkor nagyon gyorsan elfogynak, mert egy rule-ban csak egy port szerepelhet. Vagy ha MAC address-re(pl. Apple-s, kinai stb egyeb) gyartonkent valamilyen szabalyokat szeretnel, mert MAC cimre maszkot sem lehet megadni.

-

yumme

csendes tag

válasz

Reggie0

#15967

üzenetére

Reggie0

#15967

üzenetére

"- procibol megy a networking

- nincs switch chip"itt arra gondolsz, hogy RB5009 1x10G+8x1G az nem fér ki a 10G-n?

és hogy CCR1009-nél meg minden be van húzva a procihoz?

Nem azért rakták RB5009-be a switch chip-et hogy valamit segítsen a dolgokon? vagy csak ezért mert RB5009-es procija valójában egy általános célú proci (SOC) és nem egy célhardware mint CCR1009 estében?

-

-

Reggie0

félisten

válasz

betyarr

#15969

üzenetére

betyarr

#15969

üzenetére

Eleg valoszinu. Sok szolgaltato szuri, mivel tamadasra hasznalhato, lasd: "DNS amplification DDOS attack"

A tuzfal szerintem rendben van, bar az elso ket szabalyt megcserelheted. (Ha a logikan nem valtoztat azt erdemes elorebb rakni, amelyik tobbszor kovetkezik be, igy kevesebb szabalyt kell kiertekelni atlagosan.)

-

yodee_

őstag

válasz

ekkold

#15959

üzenetére

ekkold

#15959

üzenetére

A hAP ac2 oldalán megnéztem, hogy a legjobb teljesítmény AES-128-CBC + SHA1 ezzel az IPSec típussal jöhet. Nem tudom a "tunnel"-ek számát hol tudom állítani, az MTU-t max 1400-ra tettem és így 160/75 mbit jön össze úgy hogy a fő router 1000/1000 thome, az 1. külső eszköz 300/75 mbit. Ennél többet szerintem nem is várhatok tőle. Ezzel elégedett vagyok.

-

Reggie0

félisten

válasz

ekkold

#15966

üzenetére

ekkold

#15966

üzenetére

RB5009 ARM alapu, igy biztos fog menni rajta a Container, mivel dockeren az ARM architekturak tamogatottak. CCR1xxx szeriara is megjelent a Container, de meg nem lattam feltoltheto imaget, ha egyaltalan mukodik, akkor valakinek azt a nullarol kell osszeollozni, mert a Dockernel nem tamogatott architektura.

CCR1009 elonyok:

- erosebb proci

- soros konzol

- microSD foglalat

- procibol megy a networking

- nincs switch chip

- nagyobb ram

- lcd kijelzo(ha szamit)RB5009 elonyok:

- sokkal nagyobb nand

- extra 2.5 gigas port

- biztos lesz docker -

ekkold

Topikgazda

RB5009 vs. CCR1009

Párszor már szóba került itt a fórumon, hogy aki nagyobb teljesítményű routert használna, az esetleg elgondolkozhat pl. egy CCR1009-en aminek a használt ára összemérhető pl. az RB5009 árával ami viszonylag új típus.

Arra lennék kíváncsi, hogy mi szól az egyik, és mi a másik mellett ha mondjuk otthoni routert szeretne valaki. Persze kell a VPN-el, és a NAS is torrentezik, és mellette a PC-n is használnák az internetet. -

ekkold

Topikgazda

válasz

yodee_

#15958

üzenetére

yodee_

#15958

üzenetére

Nálam ehhez hasonló bejegyzés erre kell:

- Van több különféle port kifordítva, pl. egy webszerver, ami a router WAN oldaláról elérhető (skori.spacetechnology.net)

- Hogyha egy LAN címről (mondjuk asztali PC) el akarom érni a webszervert, de úgy hogy nem a belső LAN oldali címére hivatkozok, hanem pl. az előbbi domain névre - ami ugye a WAN oldali címre fordul, akkor a PC a routerhez fog fordulni a kéréssel, hiszen nem lokális címet akar elérni. A router viszont "észreveszi", hogy az a cím (is) a saját címe, és ezért az említett NAT szabály alapján, annak ellenére kiszolgálja a kérést, hogy az eredetileg a WAN oldali címre vonatkozott.

Magyarán, a LAN-on belül is kiszolgálja a NAT kéréseket. Sokak szerint ez így nem működhet, és valóban kicsit fura a dolog logikája, de a gyakorlatban viszont mégis működik a dolog. A Te esetedben, ha mégis meg akarnád tartani ezt a szabályt, akkor úgy kellene módosítani, hogy a VPN címekre ne vonatkozhasson ez a szabály, ha viszont nincs ilyesmire szükséged, akkor nyugodtan törölheted. -

Reggie0

félisten

-

Vevő1

csendes tag

Van egy rb2011 mikrotik routerem, beállítottam kézzel a wifit, és a két belső switchre egy egy bridget ( kivéve az ether1-et amin a bejövő net van) dhcp-vel ( 192.168.1.0/24, 192.168.2.0/24) Ami a kérdés számomra, igaz kicsit faramuci, ha a gyorsbeállításokba bemegyek és a home app-ot válsztom, ( de nem állítok át semmit) ott látható néhány eszköz amihez csatlakozik. közöttük vagy a 192.168.1.1, vagy a 192.168.2.1 IP cím is ( attól függően melyik bridgehez rendelem a wlant) Ds-Link Network néven -90db jelszinttel. A megadott ip-n a router beállító menüje elérhető, tehát sajátom biztosan. MAC : 94:fb:b2:58:af:b4 .

Ez mi ? Tudtommal egyik eszköz mac számával sem egyezik, a rendes wifi viszont kimaradozik. Olyan mintha ez egy belső híd lenne a két bridge között.. -

ekkold

Topikgazda

válasz

yodee_

#15950

üzenetére

yodee_

#15950

üzenetére

Nekem hAPac^2-n a PPTP VPN volt a leggyorsabb, az tudott talán 100Mbit körül, az L2TP+IPsec már jóval lassúbb volt, IPsec nélkül meg csak kicsit volt lassúbb a PPTP-nél. A wireguard gyorsabb volt mindegyiknél (nem emlékszem pontosan mekkora sebességet tudott, de biztosan többet mint 100Mbit/s). IPIP + Ipsec és az EOIP+IPsec sem volt igazán jobb sebességben a fentieknél - bár ezekkel nem túl sokat kísérleteztem. Szóval azért nem kell csodát várni ettől a kis routertől, szerintem a gyakorlatban az a 100Mbit körüli VPN sebesség reális. Ha nagyobb sebesség kell akkor vagy a PC-n kell futtatni valamilyen VPN-t, vagy jóval erősebb router kell. Gyanítom, hogy pl. a Wireguard PC-n futtatva, simán tudna közel gigabitet, de ezt nincs módom tesztelni.

-

bacus

őstag

válasz

silver-pda

#15938

üzenetére

silver-pda

#15938

üzenetére

1. igen

2. igen

3. igen és igen

4. arra, ha van a saját chainben egy drop all a végén, de mégse akarod, hanem vissza akarod adni a feldolgozást a tűzfal jump utáni soráraNe akarj végtelen ciklust csinálni a tűzfal szabályoknál

.

.

Nem lehet egyszerű megérteni a mikor hova ugrik, ha soha nem programoztál

-

Reggie0

félisten

-

jerry311

nagyúr

válasz

ekkold

#15935

üzenetére

ekkold

#15935

üzenetére

Nem elérhető a használt szoftver verzióban.

Meg úgy alapvetően nem 5-10% sebesség különbségről van szó, hanem arról, hogy még a Mikrotik által közzétett sebesség minimumát sem hozza (74 Mbps), a maximumnak (2100 Mbps) meg csak a 2.5%-át.

Ez nem protokoll hiba, vagy overhead, ez valami ordas nagy elkúrás valahol. Csak (még) nem tudom hol, de szeretném ha kiderülne. -

betyarr

veterán

azt kérdezném meg,hogy összehasonlítva egy out of the box routerrel a skori féle leírásban szereplő alap tűzfalbeállítások mennyire elégségesek a mikrotik esetében a hálózat/router védelmére?bőven jó,vagy kellene még rajta csiszolni?nekem csak annyi van beállítva,amit ott találtam,de nagyon nem merem piszkálni,mert nem lenne jó olyat is tiltani vagy engedélyezni,amit nem kéne.vannak olyan általános ajánlások,amit még érdemes beállítani rajta?

-

silver-pda

aktív tag

Köszi, így már világosabb a dolog.

1: saját chain feldolgozás csak akkor történik, ha van rá egy jump?

2: ha a saját chain-ekben nincs egyezés, akkor a jump-os sor után fog folytatódni a feldolgozás?

3: saját chain-ek lehetnek úgy, hogy van amelyik a jump sor előtt van és van amelyik mögötte? A saját chain-ek feldolgozása a sorrendjükön alapul?

4: mire való akkor az action=return? passes control back to the chain from where the jump took place - ez akkor a jump sorra ugrik vissza és újra jump-ol? -

ekkold

Topikgazda

-

jerry311

nagyúr

válasz

jerry311

#15920

üzenetére

jerry311

#15920

üzenetére

ROS implementációs hiba, mint OpenVPN-nél? Passz, de elég öreg protokollok ezek, hogy ne legyenek már bennük ilyen hibák.

CPU terhelést nézted mindkét oldalon? 10-11%.

Az AES 256-ot tudja hardverből? Mindent is.

Hogyan tesztelted? Real life traffic. FTP, HTTP/S, SMB, együtt, külön. Nyilván ami weblapon belül van (HTTP/S) az lehet bármekkroa. Jellemzően nagyobb debug fájlok és VMWare OVA/ISO-knál látszik meg, hogy 50 Mbps környékén megáll a tudomány. Akkor is ha 1 szálon 1 forrás-cél van, akkor is ha több.

Akkor is itt volt a maximum, amikor csak "simán" policy based IPSec volt, nem IP-IP + IPSec.

-

ekkold

Topikgazda

válasz

Reggie0

#15931

üzenetére

Reggie0

#15931

üzenetére

Azért a router konkrét típusától (ill az erőforrásoktól) is függhet, hogy mekkorára hagyja növekedni az ember ezt a listát.

Akár olyat is lehetne csinálni, hogy nagyon hosszú timeouttal kerül fel minden IP, de egy "takarító script" időnként letöröl a régiek közül annyit, hogy mondjuk csak a 200 legfrissebb maradjon meg. -

bacus

őstag

Nem így működik a saját chain !!

Ezekre úgy kell tekinteni mint subrutinokra, azaz beleugratod, de ha nincs olyan szabály ami megállítja a tűzfal kiértékelést, a visszatérési pontja a normál (input, forward, output) chain (amiből meghívtad) utáni sor. Tehát teljesen MINDEGY hol van sorrendileg a tűzfalban !!

AZAZ NEM GOTO !!A kiértékelés az első olyan szabályig tart, ami elfogadja vagy blokkolja a csomagot (valamilyen módon).

A saját chain értelme, hogy sok mindent nem kell 2x-3x megírni. Ha pl azt szeretnéd, hogy az icmp csomagokat egy idő után dobja el, mind a bejövő, mind az átmenőket, akkor ezt egy saját chainbe zárva mindkét chainből meghívhatod (input, forward)

Én sokat használom, pl több ügyfelemnek üzemeltetem a szerverét az irodámban. Az ügyfelek vpn csatlakozáskor saját listába kerülnek, ahol minden csomag eldobásra kerül, ami nem a saját szerverére megy. Ehhez szükséges szabályokat egy chain-be teszem, így amikor pl új ügyfél jön, aki mondjuk két szervert is elérhet, akkor leszűrve erre a chainre csak pár szabályt kell átnézni, módosítani.., nem a teljes forward chaint.

-

g0dl

addikt

Elfogy valamilyen erőforrás. ( RAM, CPU)

-

g0dl

addikt

Aki használ olyan szabályokat, amelyek tiltólistára teszik az olyan ip-ket, amelyek olyan portokon probálkoznak, ahol nem kéne, ott átlagosan milyen hosszú lista jön létre?

Nincs veszélye sokmilliós listának? -

jerry311

nagyúr

IP-IP tunnel + IPSec (AES 256 + SHA 256), szálak számától függetlenül max. sebesség 50-55 Mbps.

Mindkét oldal 4011.

Mindkét oldal 1G uplink, az egyiken 300M a garantált, a másikon 500M. Speedtesten meg is van a sebesség.

Az egyik oldal PPPoE, a másik DHCP.Mikrotik szerint a 4011 már 1 szálon is 1G feletti sebességre képes.

Hová lesz a sávszél?

-

bigrock

addikt

Üdv,

Egy hex PoE routerbe behelyezett Huawei E3372 stick-kel szeretnék Vodafone mobilnetet csiholni. Tudna valaki segíteni az APN (és egyéb) beállításokban? 7.1.1-en vagyok.

Köszi! -

silver-pda

aktív tag

válasz

silver-pda

#15914

üzenetére

silver-pda

#15914

üzenetére

meg van , hol láttam: egy oktató videóban. Sajnos csak egy kis rész volt ingyenes belőle.

-

jerry311

nagyúr

válasz

silver-pda

#15914

üzenetére

silver-pda

#15914

üzenetére

Nem győzött meg. Hasonlót csinált a Check Point az R80-ban, az sem lett világmegváltó.

-

silver-pda

aktív tag

Láttam egy hasonlót, volt 6-10 sor input chain, ami a 192.168.1.66 ip esetén különböző portokra adott accept-et. Ezt összevonta 3 sorra, mert külön nézte tp,udp meg vmi másra. Hogy ne menjen végig ezen a 3 soron az akinek nem ez az ip-je van, ezért csinál egy új saját chain-t, és erre ugratta rá. Elvileg így egy input chain csak erre a 6. sorra fut és nem elemzi ki a 3-5 sorokat. Nekem ez jött le belőle. Vagy rosszul értelmeztem?

-

Lenry

félisten

válasz

silver-pda

#15911

üzenetére

silver-pda

#15911

üzenetére

a tűzfal az első találatig vizsgál.

ha a 6-oson volt match, akkor azt végrehajtja. ha nálad az a parancs, hogy ugorjon a 3-ra, akkor azt még meg fogja csinálni, de ott szerintem vége.

bár, akkor nem teljesen értem, hogy miért nem írod meg úgy a szabályt, hogy a 3-asra matcheljen, és akkor nem terheled a routert még 3 ellenőrzéssel.plusz ha először nem volt match a 3-as szabályra, akkor mitől lenne a másodszorra?

tehát ha a 6-osról átirányítod újra a 3-asra, attól még ugyanúgy nem fog megfelelni, ahogy először sem tette, hisz akkor el se jutott volna a hatodik szabályig.egyébként is érdemes úgy sorbarendezni őket, hogy azok a szabályok, amikre a legsűrűbben van találat, azok legyenek elöl (figyelembe véve persze a saját igényeidet)

meg a GOTO bármely környezetben az a parancs, amit érdemes leginkább egyáltalán nem használni

-

sanzi89

addikt

Ez a Quick Setup hányszor megszopatott már, és nem tanulok belőle.

Ma jött meg a már korábban említett Mikrotik wAP 2nD, mondom gyorsan csak a Quick Setup-ban adok neki egy fix IP és már robogok is tovább. Hát nem, fix IP beállítás után elérhetetlen lett az eszköz. Jó, reset, package és firmware frissítés után újra Quick Setup-on fix ip-t beírom, és megint elérhetetlen lesz az eszköt...

Jó, újabb reset, default configot is törlöm, kézzel beállítom azt a 3 dolgot és láss csodát, elsőre működik.

-

silver-pda

aktív tag

Ha van egy ilyen beállításom /ip firewall filter alatt (első 15 sor az chain=input):

0 ...

1...

2...

3 chain=saját action=accept vmi feltételek1...

4 chain=saját action=accept vmi feltételek2...

5 chain=saját action=accept vmi feltételek3...

6 chain=input action=jump jump-target=saját vmi feltételek4...

7...Ha rámegy a 6.-ra, akkor onnan elugrik 3-ra és ha 3, 4, 5-nél nem felel meg a feltételeknek, akkor megy a 7-re?

Jó így a vizsgálati sorrend, ha csak 6-ra egyezik? 0,1,2,6,3,4,5,7...

És mi van ha, mondjuk a 10. sor is chain=saját

Akkor a vizsgálati sorrend, ha csak 6-ra egyezik? 0,1,2,6,3,4,5,10,7... -

sanzi89

addikt

válasz

ekkold

#15904

üzenetére

ekkold

#15904

üzenetére

Úgy értettem, hogy nincs szabály beállítva, hogy kb. minden tiltva van. Ez alapján mentem végig az alapokon. Inkább arra gondoltam, hogy nincs QOS, VPN, meg egyéb nyalánkság használatban.

-

ekkold

Topikgazda

válasz

sanzi89

#15903

üzenetére

sanzi89

#15903

üzenetére

Sürgősen állíts be tűzfalat, nehogy szét is hekkeljék mindjárt a routert. Hallottam olyan esetet amikor az illetőre a TEK rátörte az ajtót egyik éjjel.

Házkutatás, minden informatikai eszközét lefoglalták, és rabosították is.

Mint később kiderült a routerét feltörték, és felhasználták illegális anyagok terjesztéséhez (bűncselekményhez). Persze miután kiderült, hogy nem ő a terjesztő, kiengedték, de nem hiszem, hogy kellemes élményként maradt volna meg benne a dolog... -

sanzi89

addikt

Sikerült egy kedves fórumtárs jóvoltából beszerezni egy RB4011iGS+RM-t, ma be is állítottam itthon, mint fő router, simán átjön rajta a DIGI-s FFTH gigabit PPPOE-vel. Igaz még semmilyen szabály nincs beállítva sehova, egyelőre ismerkedünk, de idáig szimpatikus.

Bár aki a rack rögzítő füleket kitalálta, azt kukoricára térdepeltetném, egy 10k-s TP-Link switch is agyonveri minőségérzetben, stabilitásban...

-

yodee_

őstag

válasz

ekkold

#15900

üzenetére

ekkold

#15900

üzenetére

Amennyiben jól értelmeztem a feladatot, akkor csatolnám az eredményt. Az első kép a fő router:

A második kép az 1. külső eszköz (13.0.3.1) ezzel van a gond:

A harmadik kép pedig a 2. külső eszköz (13.0.4.1):

Amikor a 2.ról pingelem az 1.t akkor szépen látszik a logban minden. Viszont fordítva semmi. Tehát nem jön ki az 1. eszközről ha jól értem.

-

ekkold

Topikgazda

válasz

betyarr

#15891

üzenetére

betyarr

#15891

üzenetére

Cseréld meg a portokat, ne az ether1 legyen a WAN port, hogy másik eth porttal is ugyanezt csinálja-e. Lehet kábel vagy dugó probléma is, kontakthiba vagy nem jó minőségű kábel. Megpróbálhatod kísérletképpen 100MBit-en is, hogy úgy is ezt csinálja-e.

A 4011-ben két switch chipvan, olyan portot próbálj, ami a másik chip-re van kötve.

Új hozzászólás Aktív témák

- Call of Duty: Black Ops 7

- Apple asztali gépek

- Macska topik

- MIUI / HyperOS topik

- Xiaomi 15 Ultra - kamera, telefon

- Kertészet, mezőgazdaság topik

- NBA és kosárlabda topic

- Indiában Philips okostelefonokat is lehet majd választani

- Hobby elektronika

- NVIDIA GeForce RTX 5070 / 5070 Ti (GB205 / 203)

- További aktív témák...

- REFURBISHED és ÚJ - Lenovo ThinkPad 40AY Universal USB-C Dock

- Gyári garanciával Digitalizáló tábla XP-PEN Artist Pro 24

- HP 14 Elitebook 640 G9 FHD IPS i5-1235U 4.4Ghz 10mag 16GB 256GB Intel Iris XE Win11 Pro Garancia

- BESZÁMÍTÁS! ASRock B550M R7 5700X 32GB DDR4 1TB SSD RTX 4070 Super 12GB GameMax Aero Mini ECO 650W

- Azonnali készpénzes félkonfig / félgép felvásárlás személyesen / csomagküldéssel korrekt áron

Állásajánlatok

Cég: PCMENTOR SZERVIZ KFT.

Város: Budapest

Cég: Laptopműhely Bt.

Város: Budapest

Ez lesz a következő amit meglépek, csak szépen lassan haladok itt a 7-es routerossal, nem akarok megint netinstallni...

Ez lesz a következő amit meglépek, csak szépen lassan haladok itt a 7-es routerossal, nem akarok megint netinstallni...