-

Fototrend

Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Új hozzászólás Aktív témák

-

Ablakos

addikt

Azt szeretném, hogy a belső hálózaton a kliensek használják a router dns cache listáját.

Ehhez elég, ha a dns névfeloldást a router belső címére állítom a kliensekben, vagy kell még redirect szabály (tcp/udp 53) is a router tűzfalban? -

Reggie0

félisten

válasz

Marcelldzso

#17197

üzenetére

Marcelldzso

#17197

üzenetére

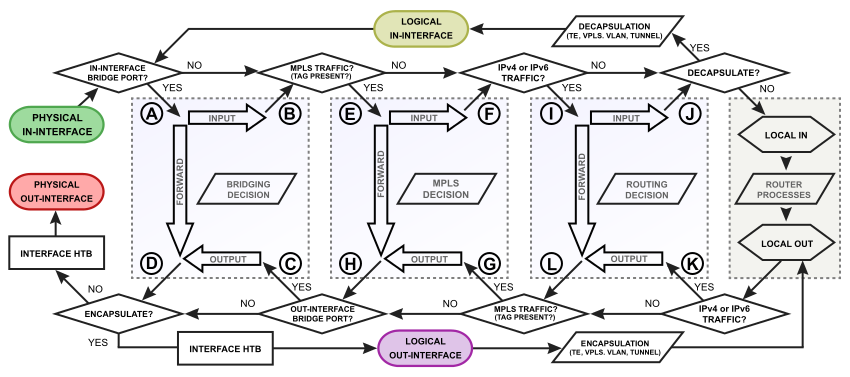

Erdemes inkabb a forras oldalt elrakni, mert sok egyeb abra es magyarazat van ott: https://help.mikrotik.com/docs/display/ROS/Packet+Flow+in+RouterOS

-

Reggie0

félisten

válasz

Zwodkassy

#17194

üzenetére

Zwodkassy

#17194

üzenetére

Ahogy Audience is mutaja, vagy ahogy irtam ettol a szabalytol: /routing rule add src-address=<wan2ipcime> action=lookup-only-in-table table=<wan2routingtabla>

Ez forrascim alapjan hatarozza meg, hogy melyik tablaban kell keresnie a dest ip-hez tartozo routingokat.

Linux alatt ezt source-routing-nak hivjak. [link]

-

Reggie0

félisten

válasz

Marcelldzso

#17185

üzenetére

Marcelldzso

#17185

üzenetére

Nincs mit igazan. Amugy a mangle-t is lehet hasznalni, csak ilyenkor nem a forward chainbe kell rakni a connection markot, hanem az input chainbe, mivel a mikrotik belso(proci) interfesze fele megy a forgalom es forwardot sosem lat(nem interfeszek kozott iranyitja).

Azaz az alabbi abran nem az I pontbol L-be megyunk, hanem a J-be, onnan a LOCAL-IN-be. Es I es J kozott az INPUT van, amit kaptal eddig configot, pedig a FORWARD-ba rakta a szabalyt. Ezert nem mukodott.

-

snorbi82

senior tag

Sorry! Mindig kicsúszok a szerk.időből!

VPN sebességre lehet valami megoldás? 355KB/s nem valami fényes. Ennek azért többet kellene tudni. Yettel a szolgáltató, SXT-LTE 6 -> RB3011 a sorrend. SXT nem tud passth. ezért minden natolva van.

Előtte egy TP-Link volt fent az SXT helyett, akkor 4-5000 KB/s-el másoltam.

Köszi ha valakinek lesz ötlete! -

snorbi82

senior tag

Sziasztok!

Két kérdés, mert elakadtam!

Vpn (PPTP, L2TP) hibám van! Azon kívül hogy a 40 Mbps sebesség 4 Mbps a feltöltés azon most nem agyalok.

Hiba!

Az SMB megosztásokat nem tudom elérni (sem ami jelszavas, sem ami publikus - jelszó nélküli). Pingre válaszol a NAS, de nevére nem. Már nincs ötletem!

Előre is köszi, ha van valakinek ötlete!

Norbi -

Reggie0

félisten

válasz

Marcelldzso

#17181

üzenetére

Marcelldzso

#17181

üzenetére

Hat. Lehet, hogy akkor nem artana, ha a teljes felepiteset es celjat elmondanad a halozatod ezen reszenek, mert meg azt is talalgatnunk kell, hogy mit is szeretnel valojaban.

Ha kintrol szeretnel csatlakozni es onnan szeretnel kintre valaszolni, akkor mangle sem szukseges, mivel mas IP cimed van a wan2 interfeszen, igy egy egyszeru policy based routing kell arra az ipcimre, amire bejott a csomag. Tehat a fib tablan kivul torolsz mindent amit eddig csinaltal, beleertve a tuzfalszabalyokat es csak ennyi kell:

/routing rule add src-address=<wan2ipcime> action=lookup-only-in-table table=<wan2routingtabla>

/ip route add dst-address=0.0.0.0/0 routing-table=<wan2routingtabla> gateway=<wan2interfesz> suppress-hw-offload=no -

Marcelldzso

tag

válasz

Reggie0

#17180

üzenetére

Reggie0

#17180

üzenetére

Nem jó.

Kintről szeretnék a wireguardra csatlakozni.

Mondjuk most már annak is örülnék ha legalább pingre válaszolna wan2-őn, de még azt sem sikerül elérni.

Pedig így csinálom ahogy mondjátok.

A connWAN2 egyébként megjelenik, szerintem bemegy a route táblába is, de jön létre a kapcsolat. -

Reggie0

félisten

válasz

Marcelldzso

#17179

üzenetére

Marcelldzso

#17179

üzenetére

Mivel a kapcsolatot bentrol kezdemenyezzuk kifele ezert a benti interfeszen kell markolni a csomagokat, hogy tudjuk merre kell tovabbkuldeni. Amit te csinaltal az pedig a wan interfeszen markolja a csomagot, aminek max akkor van ertelme, ha kintrol be lehet csatlakozni es mondjuk portforwardolsz. De alapbol nem ez kell neked.

Szoval inkabb igy:

/ip firewall mangleadd action=mark-connection chain=forward in-interface=wg new-connection-mark=connWAN2 passthrough=yesadd action=mark-routing chain=prerouting connection-mark=connWAN2 in-interface=wg new-routing-mark=wgtable passthrough=yesA tobbi sor az rendben van.

-

Marcelldzso

tag

válasz

Audience

#17178

üzenetére

Audience

#17178

üzenetére

Kipróbáltam így is, viszont nem jó.

/ip firewall mangleadd action=mark-connection chain=forward in-interface=net2 new-connection-mark=connWAN2 passthrough=yesadd action=mark-routing chain=prerouting connection-mark=connWAN2 in-interface=net2 new-routing-mark=wgtable passthrough=yesRoute tábla:/ip route

add disabled=no distance=1 dst-address=0.0.0.0/0 gateway=net2 pref-src=0.0.0.0 routing-table=wgtable scope=30 suppress-hw-offload=no target-scope=1Routes:/routing table

add disabled=no fib name=wgtable

/routing rule

add action=lookup disabled=no routing-mark=wgtable table=wgtablePingelem a másodlagos net WAN IP-jét de nem jön válasz.

-

Audience

aktív tag

válasz

Marcelldzso

#17177

üzenetére

Marcelldzso

#17177

üzenetére

Adj hozzá egy routing mark-ot és a route rule -t a mark alapján álítsd be melyik táblát használja.

Conn mark->

addaction=mark-connectionchain=forwardconnection-mark=no-marknew-connection-mark=firstin-interface=(Interface)passthrough=yes

RouteMark->addaction=mark-routingchain=preroutingconnection-mark=firstnew-routing-mark=RouteMark

add action=lookup routing-mark=RouteMarktable=new table

Én így csinálnám! -

Marcelldzso

tag

válasz

Reggie0

#17155

üzenetére

Reggie0

#17155

üzenetére

Próbálkozom, de valahogy még nincs eredményem.

Megnéznéd mit rontok el?

Létrehoztam egy routing táblát:/routing tableadd disabled=no fib name=wgrtab

Hozzáadtam egy default route szabályt a wan2 interface nevével:/ip routeadd disabled=no dst-address=0.0.0.0/0 gateway=wan2net routing-table=wgrtab suppress-hw-offload=no

Mangle táblában felvettem egy connection markot, hogy ami beesik a wan2-őn az legyen marked:/ip firewall mangleadd action=mark-connection chain=prerouting in-interface=wan2net new-connection-mark=WAN2 passthrough=yes

Majd hozzáadtam egy Route Rule-t:/ip firewall mangle/routing ruleadd action=lookup disabled=no interface=wan2net table=wgrtab -

Reggie0

félisten

válasz

Ablakos

#17171

üzenetére

Ablakos

#17171

üzenetére

Attol fugg milyen router, lehet meg lehet oldani a hw offloading elvesztese nelkul is layer 2 acl segitsegevel.

Az a baj, hogy ha a bridgeben tuzfalazol, akkor elkuld mindent a procinak es elveszted a switch chip adta sebessegelonyt.

Ha meg kulon bridget hozol letre, akkor arra a ket kulon portra veszted el a sebesseget, mert azokat atkuldi a procinak. Illetve az a forgalom is a procin megy at, ami a bridge1 es a masik ket port kozott zajlik. -

Ablakos

addikt

válasz

E.Kaufmann

#17172

üzenetére

E.Kaufmann

#17172

üzenetére

Értem.

Ha nem bridge-be foglalom az eth portot, hanem közvetlen a portot címzem, akkor a route-ban anricséble lesz a dinamikus szabály. Emiatt érdeklődtem, de nekem jó lesz a bridge.

-

E.Kaufmann

veterán

válasz

Ablakos

#17171

üzenetére

Ablakos

#17171

üzenetére

Háát, talán tűzfallal is meg lehet csinálni, de Bridge-el talán tisztább ,szárazabb, biztonságosabb érzés. Vagy ha kiveszed a portokat a bridgekből (amiket akár törölhetsz is, ha csak adott port használja és hozzárendelheted direktben az ethernet portokhoz, de asszem már jó ideje mindegy sebesség szempontból is, mert lekezeli a RouterOS)

-

Ablakos

addikt

Lehet, hogy ez nem mikrotikes kérdés, de hátha...

Van egy bridge és abba belefoglalt 10db port. A router különböző két másik portját szerettem volna külön-külön címmel használni. Ez nekem csak akkor sikerül, ha külön bridget hozok létre ezeknek a hálózatoknak. Ez így kell megcsinálni vagy valamit rosszul gondolok?

-

NO-IP esetében még mindig frissítgetni kell időnként a HostName-ket?

-

Audience

aktív tag

válasz

Reggie0

#17161

üzenetére

Reggie0

#17161

üzenetére

Itt PPPoE volt a kérdés és ppp interface-re igaz amit írtam! Nyilván fizikai interface-re nem fog működni! Abban igazad van, hogy hiányosan fogalmaztam, elnézést!

Igen a routing mark-ot be kell állítani, létrehozni egy másodlagos route table-t, valamint a routing rules-ban be kell állítani, hogy a mark alapján melyik táblát használja és kész is van.

-

Reggie0

félisten

válasz

Audience

#17160

üzenetére

Audience

#17160

üzenetére

A leiras nem azt irja, amit te mondasz. Ha megnezed, akkor pl. egy lokalis halozatnal csak az interfesz neve van ott a routingban. Ez azt jelenti, hogy az adott halozathoz azon az interfeszen kell kimenni a csomagnak, ehhez a MAC cimet lookupolnia kell. Ha IP cim (is) van megadva az azt jelenti, hogy nem kell MAC cimet lookupolni, hanem a default gw-nek megadott ipcimu gep MAC addressere kell kuldeni. Ezert van az, hogy a csak interfesz neves route-nak 0 lesz a distance, mig az IP cimesnek mar 1, mert ott egy masik host-on keresztul tortenik a kommunikacio.

Persze lehet, hogy peldaul PPPoE-nel van olyan okos a rendszer, hogy rajon az egy pont-pont tunnel igy logikusan csak a tuloldal MAC cime van es emiatt nem fogja izgatni, hogy az if neve vagy cime van megadva, de erre mondtam, hogy ki kell probalni.

Viszont ha ez mukodik akkor Marcelldzsonak csak a scriptes reszet oldja meg, a tobbire meg szukseg lesz. A packet flow/routing decision ugy megy, hogy eloszor a celcimhez keres routing szabalyokat lehetoleg minel rovidebb eredo distancevel. Ha versenges van, akkor mukodestol fuggoen sorrendben vagy esetlegesen round robin rendszerben kivalasztja egyiket. Majd miutan megvan, hogy a default gw milyen cim lesz annak megfeleloen valaszt interfeszt. Tehat a logika forditott, mint ebben az esetben varnak, nekunk elobb kene interfeszt valasztani es az interfesz szerint routingot.

-

gidacska

tag

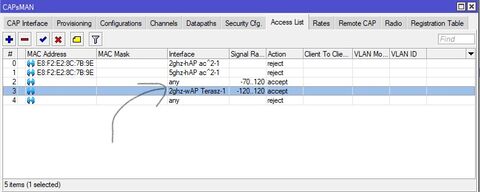

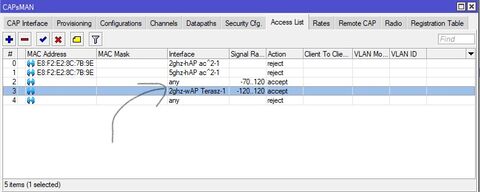

Ennek van így értelme, vagy minden AP -ra meg kellene adnom külön szabályokat?

A teraszon lévő AP- t ha csak a közös szabályba teszem akkor az udvar végén már eldobja az eszközöket ezért adtam meg neki külön egy -120--120 értékes szabályt. A lakásban lévő AP- k tartoznak az "any" -ba ott még szűkebre is szeretném majd venni a szabályt.

-

Reggie0

félisten

válasz

Marcelldzso

#17153

üzenetére

Marcelldzso

#17153

üzenetére

Sajnos ez nem lesz egyszeru menet, ha nem statikus routingot hasznalsz, hanem DHCP vagy PPPOE kapcsolatot a WAN2 porton, azaz a default gateway cimet valamilyen kapcsolat felepitese kozben kapod meg. Ekkor muszaj lesz scriptet hasznalnod es scriptbol felhuznod/frissitened egy masodik routing tablat - mivel ezekkel a protokolokkal csak a main routing tablaban allitja be a default gw-t - , aminek a default gw-jet beallitod a wan2 gw cimere, majd policy based routingot adsz meg a wan2 connectionokra, amiket a mangle tabla prerouting chainjeben kell connection markingolni mikor beesnek a wan2 interfeszen.

-

bacus

őstag

válasz

Marcelldzso

#17153

üzenetére

Marcelldzso

#17153

üzenetére

De ha ezt a router csinálja, akkor ehhez nem kell semmi szerintem, mert a wan1 felől tiltod a wg portját, wan2-nél meg engeded. Ez nem port forward sztem. De majd a wg guruk segítenek, én még nem használom.

-

bacus

őstag

De minek? A leírásod pont nem jó neki, mert adott gépekhez akar port forwardot, persze csak feltételezem, hogy mind a két wan felől.

Marcelldzso:

Ha visszaolvasol én már legalább 3x leírtam, hogy kell, sőt még a mangle szabályokat is betettem ide (igaz csak két wan esetén), amit több wan bekötésekor bővíteni kell.. -

Lenry

félisten

válasz

Marcelldzso

#17147

üzenetére

Marcelldzso

#17147

üzenetére

-

Marcelldzso

tag

-

bacus

őstag

válasz

Marcelldzso

#17147

üzenetére

Marcelldzso

#17147

üzenetére

A failover az sokkal egyszerűbb, mert ott csak egy magasabb distance értékkel rendelkező route-t kell adni. Amit te akarsz az sokkal bonyolultabb, hiszen itt él mindkét wan, de csak egy alapértelmezett átjáró lehet.

Mangle szabályok kellenek. -

Marcelldzso

tag

Sziasztok,

Adott egy RB4011 két WAN kapcsolattal.

Szeretnék a másodlagos WAN-on port forwardot engedélyezni úgy, hogy a válasz is arra menjen.

Hogyan tudom megjelölni a csomagokat?Nincs szükségem fail-overre vagy bármi másra, pusztán annyit szeretnék elérni, hogy a 2-es neten bejövő csomagok arra is távozzanak ne a default route irányába.

Köszönöm!

-

válasz

bicajoskema

#17145

üzenetére

bicajoskema

#17145

üzenetére

Tárgytalan

-

pgyafi

csendes tag

válasz

bicajoskema

#17143

üzenetére

bicajoskema

#17143

üzenetére

Én is vettem ilyet és pont ezzel szívattam kollegámat kb. 2 hete. Lényeg: a modemben lévő FW nem jó.

Amit tehetsz:

1. Visszaviszed és kicserélteted "fehér címkésre". Ez kicsivel régebbi kiadás, de elsőre működik hibátlanul.

2. Visszaviszed és kérsz már frissített FW-s modemet. Ígérte az eladó, hogy valakit tud, aki tudja frissíteni...

3. Megpróbálkozol a modem FW frissítésével. Mikrotik alatt ez nem fog menni. Notebookba téve, linux alatt lehet frissíteni.

De az igazi megoldás a modemhez tartozó programozó board és azon keresztül frissíteni.

Ha magad akarod megoldani, akkor a miskolci SOS Elektronik-tól kaphatsz érdemi segítséget. -

bicajoskema

tag

Sziasztok

Van egy WapR routerem illetve hozzá EC25E Lte modulom és Yettel korlátlan mobilnetet szeretnék egy TP link routernek átadni ami aztán elosztja a teljes házban minden eszközömnek. (Semmilyen szolgalato nem hajlando itt kabelt adni :( )

2 napja szenvedek az lte felélesztésével de sehoy sem jön össze.

1. Lefrissítettem a RouterOst a legfrissebbre, elvileg ennek natívan fel kellene ismerni ezt az LTE kartyat.

2. Ezután sikerült az interface-ek kózött látnom az LTE kártyát beállítottam a jó APN-t újraindítom a routert és eltűnik az interface-ek közül a kártya és az EC25 beugrik USb módba amiböl nem tudom visszahozni LTE módba.Elvileg egy paranccsal vissza lehetne hozni lte módba a kártyát, de ahhoz channel 2-n kellene vele kommunikálnom, az enyém meg csak channel 0-n hajlandó, ami a debug mód.

Valakinek lenne kedve TeamVieweren bekonfigolni az eszközt nekem?

Nem ingyen .

Köszi ! -

-

yumme

csendes tag

Sziasztok,

RB260GSP (CSS106-1G-4P-1S) SFP-jébe kellene rezet tennem, S-RJ01 bele való lenne de aranyárban mérik, használtan meg évente egyszer ha van.

Valaki tud esetleg Cisco, Ubi, akármi tuti működő alternatívát?

azt írják a Mikrotik helpek, hogy bármi jó ami SFP, de fórumokon meg azt olvasom, hogy azért az nem teljesen úgy van ...

-

Ablakos

addikt

válasz

ratkaics

#17137

üzenetére

ratkaics

#17137

üzenetére

/ip firewall filteradd action=add-src-to-address-list address-list=vpnlogin \

address-list-timeout=1m chain=input comment=\

"L2TP - 1,0 min - vpnlogin list" dst-port=500,1701,4500 protocol=udp \

src-address-list=!vpn1

add action=add-src-to-address-list address-list=vpn1 address-list-timeout=1h \

chain=input comment="L2TP - 60min - vpn1 list" dst-port=500,1701,4500 \

protocol=udp src-address-list=!vpn1

add action=add-src-to-address-list address-list=vpn-blacklist \

address-list-timeout=12w6d5h59m chain=input comment=\

"L2TP - 90d 05:59:00 - blakcklist" dst-port=500,1701,4500 protocol=udp \

src-address-list=!vpnlogin/ip firewall rawadd action=drop chain=prerouting comment="VPN BLACKLIST DROP (L2TP)" \in-interface=pppoe-WAN src-address-list=vpn-blacklistSzerintem ezzel csökkenthető a próbálkozások száma. (Saját fabrikálás, biztos van ügyesebb megoldás is)

-

-

Reggie0

félisten

Nem ide akartam.

-

Audience

aktív tag

válasz

Mr Dini

#17124

üzenetére

Mr Dini

#17124

üzenetére

Pedig ott van, a második sorban! A route table-hez hozzáadja a default gateway-t csak az interface-nél nem jelenik meg. A 0.0.0.0/0 azt jelenti, hogy minden forgalom az ott megadott gateway-en keresztül fog menni, itt 2 ilyen van de a kisebb Metric-ű (költségű) bejegyzést fogja használni. Ha a WireGuard-nál nem adsz meg 0.0.0.0/0-t elfogadott tartománynak akkor a route table-be csak azokat a címeket/tartományokat adja hozzá amiket használni fogsz rajta keresztül a többi megy az alapértelmezett átjárón. Ekkor a második sor nincs, az első sor pedig aktívvá válik mert Ő lesz a legkisebb Metric-ű bejegyzés.

-

Mr Dini

addikt

válasz

Audience

#17123

üzenetére

Audience

#17123

üzenetére

No igen, de én itt sem látok gateway-t megadva. Gondolom az on link annyit jelent, hogy kitolja az interfészre szépen, a többit meg majd a wg intézi. Tudtommal ha pl két gépet kötök össze direktben, ott is azt szokás mondani, hogy nem lesz szükség alapértelmezett átjáróra.

-

g0dl

addikt

Hali

Digi előfizetéssel FFTH Huawei dobozzal bridge módban elég sok szakadást tapasztaltam. Az a gyanúm a router azt érzékeli (terminating sessions: interface state changed), hogy a közte és a doboz közti link megszakadt, és aztán pár percig tart mire sikerül felépítenie a pppoe kapcsolatot.Most közésjük raktam egy hw switch-et, azzal eddig nem volt szakadás.

Szakiktól kérdezném1. Jól gondolom így is észre veszi a heti rendszeres bontást a keepalive tesztek miatt?

2. a fizikai switch-cset tudnám azzal helyettesíteni, hogy RouterOS szinten készítek egy bridge-et, és abba "bedugom" a fizikai interfészt, meg a pppoe interfészt?

2b. Jelenthet ez teljesítményben érdemi visszaesést? -

-

Pille99

tag

válasz

Alteran-IT

#17117

üzenetére

Alteran-IT

#17117

üzenetére

Köszi az infót, ez így elég bizonytalannak tűnik.

Majd később, ha lesz időm, megint nekifutok. -

Alteran-IT

őstag

válasz

Alteran-IT

#17117

üzenetére

Alteran-IT

#17117

üzenetére

Ja mindegy, most hogy teljesen visszaolvastam, látom hogy nálad nem ez a probléma, viszont eléggé érdekes, mert ha a WireGuard-ot is megfelelően beállítod meg a Mikrotik-et, akkor alapból látja egymást a két hálózat, nálam is csak a Windows 10-es PC nem látszott WireGuard-os eszközökről, mert alap esetben tényleg nem kellene semmilyen plusz beállítás, hogy a két hálózat lássa egymást.

-

Alteran-IT

őstag

válasz

Pille99

#17116

üzenetére

Pille99

#17116

üzenetére

Amúgy simán sem éred el a többi eszközt, próbáltál már távoli asztalt, vagy hasonlót? Mert én is tegnap előtt frissítettem fel minden eszközt, meg konfiguráltam be a főrouteren a WireGuard-ot és minden szépen megy, tehát fel tudok csatlakozni, van rajta internet is és távoli asztallal telefonnal fel is tudok lépni a belső hálózatban lévő gépre, azonban pingelni nem tudom, de a vicces az, hogy csak a Windows 10-es PC-t, ugyan azon a hálózaton lévő Mikrotik AP-kat tudom pingelni és mondom, a gép elérhető ha az egyéb szolgáltatásait nézem, legalább is a távoli asztalt, mert azt eleve úgy állítottam be, viszont az SMB sem működik a pinggel együtt, de csak WireGuard-al, ugyanis van már régebbi L2TP konfigurálva úgy, hogy a belső hálózatba dobjon be, tehát ugyan abba az IP tartományba és úgy is, hogy külön IP tartományba és érdekes mód, L2TP esetén mindkét esetben működik gond nélkül a ping és az SMB, mindegy hova rakja a telefont, csak WireGuard esetén szarakodik, pedig nem tér el másban annyira sem az alkalmazott IP tartomány, sem pedig a hozzá rendelt tűzfalszabályok, de végül is mindegy is, mert ha a számítógépen a tűzfalban kikapcsolom a Local Services (TCP/UDP) és az Incoming ICMP blokkolására vonatkozó szabályokat, akkor igazából működik a ping is és az SMB is, szóval ez Windows-os hülyeség, legalább is nálam, csak azt nem értem, a WireGuard-os hálózatot miért azonosítja másképp, na mindegy. Nálam ennyi volt a "probléma", igazából pár perc alatt rájöttem, csak kicsit szórakozni kellett, de akkor is bosszantó, majd ha lesz kicsit több időm, vagy a routerben módosítom a WireGuard-os hálózatot, vagy a Windows-on a tűzfalszabályokhoz berakom kivételbe.

Szerk.: Módosítottam a WireGuard-hoz tartozó IP címeket és a tartományt arra, amit L2TP esetén szoktam használni és a probléma megszűnt, kb. fél perc volt és így nem kell a Windows-al szarakodni.

-

Pille99

tag

válasz

Marcelldzso

#17105

üzenetére

Marcelldzso

#17105

üzenetére

-

yodee_

őstag

válasz

Marcelldzso

#17106

üzenetére

Marcelldzso

#17106

üzenetére

Azt írta hogy a Windowsos gép 192.168.9.1. Ebből gondoltam. Rosszul gondoltam?

Új hozzászólás Aktív témák

- Samsung kuponkunyeráló

- AMD K6-III, és minden ami RETRO - Oldschool tuning

- Milyen házat vegyek?

- Xiaomi 15T - reakció nélkül nincs egyensúly

- sziku69: Szólánc.

- Óvodások homokozója

- TCL LCD és LED TV-k

- A fociról könnyedén, egy baráti társaságban

- OLED TV topic

- WLAN, WiFi, vezeték nélküli hálózat

- További aktív témák...

Állásajánlatok

Cég: BroadBit Hungary Kft.

Város: Budakeszi

Cég: ATW Internet Kft.

Város: Budapest