-

Fototrend

Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Új hozzászólás Aktív témák

-

-

válasz

csusza`

#4361

üzenetére

csusza`

#4361

üzenetére

ha mindegyik pont ugyanilyen, akkor csak akkor vedd meg, ha akarsz egy elbaltázott beszerzést.

ez wdm-es sfp, amit mindig *PÁRBAN* árulnak és *PÁRBAN* kell megvenni. (pontosabban nem kötelező párban venni, csak ha azt akarod, hogy működjön).

nem győzöm eléggé hangsúlyozni, hogy *PÁRBAN*. ha két, pontosan ugyanilyet összedugsz, az nem fog működni.

ez csak lc kábelt fogad, számszerint egy darabot. sc-t nem, mert az sc-ből kettő nem fér rá egy sfp-re, azokat a gbic-ekre rakták régen.

-

mcll

senior tag

-

válasz

csusza`

#3987

üzenetére

csusza`

#3987

üzenetére

a statikus ip-s eszközökön mindig kézzel kell dns-t állítani

"Add ARP for Leases engem is érdekelne, hogy pontosan mi is": nem bonyolult ez. az ip-mac összerendelést normális esetben arp protokollal végzi a rendszer, a mikrotikből kimenő ip csomagok ethernet címét arp-vel tudja meg a router. ez lehet rossz, ha attól félsz, hogy idegen eszközt dugnak fel a hálózatra.

helyette lehet azt csinálni, hogy a router nem használ arp-t, hanem az általa dhcp-n kiadott ip címekhez rögtön az arp táblába is megcsinálja a bejegyzést, így nem kell arp protokoll és amelyik gép nem kap dhcp-n tőle ip címet, az nem fog forgalmazni.

-

#19482368

törölt tag

válasz

csusza`

#3987

üzenetére

csusza`

#3987

üzenetére

Ha jól értelmezem,akkor azt csinálja hogy csak DHCP ügyfelek tudnak csatlakozni a hálózathoz. Azaz minden fix IP címmel beállított kliens nem éri el a hálózatot.

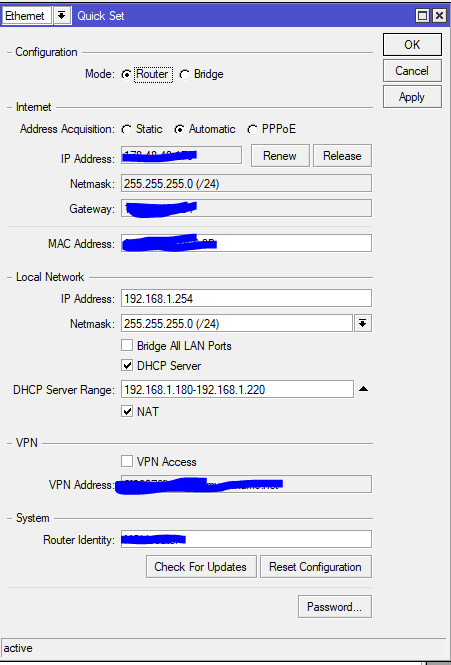

Lepróbáltam, működik. topológia így nézet ki.

Mikotik ---> USG --> USW ---> gépek

Amit csináltam, az USG-ben fixre állítottam az IP címet, és ugyan látszólag csatlakozott, a hálózathoz, de forgalmat nem generált. és nem érte el a Mikortik belső hálózatot. Ahogy vissza tettem az USG- dhcp-re megindult a forgalom.Ja bocs, félre értelmeztem a Add ARP for Leases engem is érdekelne, hogy pontosan mi is, mert a Mikrotik wiki alapján nem megyek el rajta...

Passzolom, nem értek hozzá, csak próbálok valamit virítani,valójában magam is segítségre szorulok, 1 hete van csak mikortik eszközöm. Közben meg próbálok valami szakembert keresni, aki sokkal jártasabb mint én, és tudja, érti, stb... Persze nem ingyen. De úgy tűnik, itt is valamit rosszul csinálok, mert nem találom emberem. Így a magam kárán próbálok összefaragni valamit.

-

-

bacus

őstag

válasz

csusza`

#3879

üzenetére

csusza`

#3879

üzenetére

a local forwarding előnye a terhelés elosztás, de ha bika a capsman, akkor ez nem gond.

A capsman forward nekem jobbnak, stabilabbnak tűnik, főleg roaming esetén, és a cap-ok lehetnek tényleg belépő szintű wifi mikrotikek. Azért ha 15 db cap van, akkor már nem mindegy, hogy 15* 5e forint, vagy 15* 18e forint.

Az egyéb ökölszabályokat is érdemes betartani, pl egy ap-ra maximum 40 kliens jusson, ergo nem elég azt nézni, hogy az üres szállodában bemenni egy szobába, és ok, itt fasza a jel, ha mondjuk alatta van az étterem amiben gyakran 70-en vannak.

-

válasz

csusza`

#3882

üzenetére

csusza`

#3882

üzenetére

Bridge-t szerintem elég csak a CAMsMAN-n használni, a CAP/AP-ken nem kell. Persze ez csak "CAPsMAN Forwarding" esetében igaz (szerintem).

"Local Forwarding" esetében viszont már kell(ene). Legalábbis nekem csak így sikerült megoldanom anno. És ott is csak a "master" wlan interface esetében, mivel a "slave" és/vagy "virtual" wlan interface neve a CAP-on minden újraindítás után megváltozott, így a "bridge" már rossz (ilyenkor már nem létező) wlan interface-re mutatott :-(( -

válasz

csusza`

#3879

üzenetére

csusza`

#3879

üzenetére

CAPsMAN Forwarding : minden forgalmat a CAPsMAN bonyolít. Azaz őt terheli (Ram, Cpu). És mivel minden forgalom itt megy át, egy idő után szűk keresztmetszetté válhat a CAPsMAN és CAP közötti kapcsolat :-(

Local Forwarding : az adott CAP-hoz csatlakozó eszközök formalmát a CAP intézi. Tehát Cap proci terhelés (persze csak részben). -

bacus

őstag

válasz

csusza`

#3860

üzenetére

csusza`

#3860

üzenetére

Én sajnálom, hogy nincs idő hiba keresésre, mert ez nekem is megérne egy misét

Kevés cap számmal, (mondjuk max 4), nekem hónapok óta megy, pl a saját lakásomban 3 cap van, eszemet nem tudom, hogy mikor volt vele gond, néha frissítem a routereket, de nem hiba miatt akkor sem.

Az ügyfeleknél se kellett még sosem újra inditanom egy ilyet sem. (igaz ahol capsman van, ott 3011 van)

(otthon egyébként egy RB 493G van , 256MB RAM)Nekem még nem volt olyan sem, hogy nem ment.., egyszer sem, persze a capsman címét megadom, capsman forwardingot használok, és NEM adom hozzá a capokon a wifit a local bridghez. A cap-ok, és egyáltalán a routerek nem dhcp-n kapnak ip-t, mindig fix címet kapnak, szerintem ez 20 eszköznél is lenne, bár én is lusta vagyok.

Az én véleményem, hogy a capsmannak ilyen cap számnál nagyon bikának kell legyen, 3011 1GB rammal talán már elég, de egy 128 vagy egy 256MB-os routernek, ami még routeol is, nagyon karcsú.

Egy hex a 256 MBjával éppen ezért nem hiszem, hogy alkalmas lehet sok kliens és/vagy sok cap mellett, egy 128 vagy 64MB 2011 pedig el is hiszem, hogy néha újraindítást igényel.n00n: Ha belefér a keretbe, 3011-et nem bánod meg !

-

e90lci

senior tag

válasz

csusza`

#3811

üzenetére

csusza`

#3811

üzenetére

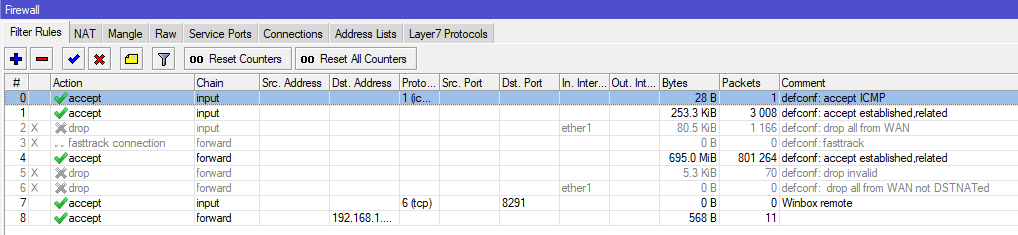

Annyit szerettem volna,hogy a 2db IPTV boxnak menjen csak a forgalom ne szemetelje tele a hálózatot ennyi a lényeg találtam leírást hozzá be is állítottam a tűzfal szabályokat a 2 box fix ipcímére de néztem az MFC-ben és ugyan úgy szemetel,valamit elrontottam valószínű.Át kell néznem megint,de per pillanat nincs időm,megyek a gyerekért az oviba.Egyébként ezt találtam hozzá.

-

SimLockS

tag

válasz

csusza`

#3768

üzenetére

csusza`

#3768

üzenetére

Még így is ismerős a helyzet!

Az ethernetre pont a router elé teszek védelmet (tehát az összes, routerre menő kábelre), az ups tudja védeni a telefonvonalat, dsl vonalat. Az elvem mindig az: teljesen leválasztani az érzékeny eszközt a "fémes részekről". Volt, ahol úgy oldottam meg jobb híján, hogy két médiakonvertert szembefordítottam egymással. Na, az optikai patchen tuti nem megy át a túlfesz!

-

válasz

csusza`

#3765

üzenetére

csusza`

#3765

üzenetére

én olyat még nem láttam, hogy átmegy a modemen a túlfesz, az megmaradt, mögötte a router meg nem.

olyat viszont láttam, hogy vihar után kosárszám cserélni kell a mikrotikeket, mert az ethernet lábuk meghal. olyat is láttam, hogy a panel működik, a wifi ssid-jét látni, csak az ethernet hulla.

meg olyat is láttam, hogy vihar után a tápegységeket kell marékszám cserélni.a villámvédelem a mikrotikben nulla alatt van. a wireless boltban emlékeim szerint lehet túlfeszültségvédőt venni.

-

SimLockS

tag

válasz

csusza`

#3765

üzenetére

csusza`

#3765

üzenetére

Utólag semmi javaslat...

Védelem: UPS, de figyelj arra, hogy legalább line-interactive legyen, az olcsó kapcsolóüzemű nem jó! Én még a hálózati oldalra is szoktam tenni Ubiquiti túlfesz védelmet. Ilyen esetem volt már, hogy a védett router mellett a "nem védett" eszközök pusztulgatnak..

-

DBob

őstag

válasz

csusza`

#3765

üzenetére

csusza`

#3765

üzenetére

"Égésnyom nincs a chipeken"

Az nem számít.

Néhány speciális esettől eltekintve, az integrált áramkörök és más, aktív eszközök amik érzékenyek az üzemi körülmények szigorú betartására, nem a passzív komponensek mint L / C / R tagok.Szinte biztos lehetsz benne, bondoló huzal párolgott el a tokozáson belül. Azt pedig nem pótolod házilagosan.

Anno egy közeli villámcsapás kiütötte a DOCSIS modemet itthon, és a mögötte lévő RB2011 is elkezdett furcsán viselkedni. Bár menni ment, nagyon forró lett (!!), és a modemre kötött lába nem ment.

Tápelvételig tartott ez az állapot, utána érdekes módon mai napig működik. A felforrósodó dobozra nem igazán találtam ésszerű magyarázatot (házát nem bontottam meg). -

-

SimLockS

tag

válasz

csusza`

#3715

üzenetére

csusza`

#3715

üzenetére

Vannak PoE feladók, pl. ilyenek:

http://www.wlan-ok.hu/Makrai-PoE-injektor-4-port-60W-330249?search=Poe&page=8

http://www.wlan-ok.hu/index.php?route=product/search&search=Poe%20patch

https://edigital.hu/halozati-kabel-csatlakozo/equip-328116-poe-patch-panel-16-portos-fekete-p507633 -

-

-

válasz

csusza`

#2746

üzenetére

csusza`

#2746

üzenetére

"Ha 2.4, akkor a sima cAP-pal mi a baj?": a nagy büdös piros "jelenleg nem kapható" felirathoz további kifogásokat már nem párosítok

"Egyébként "ilyen webes csicsás okleveles kettősklikkelős az inkább hátrány, mint előny." - ez alapján az Unifi nem jöhet szóba?": ezt most kérdezed? mert szeretném azt hinni, hogy a kérdésem azt sugallja, hogy nem szeretnék se unifit, se capsmant, se semmi ilyesmit. ha ilyen szinten menedzselhető ap-t akarok, akkor az ap a saját menedzsment szoftveremmel fog futni, mert totális őrültség lenne újabb és újabb üzemeltetni való cuccokat pakolni a rendszerbe. ezt a sok webes elektromos csellentyűcskét egyébként is teljesen rossz iránynak tartom.

-

válasz

csusza`

#2736

üzenetére

csusza`

#2736

üzenetére

A switchek kezelik a VLAN taget? Mert ha nem, édes mindegy lesz, mit konfigurálsz az UAP-ken.

Egyébként felesleges is részben a történet, mert az UAP-k önmagukban képesek guest hálózat kialakítására, és még azt is megadhatod, hogy a teljes belső IP tartomány irányába tiltva legyen az AP-ről érkező forgalom, sőt, kivétel IP-t is beállíthatsz, például a megosztott nyomtatók felé. -

válasz

csusza`

#2650

üzenetére

csusza`

#2650

üzenetére

"a bridge-ket kell újra gyorsan egy-egy ether porthoz hozzárendelni. Ez így oké, elfogadtam, így is hagytuk, de jó megoldás ez? Vagy lehet bármilyen hátránya ennek?": jól értem, hogy "egylábas" bridge-ket csinálnak és a bridge interfészhez fogják hozzá a konfigot?

szerintem ez egy működő megoldás, de ettől még vaskos marhaság. ugyanis az interfészeket át lehet nevezni. tehát ha kapok egy üres új routert, akkor bemegyek a konfigba, átírom, hogy set 0 name="az_idióta_isp_felé" set 1 name="a_könyvelős_libákhoz" stb. és húzhatom be a többit a régi konfigból.

szerk: a linux kernel sebesség szempontjából elég jól bírja a bridge-t, én már húztam át gigabitet is pc-n úgy, hogy alig volt prociterhelés.

-

SimLockS

tag

válasz

csusza`

#2540

üzenetére

csusza`

#2540

üzenetére

Nekem most is úgy megy, hogy az eth port tagja egy bridge-nek, de egy vlan csak az említett ethernet port alá van rendelve, így csak arra megy ki! Hátránya, hogy két vlan interfészt nem tudsz ugyanannak nevezni, így pl ha két eth-re adnád ugyanazt a vlan id-t, akkor másképpen kell elnevezni... :/

-

poli27

veterán

-

válasz

csusza`

#2494

üzenetére

csusza`

#2494

üzenetére

nem jól érted.

a mikrotik nagyobb switcheiben van egy router is, amivel elvileg menedzseled magát a switchet. a switchet konfigurálhatod úgy is, hogy a teljes forgalom a chipen belül maradjon, meg úgy is, hogy átmenjen a procin. ha átkergeted a procin, behúztad a kéziféket. -

juhiati

aktív tag

válasz

csusza`

#2490

üzenetére

csusza`

#2490

üzenetére

A mikrotik sose tudott switch-et gyártani.

Mire a 125-ös crs is épkézlább szoftvert kapott, legalább egy év volt. Mint most a 3011.

Szerencsére nem is erölködnek vele.

Ahol nem kell nagy router teljesítmény de kell a sok láb, oda tökéletes. De switchnek inkább vennék egy cisco-t.

-

-

juhiati

aktív tag

válasz

csusza`

#2484

üzenetére

csusza`

#2484

üzenetére

Az abaj hogy ha btest-el huzol egy egy cucctól valamit, neki a túloldalt generálnia kell adatot. Az már úgy kicsit gáz, egy 600mhz-s procinak. Próbáld meg fordítva, elindítod a btest-et a gépen, ugyanúgy tud szerverként is üzemelni. Utánna a crs-ből kezd el receive-ba nyomatni a gép felől. Úgy már menni fog.

-

juhiati

aktív tag

válasz

csusza`

#2481

üzenetére

csusza`

#2481

üzenetére

Kérdés hogy mivel tesztelik?

Ha egy samba megosztásról másolnak valamit a saját gépükre akkor nem is lesz több, a samba miatt.

É rádugnék a switch-re két gépet, mindkettőn iperf vagy bwtest. Menni fog mint a szemét.

Több helyen is van crs-ünk, több Gigabit forgalommal. Legtöbb esetben az a gáz hogy a crs-ből fut a btest és elcsattan az agya (cpu 100%), de azzal senki se foglalkozik... -

bacus

őstag

-

-

válasz

csusza`

#2323

üzenetére

csusza`

#2323

üzenetére

úgy látom, egy kicsit kevered az l2 tűzfalat az l3 tűzfallal. ezt kellene tisztázni szerintem.

itt van a mikrotik packet flow. ezt ajánlom Martzi fórumtársnak is

-

válasz

csusza`

#2142

üzenetére

csusza`

#2142

üzenetére

"Aztán,ha van köztetek szakavatottabb ember,aki esetleg céges szinten vagy nagyobb rendszerekben is használ Mikrotik-et,szeretnék tőle egy kis segítséget kérni privát üzenetben,főként tűzfallal kapcsolatos kérdésem lenne. Ugyan hónapok óta gyakorlom a Mikrotikek telepítését,de azért vannak még sötét foltok."

Mint egy jo bor, idovel nemesebb lesz es le fog ulepedni a tudas.

Tapasztalat.

-

SimLockS

tag

válasz

csusza`

#2143

üzenetére

csusza`

#2143

üzenetére

Kb. 50m az elsőig, 30m a másodikig. Az első AP egy padláson van, a másik onnan megy és egy 3m magasan lévő teremben van. Így problémás a táplálása, ezért lett ez kipróbálva. Gondoltam ezért van a PoE in és out. Többet felfűzni én is meggondolnám, vagy közbetennék egy PoE feladót...

-

brickm

őstag

válasz

csusza`

#2127

üzenetére

csusza`

#2127

üzenetére

Pofonegyszerű pl egy rapaberry beiktatásával, ami a beiktatott szerver szerepét látja el. Annyi hogy nála d kell egy email mező és azt kell menteni...

A tűzfal pontról pontra halad, míg az adott csomagra érvényes nem lesz egy szabály. A helyi hálózat tűzfala ugyan oda kerül.

-

Proci85

senior tag

válasz

csusza`

#2083

üzenetére

csusza`

#2083

üzenetére

PPTP-t erősen hanyagolnám.

1. alapból nem titkosít, csak tunnel. Mikrotikben van már elvileg titkosítás opció, de akkor is ott a 2. pont

2. GRE protokollt használt, fix portot használ. Belefuthatsz olyan hálózatba, ahol ezek nincsenek engedélyezve, főleg az általad említett országokban.Ebből a szempontból a legtutibb megoldás: OpenVPN 443 porton vagy SSTP 443 porton.

Ez viszonylag védett hálózatból is kitalál. -

juhiati

aktív tag

válasz

csusza`

#2083

üzenetére

csusza`

#2083

üzenetére

Szerintem amire neked kell az l2tp is bőven elég, ha nagyon hype-olt security kell akkor kinlódnál az l2tp over ipsec-el mert mire belövöd őgy ahogy kell, kezdőként a hajad ki fog hullani.

Másfelől nagy projektre meg ott az ipsec. Kellően titkosit, és minden össze tud kapcsolódni mindennel. (Mi egy 1072-es ccr-t használunk és megy belőle cisco-ba, ubi-ba, huawei-be meg minden féle hülyeségbe, kb 25 ipsec-es cucc folyik össze egybe.). Mig en egy mikrotikes l2tp/ipsec-et meg egy rohadt windows-al se tudtam osszehozni.

Persze projektmegbeszélésen jól hangzik a sok csúnya szó, egymás után leirva és közérakva az over szó

Persze projektmegbeszélésen jól hangzik a sok csúnya szó, egymás után leirva és közérakva az over szó

-

bacus

őstag

válasz

csusza`

#2081

üzenetére

csusza`

#2081

üzenetére

sstp is tökéletes erre, egyszerü és nagyszerü.

Vagy openvpn. Mindkettőt használtam-használom, persze lehet nem ez a leggyorsabb, de nekem a stabilitás a sebesség előtt van.

Egyéb iránt az openvpn épp ma vett el 3 órát az életemből..., kicsit idegesen kerestem a hibát, hogy az újonnan telepitett ügyfél szerver nem csatlakozik. Mikor már mindent kipróbáltam, akkor néztem a package updatenél, hogy az rc verzióban már benne az openvpn javitás...

Még az a király, hogy az országban lévő szervereken nem kapkodom el a frissitést

-

bacus

őstag

válasz

csusza`

#1306

üzenetére

csusza`

#1306

üzenetére

SimLockS: ott a pont !

csusza: már páran felajánlottuk, hogy akik nem boldogulnak, de szeretnének előbbre jutni, nos, csináljanak egy read only usert (hogy rá lehessen nézni, mi a hiba), vagy (én már csináltam ilyet is), egy normál admin fiókot, amivel bele is lehet nyúlni.

Egyébként amikor én kezdtem az ismerkedést a mikrotikkel, már akkor is ment ez : demo2.mt.lv

név: demo

nincs jelszó..elég üres,

-de látod, hogy egy read only user nem tud kárt okozni...

-a tűzfal beállitások chainbe rakása mégiscsak megismerhető belőle. (és a virus chain szinte egy az egyben nálam is ez )

) -

bacus

őstag

válasz

csusza`

#1296

üzenetére

csusza`

#1296

üzenetére

nem látom az egyéb tűzfal szabályaid, de ha NINCS tiltás, az ether2 az egyik alhálózat, az ether3 a másik alhálózat, és a router a gateway, akkor menni fog a ping, az egyik hálózat "átlát" a másikba. Ez nem a windowsos network discoveryre vonatkozik, de egyébként a samba is megy.

hibák: nat szabály, ami minden ether2 ről induló csomagot maszkol. Ilyenkor ugyanis, az ether3 alhálózat felé menő csomagok is maszkolódnak!, ami nekünk káros.

Tehát a maszkolás inkább úgy szoljón, hogy a wan interfészről kimenő csomagokat kell maszkolni.

(Ha ether3 nem kell netet kapjon, akkor kell az is, hogy a source interface melyik..)Az általad felvett szabály, ilyetén mód, lehet teljesen felesleges, ha nincs külön tiltás, utána.

-

bacus

őstag

válasz

csusza`

#1298

üzenetére

csusza`

#1298

üzenetére

Betudujuk, hogy nem régóta foglalkozol mikrotikkel, de nem csak te érzed úgy, hogy full hü..lye vagy

Ez idővel javulni fog

;;; VNC

chain=forward action=accept connection-state=new protocol=tcp

in-interface=pppoe dst-port=55101 log=no log-prefix=""

Ez a szabály jó, de miért csak az új csomagok mehetnek, a related és established az menjen kukába?Természetesen a dst-nat szabályra is szükség van...

DE, rossz a megközelitésed! VNC portot, (ha csak nem vettem meg a realVNC valamelyik fizetős változatát, vagy nem szenvedted össze valamelyik ingyenes vnc klónnal a titkositást), nem teszünk ki publikusra.

A jó megoldás, ha VPN-t használsz. Mikrotik ros támogat pár fajta lehetőséget, ami közül csak tudsz választani egyet. PPTP, L2TP, SSTP, OpenVPN, ssh mind működik. Ha már becsatlakoztál a routerbe és "helyben" vagy, akkor minden tűzfal szabályt kikerülve szépen tudod közvetlenül a helyi gépek különböző portjait hivogatni. Legyen az vnc, stb.

A szolgáltatásokat, mint ftp, www azokat azért érdemes a fenti metódussal "kinyitni", de vnc, rdc, sql portot nem rakosgatunk ki a netre..

Új hozzászólás Aktív témák

- Új, fóliás SAPPHIRE PULSE RX 9070 XT PULSE 16GB (3 év garancia) - Beszámítás

- Új, fóliás XFX Quicksilver RX 9070 XT White Magnetic Air Edition 16GB (3 év garancia) - Beszámítás

- Thrustmaster t300 bázis

- Core I7 4K ERŐMŰ Lenovo P1 G3 (Core I7 10850H 32Gb 1 Tb) Tervező/vágó/gamer - Nvidia 4Gb!

- Bivaly Lenovo T14 gen5 (Core Ultra 7 32Gb DDR5 1 Tb SSD) laptopom eladó 30 hónap gyártói garanciával

- Bomba ár! HP ProBook 640 G5 - i3-8GEN I 16GB I 256GB SSD I 14" HD I Cam I W11 I Garancia!

- Számlás!Windows 10 Pro 11 Pro,Windows 10 Home 11 Home, Office 2016,2019,2021 ,Vírusirtok,Mac

- GYÖNYÖRŰ iPhone 15 Pro Max 256GB Blue Titanium-1 ÉV GARANCIA - Kártyafüggetlen, MS4240

- Spirit of GAMER!! Lègy a játèkok URA

- Xiaomi Redmi Note 13 8/256GB / 12 hónap jótállással!

Állásajánlatok

Cég: BroadBit Hungary Kft.

Város: Budakeszi

Cég: ATW Internet Kft.

Város: Budapest

Persze projektmegbeszélésen jól hangzik a sok csúnya szó, egymás után leirva és közérakva az over szó

Persze projektmegbeszélésen jól hangzik a sok csúnya szó, egymás után leirva és közérakva az over szó  ekkold

ekkold