-

Fototrend

Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Új hozzászólás Aktív témák

-

yodee_

őstag

Üdv!

Segítségre lenne szükésgem. Mennyire normális az hogy újraindítás után a bridge1 MAC address-e változik folyamatosan?

-

Lenry

félisten

What's new in 7.15 (2024-May-29 15:44):

!) system - added support for AMPERE (R) and ARM64 CHR installations (new ARM64 CHR image available);

!) system - added support for AMPERE (R) hardware (new ARM64 ISO file, new ARM64 extra-nics.npk package);

*) bgp - added initial vpnv6 support;

*) bgp - correctly synchronize input.accept-nlri address list;

*) bgp - fixed prefix count when BGP sessions run with multiple AFIs;

*) bgp - fixed selecting local.default-address from wrong VRF;

*) bgp - use IPv6 as default address-family for IPv6 sessions;

*) bgp-vpn - use VRF interface as gateway for leaked connected routes;

*) branding - added option to hide default configuration prompt;

*) branding - added option to hide or replace default caps-mode-script;

*) bridge - added error message if MLAG peer-port is configured with "mlag-id";

*) bridge - added MLAG peer-port events to logs;

*) bridge - added MVRP support;

*) bridge - do not allow multiple bonds with same "mlag-id";

*) bridge - improved protocol-mode STP, RSTP and MSTP stability;

*) bridge - rename monitor property "path-cost" to "actual-path-cost";

*) bridge - reworked dynamic VLAN creation;

*) bridge - use default "edge=auto" for dynamically bridged interfaces (PPP, VPLS, WDS);

*) certificate - added support for different ACME servers for ssl-certificate (CLI only);

*) certificate - added support for importing pbes2 encrypted private keys with aes128;

*) certificate - added trusted parameter for certificate import;

*) certificate - allow replacing certificate with internal import;

*) certificate - delete certificate related files automatically from storage after import;

*) certificate - improved RSA key signature processing speed;

*) chr - allow to "generate-new-id" only while CHR is running on level "free" license;

*) chr - fixed bogus messages printed out while booting up the system (introduced in v7.14);

*) chr - fixed Xen and Vultr missing ethernet (introduced in v7.14);

*) console - added "byte-array" option to ":convert" command;

*) console - added "proplist" parameter to interactive commands;

*) console - added "rows" property for sniffer quick mode;

*) console - added "sanitize-names" property under "/console/settings" menu (option for replacing reserved characters with underscores for files, disabled by default);

*) console - added "type" parameter to ":resolve" command;

*) console - added "use-script-permissions" option when running scripts from CLI;

*) console - added hotkey "F8" to print entire multiline input;

*) console - added link from "/iot/lora" to "/lora";

*) console - added log for script execution failures;

*) console - added multi-line print in "/file" menu;

*) console - added option to get "about" value (dynamically created text field by RouterOS services like CAPsMAN);

*) console - added option to read and change file line endings in full-screen editor;

*) console - added warning log for modified filenames due to reserved characters;

*) console - covert spaces, CR, LF in ":convert to=url" command;

*) console - do not convert string to array in ":deserialize" command;

*) console - fixed ":onerror" behavior when "do" block is missing;

*) console - fixed "export where" functionality in certain menus;

*) console - fixed console prompt when entering hot lock mode with "F7";

*) console - fixed DHCP server "authoritative=no" configuration export;

*) console - fixed do/while implementation not working with variables (introduced in v7.14);

*) console - fixed filtering by "dhcp" flag in "/ip/arp" menu;

*) console - fixed multiple typos in help;

*) console - improved stability;

*) console - optimized configuration export to prevent startup of processes without any configuration;

*) console - remove unnecessary serial ports for Alpine CPUs;

*) console - show system note before serial login if enabled;

*) console - use user permissions when running scripts from WinBox and WebFig;

*) container - do not allow negative number for "ram-high" setting;

*) defconf - do not override default DHCP server lease time;

*) defconf - fixed 5ghz-ax channel width for L11, L22 devices;

*) defconf - fixed unknown topics in log messages;

*) defconf - minor configuration script updates;

*) dhcpv4-relay - added VRF support;

*) discovery - added LLDP MAC/PHY Configuration/Status TLV support;

*) discovery - added LLDP Maximum Frame Size TLV support;

*) discovery - added LLDP Port Description TLV support;

*) discovery - advertise only physical interface name for LLDP PortID TLV;

*) discovery - always send LLDP MED Power TLV if MED was received;

*) discovery - fixed high CPU utilization when "tx-only" mode is set;

*) discovery - optimized LLDP information update;

*) disk - added option to auto configure media sharing;

*) disk - added support for formatting exfat file-system;

*) disk - improved support for file systems with non-ascii characters in file names;

*) disk - improved support for formatting ext4 file-system;

*) disk - improved system stability when adding partition with no parent;

*) disk - improved system stability;

*) disk - the "scan" command will now detect and include USB drives that were previously ejected;

*) dns - added support for "adlist";

*) dns - added VRF support;

*) dns - improved system stability when caching entries;

*) eap - improved eap-peap, eap-mschap2 client authentication (dot1x/wireless/ipsec);

*) ethernet - fixed default names for CRS310-8G+2S+ device (introduced in v7.14);

*) ethernet - fixed interface disable for CRS326-4C+20G+2Q;

*) ethernet - fixed management port disable/enable on CCR2004-1G-12S+2XS, CCR2004-1G-2XS-PCIe, CCR2216, CCR2116 devices;

*) ethernet - improved port speed downshift functionality for CRS326-4C+20G+2Q;

*) fetch - added "idle-timeout" parameter;

*) fetch - changed topic "info" to "error" for permission denied logs;

*) fetch - fixed slow throughput due to "raw" logging which occurred even when not listening to the topic (introduced in v7.13);

*) file - allow adding and renaming files and directories;

*) file - avoid refreshing whole file system during file modification;

*) file - improved external storage detection;

*) health - added "cpu-temperature" for IPQ50xx devices;

*) health - added log for fan state changes on CRS3xx, CRS5xx, CCR2xxx, CCR1016r2, CCR1036r2 devices;

*) health - fixed fan behavior for CRS310-1G-5S-4S+ (introduced in v7.14);

*) health - fixed rogue voltage on CRS510-8XS-2XQ-IN;

*) install - cdrom and hdd install images contain additional packages that can be interactively selected;

*) ipv6 - properly initialize default ND "interface=all" entry;

*) leds - fixed LEDs for L22 device;

*) lora - removed LoRa WinBox and console functionality duplication (moved to IoT package since v7.11);

*) lte - added "at-chat" support for DELL T99W175 (PID: 0x05c6 VID: 0x90d5);

*) lte - added support for concatenated AT commands in "modem-init" string;

*) lte - added support to set "modem-init" string for "dialer-less" modems;

*) lte - apply the same configuration for Microsoft branded EM12-G modem (Surface Mobile Broadband) as for Quectel EM12-G;

*) lte - do not show persistent interfaces for multi-apn slave interfaces;

*) lte - dropped support for R11e-LTE-US FOTA firmware update;

*) lte - fixed R11e-LTE-US modem dial-up;

*) lte - fixed situation where link is not restored after Quectel MBIM modem firmware update;

*) lte - improved FG621-EA modem APN authentication;

*) lte - make interface persistent (unused interface configs can be removed, allow to export and examine current configuration without the device present);

*) lte - removed 2 APN restriction for RG520F-EU modem;

*) lte - use the correct network interface for multi-interface LTE modems;

*) media - added support for DLNA;

*) metarouter - removed support;

*) modem - send APN authentication for BG77 modem also if ppp-client interface created manually;

*) netinstall - improved stability;

*) netinstall-cli - fixed incorrect server address assignment (introduced in v7.14);

*) ovpn - fixed import ovpn config when remote port is missing;

*) ovpn - fixed minor typo in error message;

*) poe-out - added LLDP power management support for devices with single PoE-out port;

*) poe-out - fixed powering devices if input voltage is lower than 12V for hEX PoE (introduced in v7.9);

*) poe-out - improved firmware upgrade stability for AF/AT controlled boards;

*) poe-out - moved "PoE LLDP" property from "/interface/ethernet/poe" to "/ip/neighbor/discovery-settings" and enable it by default;

*) ppp - added "enable-ipv6-accounting" option under PPP AAA menu (CLI only);

*) ppp - added log when disconnecting a client due to "WISPr-Session-Terminate-Time" RADIUS attribute;

*) ppp - allow underscores in domain names;

*) ppp - enabled monitoring of registration state, RSRP, RSRQ, SINR, PCI, CellID for BG77 modem;

*) ppp - fixed "Framed-IPv6-Pool" usage when received from RADIUS;

*) ppp - fixed "on-down" script running even when tunnel was not up;

*) profiler - added "neighbor-discovery" task;

*) ptp - added PTP support for CCR2116 device;

*) qos-hw - added "offline" tx-manager (CLI only);

*) qos-hw - added "profile" and "map" support for CPU port;

*) qos-hw - added congestion avoidance support for 98DX8xxx, 98DX4xxx, 98DX325x switch chips (CLI only);

*) qos-hw - added ECN marking support for compatible switches;

*) qos-hw - added per-queue traffic shapers (CLI only);

*) qos-hw - added Priority Flow Control for compatible switches (CLI only);

*) qos-hw - added support for QoS profile assignment via ACL rules;

*) qos-hw - added WRED support for compatible switches;

*) qos-hw - fixed port "print stats/usage" when using "from" property;

*) qos-hw - replaced buffer with bytes in QoS monitor;

*) queue - improved system stability (introduced in v7.6);

*) quickset - only show LTE mode for devices without other wireless interfaces;

*) radius - added "require-message-auth" option that requires "Message-Authenticator" in received Access-Accept/Challenge/Reject messages;

*) radius - include "Message-Authenticator" in any RADIUS communication messages besides accounting for all services;

*) route - do not allow routes with empty "dst-address";

*) route - do not redistribute loopback address as connected route;

*) route - fixed bgp-vpn prefix import with the same route distinguisher (RD);

*) route - improved system stability;

*) route - rework of route attributes;

*) route - show route-distinguisher (RD) in route print;

*) route-filter - allow setting different AFI gateways;

*) route-filter - fixed ext community list matcher;

*) sfp - added "100M-baseFX" link mode support for compatible devices;

*) sfp - added "sfp-ignore-rx-los" setting;

*) sfp - fixed "sfp-tx-fault" state indication for CRS510;

*) sfp - fixed link establishment with 100Mbps optical modules (requires "/interface ethernet reset" or adding "100M-baseFX" modes for advertise or speed properties);

*) sfp - fixed missing Tx traffic at 10Gbps rate on CCR2004-16G-2S+ in rare cases;

*) sfp - ignore SFP RX LOS signal for modules with bad EEPROM;

*) sfp - improved "sfp-tx-power" value monitoring in certain cases;

*) sfp - improved auto-negotiation linking for some MikroTik cables and modules;

*) sfp - improved system stability for CR2004-1G-2XS-PCIe (introduced in v7.14);

*) sfp - improved system stability with some GPON modules for CCR2004 and CCR2116 devices;

*) smb - added logs for share connection requests;

*) smb - do not allow setting empty "comment" or "domain" properties;

*) sms - added option to select SMS storage;

*) sms - added SMS PDU to SMS inbox "print detail";

*) sms - added workaround for modems which do not notify regarding new SMS arrival (missing URC);

*) sms - improved SMS handling;

*) sms - removed SMS for SMIPS;

*) sms - use "gsm" logging topic for serial modem SMS logs;

*) snmp - added missing PoE-out status codes to MIKROTIK-MIB;

*) snmp - added new "mtxrOpticalVendorSerial" OID to MIKROTIK-MIB;

*) socks - attempt to parse domain name as IP before resolving;

*) ssh - added support for user Ed25519 private keys;

*) ssh - export host Ed25519 public key;

*) ssh - fixed bogus output;

*) ssh - fixed permissions to run ".auto.rsc" scripts;

*) ssh - require "policy" user policy when adding public key;

*) sstp - added SNI support;

*) sstp - disconnect clients when server is disabled;

*) storage - improved configuration storing process on first system boot after configuration reset;

*) switch - added support for multiple ingress and egress port mirroring on 98DXxxxx switches;

*) switch - added support for RSPAN mirroring on 98DXxxxx switches;

*) switch - fixed L3HW and QoS monitor during switch reset;

*) system - added resource values (Product name, File name and File version) for Windows executable files;

*) system - general work on optimizing the size of RouterOS packages;

*) system - show "cpu-frequency" for Alpine CPUs;

*) system - skip configuration upgrade from RouterOS v6 on configuration reset;

*) system - updated office address in RouterOS license;

*) system - updated online manual links from "wiki" to the help documentation;

*) timezone - updated timezone information from "tzdata2024a" release;

*) traffic-flow - detect IPv4 source address if not set;

*) traffic-flow - improved system stability;

*) userman - added "require-message-auth" option that requires "Message-Authenticator" in received Access-Request messages;

*) userman - include "Message-Authenticator" in any RADIUS communication messages besides accounting for all services;

*) vlan - added MVRP (applicant) configuration option;

*) vlan - ensure that VLAN MTU remains unchanged when adjustments are made to the parent interface MTU, only modifications to the L2MTU might impact VLAN MTU;

*) vlan - fixed MTU reset on bridge after reboot;

*) vlan - limit "vlan-id" range from 1-4095 to 1-4094;

*) vrf - fixed VRF interfaces being moved to main table after reboot (introduced in v7.14);

*) webfig - allow pasting with ctrl+v into terminal;

*) webfig - fixed column preferences for ordered tables;

*) webfig - show inherited properties for wifi interfaces;

*) wifi - added "reselect-interval" support;

*) wifi - changed interface default to "disabled=yes";

*) wifi - do not report disabled state for CAPsMAN managed interface;

*) wifi - fixed configuration export for "disabled" property;

*) wifi - improve channel selection after radar detection events;

*) wifi - improve regulatory compliance for L11, L22 devices;

*) wifi - improved interface initialization reliability on DFS channels;

*) wifi - improved stability of DFS check in the 5GHz-A band;

*) wifi - improved system stability when provisioning CAPs in certain cases;

*) wifi - rename "available-channels" parameter to "channel-priorities" and include desirability rating for each channel;

*) wifi - report current CAPsMAN address and identity on CAP;

*) wifi - show inherited properties with "print" command (replaces "actual-configuration") and added "print config" for showing only configured values;

*) wifi-qcom - added configuration.distance setting to enable operation over multi-kilometer distances;

*) wifi-qcom - updated driver;

*) winbox - added "Download" and "Flush" buttons under "System/Certificates/CRL" menu;

*) winbox - added "Flat Snoop" button under "WiFi" menu;

*) winbox - added "FT Preserve VLAN ID" setting under "WiFi/Configuration/FT" menu;

*) winbox - added "Request logout" button under "System/Users/Active Users" menu;

*) winbox - added "Trusted" checkbox under "System/Certificates/Import" menu;

*) winbox - added drop down menu for "User" property when importing SSH key under "System/User/SSH Keys" and "System/User/SSH Private Keys" menus;

*) winbox - added invalid flag under "IP/DHCP Relay" menu;

*) winbox - added key type and key length column for user SSH keys;

*) winbox - added missing SFP monitoring properties under "Interface/SFP" menu;

*) winbox - added passphrase option for SSH host key export;

*) winbox - added passphrase option for SSH host key import;

*) winbox - allow specifying size and rtmpfs size with M, G units under "System/Disks" menu;

*) winbox - allow to specify "M" or "G" postfix for download, upload or total limits under "User Manager/Limitations" menu;

*) winbox - do not show "Host Key Size" when using ed25519 key under "IP/SSH" menu;

*) winbox - fixed the issue where the skin file fails to appear in the user group menu after creation;

*) winbox - renamed "Channel" column to "Current Channel" under "Wifi" menu;

*) winbox - show "Valid Servers" and "Unknown Servers" column by default under "IP/DHCP Server/Alerts" menu;

*) winbox - show inherited properties for wifi interfaces;

*) winbox - show SIM settings for SXTR device under "Interfaces/LTE/Modem" menu;

*) winbox - updated icons for certain menus;

*) winbox - use correct values for "Jump Target" property under "IPv6/Firewall/Filter Rules" menu;

*) wireguard - added option to mark peer as responder only;

*) wireguard - added peer "name" field and display it in logs;

*) wireguard - do not attempt to connect to peer without specified endpoint-address;

*) wireguard - fixed "auto" argument usage for "private-key" and "preshared-key" settings;

*) wireguard - fixed performance issues showing QR code;

*) wireless - perform shorter channel availability check for 5600-5650MHz if regulatory domain permits it;

*) x86 - fixed ixgbe Tx hang by disabling TSO;

*) x86 - fixed VLAN tagged packet transmit for ice driver;

*) x86 - ice driver update to v1.13.7;

*) x86 - improved stability for RTL8125 driver;

*) x86 - ixgbe driver update to 5.19.9;

*) x86/chr - improved panic saving (increased minimal RAM requirements to 256MB);szép nagy lista...

-

traders

tag

válasz

lionhearted

#22144

üzenetére

lionhearted

#22144

üzenetére

Már miért gondoltam volna? Ezért is írtam hogy ami működik kis hibával is azt tök jó lenne javíttatni hogy tökéletes legyen, viszont aminek nagy hibája van annál tuti kidobják mert nem lehet itthon javíttatni és ezt furcsállom hogy még nem állt rá senki, mert gondolom azért nem két darabról van szó.

-

-

traders

tag

válasz

user12

#22139

üzenetére

user12

#22139

üzenetére

Hát sok féle problémás gyűlt össze az évek alatt, a bekapcsolni sem képestől a POE out hibáson keresztül a port hibásig elég színes a paletta, a nagy része ezeknek a mai napig üzemel csak hát lecserélni fölösleges lenne, viszont javíttatni meg ajánlott.

Igen egy elektrotechnikus simán megbirkózik az ilyenekkel, csak nem akarom elhinni hogy itthon minden ilyet kidobnak ahelyett hogy javíttatnák. -

-

SirRasor

addikt

válasz

lionhearted

#22140

üzenetére

lionhearted

#22140

üzenetére

Mondjuk ez nem mikrotik specifikus, de sose bíztam az auto-csatornaelosztásban: wifi analyzerrel szépen végig kell mérni az egyes helyeket, hogy hol-mi szabad és úgy befixálni.

Egyébként kezdésnek kipróbáltam az auto-t még caps alatt úgy, hogy 1 órára állítottam a csatorna-újraválasztás idejét, de mindent vagy az 1-esre, vagy a 11-re akart rakni (2 GHz, 20 MHz) de nem zavarta, hogy a mellette lévő is ugyanazon volt

Egyébként tegnap óta full stabil az egész, amióta a group key update időt 5 percről 1 órára állítottam. Gugliban találtam egy régebbi fórumban, de úgy néz ki még mindig aktuális

-

válasz

SirRasor

#22137

üzenetére

SirRasor

#22137

üzenetére

Sajnos nincs minden benne egy menedzsment eszköz oktatóvideóban. Azt se mondták el, hogy hova kell tenni őket, a papírján is csak a minimum szerepel (tárgyaktól, embertől). Az, hogy az eszköz önmagától tudja kiválasztani a lehető(!) legjobb csatornát magának, még nem jelenti azt, hogy az jó. Gyárilag sajnos ez is teljes erőn dolgozik, ami több AP-s megoldás esetén biztosan nem lesz jó... hacsak nem egy póznáról dolgozol néhány szektorantennával.

Ez az egyik legszembetűnőbb dolog. A wifin sajnos osztozni kell mindenkivel, szóval ha bármi bármit sugároz adott csatornán (amit még lehet fogni...), addig minden más csöndben van.

Ez az egyik legszembetűnőbb dolog. A wifin sajnos osztozni kell mindenkivel, szóval ha bármi bármit sugároz adott csatornán (amit még lehet fogni...), addig minden más csöndben van.

-

traders

tag

Sziasztok,

Érdeklődni szeretnék hogy tudtok-e ajánlani olyat aki Mikrotik eszközök (hardveres) szervizelésével foglalkozik?

Előre is köszönöm -

SirRasor

addikt

válasz

lionhearted

#22136

üzenetére

lionhearted

#22136

üzenetére

A tegnapi babasírós álmatlan éjszakán pont ezen elmélkedtem

![;]](//cdn.rios.hu/dl/s/v1.gif)

De azt azért tartanám furcsának, mert:

1. logban nem kéne megmutatkoznia?

2. egy capsmanes oktató videó alapján semmi extrát nem kell állítani ahhoz, hogy ne interferáljanak. Mármint elég messze vannak egymástól, azon kívül meg nem állított semmi extrát a manus. -

-

SirRasor

addikt

válasz

kis20i

#22134

üzenetére

kis20i

#22134

üzenetére

Hát ahogy egybehúztam, beállt az egész 2-4 mbitre úgy, hogy az AP alatt álltam.

Természetesen local forwarding be volt pipálva.

Nem nagyon értek hozzá, de azért megnéztem pár youtubes videót és az alapján 0-ról capsmanbe húztam őket. Mikor szembesültem az alacsony sebességgel és az ugyanolyan hektikusan leszakadó kliensekkel (akkor is a fentebb ecsetelt nem kap IP-címet probléma volt), akkor döntöttem el, hogy marad a szimpla AP mód. Ja meg amit fentebb is írtam, hogy több beállítás nem realizálódott az AP-ken.Az lehet gond, hogy relatíve régiek? Van 2 új, ami már 5G képes, de már azok is 2019-esek, a többi meg minimum 3-4-5 évvel még idősebb.

5G-n, alatta állva átjön 300 mbit

2,4 GHz-n 60-70 max, de 1 fallal arrébb már csak 10-15.

2,4 GHz-n 60-70 max, de 1 fallal arrébb már csak 10-15. -

kis20i

tag

válasz

SirRasor

#22133

üzenetére

SirRasor

#22133

üzenetére

Nincs sebességvesztés. Local forwardot be kell nyomni, neked megcsinálni a szükséges felhordó hálózatot, és a teljes sávszél a tied. Ha nincs szükség sok SSID-re külön kezelve, akkor nem sokkal bonyolultabb, mint local forward nélkül, csak azt a "kényelmet" veszted el, hogy a controlleren jön létre az interfész. Nekem így 80Mbit/s körül tud a 2.4, annál többet meg amúgy sem. Nem akarok pénztárcában túrkálni, de ha a sávszél maximalizálása a cél, akkor lehet el kéne engedni a 2.4-et inkább...

-

SirRasor

addikt

válasz

lionhearted

#22132

üzenetére

lionhearted

#22132

üzenetére

"ha nem tudsz a capsmannal bánni"

Megpróbáltam, de 3 féle eszköztípusból van a 8db és egymás konfigjait eldobják pl: hiába állítok be 2,4 GHz-n only N-t, marad b,g,n,-en az AP

Az elődöm kókányolását láttam: AP-nkénti konfig volt készítve capssel, annak meg nem sok értelmét látom így.

Ráadásul panaszkodtak is (interneten is ezt olvastam), hogy ez az egész központosítás erős sebességvesztéssel jár és többek között a sebesség maximalizálása a cél.Home AP módban valami fura oknál fogva ha kézzel adok meg IP-t, akkor elhasal a kiszemelt teszt AP és resetelhetem ki.

WISP AP és PTP Bridge AP között a tesztelésem alatt semmilyen különbséget nem láttam se sebességben, se leszakadásban.

...ja, pont ezért át is nyomhatnám WISP AP-ba, csak éppen így maradtak.EDIT: köszi a tippet, gyorsan átállítottam mindegyiket WISP AP-ra, amjd hétfőn megnézem, hogy összeért-e a rendszer

-

-

SirRasor

addikt

Sziasztok!

Az miért van, hogy több mikrotik (modelltől függetlenül) AP is válogat?

Kapok IP-címet a tűzfal DHCP-jétől, majd eldobja és kapok helyette egy 169.254-eset, majd azt is eldobja és kezdi elölről.

Átvettem üzemeltetésre 8db-ot, aminek szétesett a capsman-je, ezért PTP Bridge AP-módba raktam őket faék egyszerű beállítással. Csomó Win10-es laptoppal, Androidos telefonnal tökéletesen működik, de pár szintén Win10-es laptoppal a fenti szórakozás van.

Videó a jelenségről.

Ötletek?

Ja többféle firmware-el is próbáltam, de nincs különbség.EDIT: ja log-ban az TLS firmware-vel semmi sincs. Az egyik firmware-vel ilyeneket írt folyamatosan:

"<MAC>..@wlan2: disconnected, received deauth: unspecified (1), signal strength -75" -

kis20i

tag

Egy számomra elég fura hibába ütköztem, találkoztatok már hasonlóval? Minden flottul működik, de időnként egy Samsung telefonon nincs net. WiFire felmegy, de miután úgy érzi, nem kapja meg ami jár, mobilnetet használ. Ilyenkor ha törlöm a DHCP lease-t ( akár a problémás telefonról a problémás wifin át... ) egyből megjavul minden. Mi a fene lehet ez? Nem mindennapos, de elég idegesítő probléma...

-

Laszlo733

aktív tag

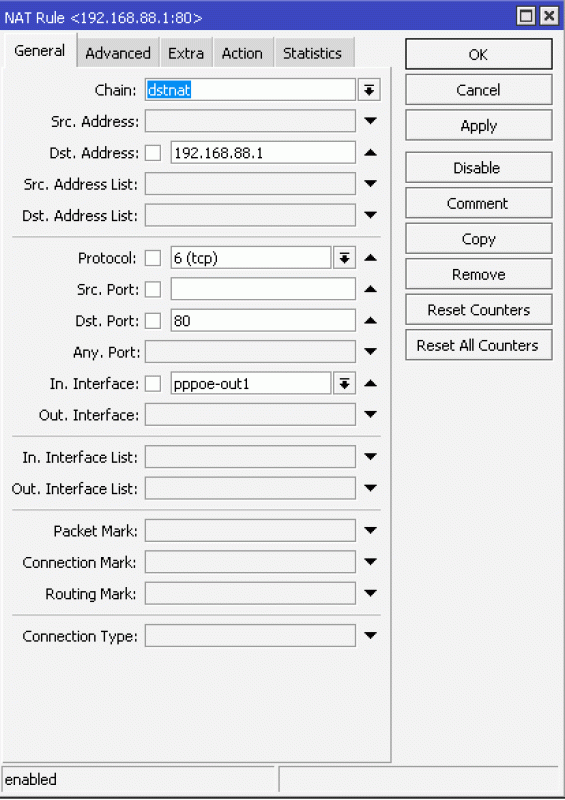

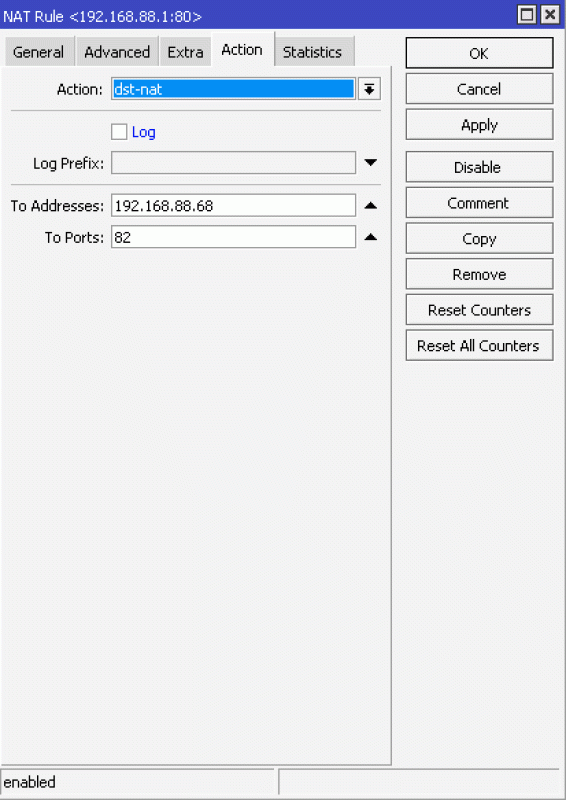

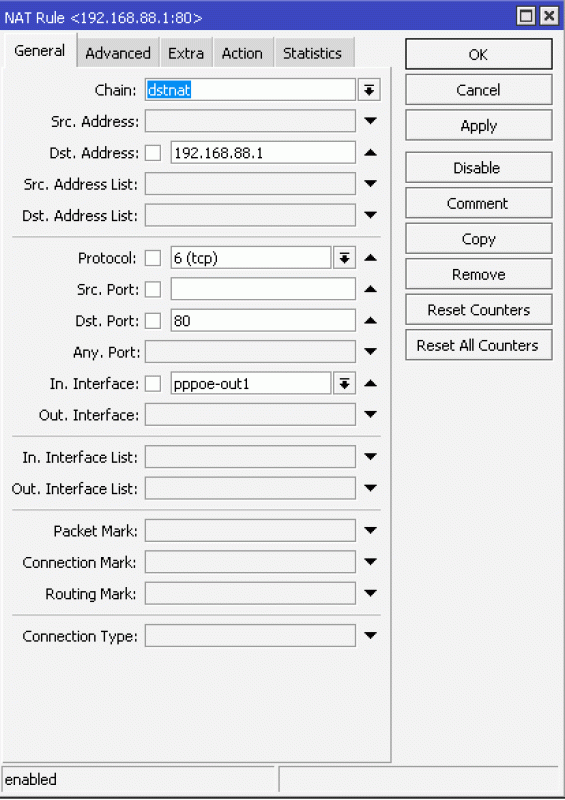

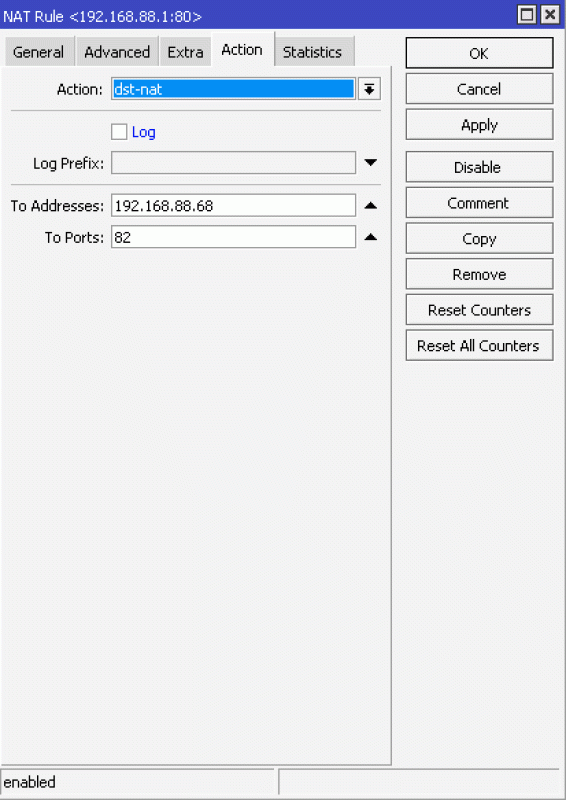

A 80-as port, csak tesztelés célból van megadva, ha működne, akkor más port kerülne megadásra. A 80-as porton kívül mással nem próbálkoztam / nem volt rá szükség / Nincs a tűzfalban engedély beállítva jeleleg a 80-as portra. Próbáltam úgy is, de akkor sem akart összejönni.

-

Laszlo733

aktív tag

válasz

Laszlo733

#22104

üzenetére

Laszlo733

#22104

üzenetére

Sziasztok!

Még mindig a távoli eléréssel küzdök, mely során telefonról szeretném elérni az otthon lévő műholdvevőt. Ezt a 80 -as porton valósítanám meg, jelenleg a műholdvevő a 82 -es porton lenne elérhető. Jelenlegi címe az eszköznek 192.168.88.68

Természetesen a routeren a VPN Access engedélyezve van.

Próbáltam tűzfalszabállyal is és NAT-al is, de kifogytam az ötletekből.

-

Protezis

őstag

válasz

lionhearted

#22121

üzenetére

lionhearted

#22121

üzenetére

Abban 2 MACVLAN van, mDNS átjátszására van használva 2 VLAN között.

Ez alapján csináltam, jól működik. Kipróbáltam már, hogy letiltottam az összes ezzel kapcsolatos dolgot, de nem befolyásolta a problémámat. -

-

Protezis

őstag

válasz

Protezis

#22119

üzenetére

Protezis

#22119

üzenetére

Épp ezt olvasgatom: https://help.mikrotik.com/docs/display/ROS/Layer2+misconfiguration#Layer2misconfiguration-BridgedVLAN

Nálam ez így néz ki:

/interface bridge vlan

add bridge=bridge comment=Management tagged=bridge vlan-ids=10

add bridge=bridge comment=Home tagged=bridge,ether5,ether6 untagged=ether3,ether4,sfp-sfpplus1 vlan-ids=20

add bridge=bridge comment=DMZ tagged=bridge untagged=ether1,ether2 vlan-ids=30

add bridge=bridge comment=IoT tagged=bridge,ether5,ether6 vlan-ids=40

add bridge=bridge comment=Guest tagged=bridge,ether5,ether6 vlan-ids=50

/interface vlan

add interface=bridge name=vlan10-management vlan-id=10

add interface=bridge name=vlan20-home vlan-id=20

add interface=bridge name=vlan30-dmz vlan-id=30

add interface=bridge name=vlan40-iot vlan-id=40

add interface=bridge name=vlan50-guest vlan-id=50Jó egy így? Az

/interface vlanalattiakat ki kellene törölnöm? De azokat interface listekben használom, amiket meg firewall filter rule-okban használom. -

Protezis

őstag

válasz

lionhearted

#22118

üzenetére

lionhearted

#22118

üzenetére

iperf3-at használtam, az 1 connectiont nyit. Most nézem, hogy tud multi-streamet, de azzal se jobb. Azt terveztem, hogy majd jól 2.5 Gbiten fogok videót vágni a NAS-ről (SMB). De ez az álom nem válik valóra

. NAS-t DMZ-ben akarom tartani, arról nem mondanék le.

. NAS-t DMZ-ben akarom tartani, arról nem mondanék le.mac-miniről, VLAN20-ból futtatva a NAS ellen (VLAN30):

PH-n a kódformázás még mindig kritikán aluli, nem bírom normálisan beilleszteni.

❯ iperf3 -c 10.13.30.2 -p 6666

Connecting to host 10.13.30.2, port 6666

[ 5] local 10.13.20.2 port 62911 connected to 10.13.30.2 port 6666

[ ID] Interval Transfer Bitrate

[ 5] 0.00-1.00 sec 134 MBytes 1.13 Gbits/sec

[ 5] 1.00-2.00 sec 201 MBytes 1.69 Gbits/sec

[ 5] 2.00-3.00 sec 203 MBytes 1.70 Gbits/sec

[ 5] 3.00-4.00 sec 159 MBytes 1.33 Gbits/sec

[ 5] 4.00-5.00 sec 205 MBytes 1.72 Gbits/sec

[ 5] 5.00-6.00 sec 155 MBytes 1.30 Gbits/sec

[ 5] 6.00-7.00 sec 154 MBytes 1.29 Gbits/sec

[ 5] 7.00-8.00 sec 152 MBytes 1.27 Gbits/sec

[ 5] 8.00-9.00 sec 140 MBytes 1.18 Gbits/sec

[ 5] 9.00-10.00 sec 145 MBytes 1.22 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bitrate

[ 5] 0.00-10.00 sec 1.61 GBytes 1.38 Gbits/sec sender

[ 5] 0.00-10.00 sec 1.61 GBytes 1.38 Gbits/sec receiver

❯ iperf3 -c 10.13.30.2 -p 6666 -P 2

Connecting to host 10.13.30.2, port 6666

[ 5] local 10.13.20.2 port 62929 connected to 10.13.30.2 port 6666

[ 7] local 10.13.20.2 port 62930 connected to 10.13.30.2 port 6666

[ ID] Interval Transfer Bitrate

[ 5] 0.00-1.00 sec 102 MBytes 856 Mbits/sec

[ 7] 0.00-1.00 sec 51.4 MBytes 431 Mbits/sec

[SUM] 0.00-1.00 sec 153 MBytes 1.29 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ 5] 1.00-2.00 sec 90.9 MBytes 763 Mbits/sec

[ 7] 1.00-2.00 sec 85.5 MBytes 718 Mbits/sec

[SUM] 1.00-2.00 sec 176 MBytes 1.48 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ 5] 2.00-3.00 sec 84.0 MBytes 704 Mbits/sec

[ 7] 2.00-3.00 sec 85.6 MBytes 718 Mbits/sec

[SUM] 2.00-3.00 sec 170 MBytes 1.42 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ 5] 3.00-4.00 sec 87.3 MBytes 733 Mbits/sec

[ 7] 3.00-4.00 sec 92.6 MBytes 777 Mbits/sec

[SUM] 3.00-4.00 sec 180 MBytes 1.51 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ 5] 4.00-5.00 sec 87.1 MBytes 731 Mbits/sec

[ 7] 4.00-5.00 sec 85.9 MBytes 721 Mbits/sec

[SUM] 4.00-5.00 sec 173 MBytes 1.45 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ 5] 5.00-6.00 sec 89.1 MBytes 747 Mbits/sec

[ 7] 5.00-6.00 sec 78.9 MBytes 662 Mbits/sec

[SUM] 5.00-6.00 sec 168 MBytes 1.41 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ 5] 6.00-7.00 sec 75.9 MBytes 636 Mbits/sec

[ 7] 6.00-7.00 sec 85.1 MBytes 714 Mbits/sec

[SUM] 6.00-7.00 sec 161 MBytes 1.35 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ 5] 7.00-8.00 sec 82.7 MBytes 694 Mbits/sec

[ 7] 7.00-8.00 sec 94.2 MBytes 790 Mbits/sec

[SUM] 7.00-8.00 sec 177 MBytes 1.48 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ 5] 8.00-9.00 sec 80.7 MBytes 677 Mbits/sec

[ 7] 8.00-9.00 sec 96.3 MBytes 808 Mbits/sec

[SUM] 8.00-9.00 sec 177 MBytes 1.48 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ 5] 9.00-10.00 sec 70.0 MBytes 587 Mbits/sec

[ 7] 9.00-10.00 sec 109 MBytes 911 Mbits/sec

[SUM] 9.00-10.00 sec 179 MBytes 1.50 Gbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bitrate

[ 5] 0.00-10.00 sec 850 MBytes 713 Mbits/sec sender

[ 5] 0.00-10.00 sec 849 MBytes 712 Mbits/sec receiver

[ 7] 0.00-10.00 sec 864 MBytes 725 Mbits/sec sender

[ 7] 0.00-10.00 sec 864 MBytes 724 Mbits/sec receiver

[SUM] 0.00-10.00 sec 1.67 GBytes 1.44 Gbits/sec sender

[SUM] 0.00-10.00 sec 1.67 GBytes 1.44 Gbits/sec receiveriperf Done.

-

válasz

Protezis

#22115

üzenetére

Protezis

#22115

üzenetére

Nem érted félre. Bár a fastpath nem switch chipen belüli dolog, de mivel semmilyen ágra nem használhatnál IP szűrést, nyilván egy routert nem lehet úgy üzemeltetni. A Fasttrack is fastpath-ot használ a háttérben, csak kell hozzá a connection tracking. FT mellett is pörgeti a CPU-t rendesen a ROS, senkinek se 0-5% mellett dolgozik.

Nehezen bírta az agyam elengedni, hogy ne lenne képes nagyobb sebességre, ha már ott a 9GBps hivatalos teszt és a 10G link a CPUhoz. Jómagam otthon a CRS326-tal (igen, L3HW) végzem el a piszkos munkát. Ezek szerint okkal kerül ugyanannyiba, mint egy RB5009.

![;]](//cdn.rios.hu/dl/s/v1.gif) Így nagyjából teljesen mindegy mit teszek utána...

Így nagyjából teljesen mindegy mit teszek utána...Most olvastam el a linket is, amit küldtél utoljára. 1 streamre nézted te is?

A hivatalos teszt egyébként frissült kiadás óta, nagyobb értékek vannak rajta, lehet érdemes FW-t is frissíteni. -

Protezis

őstag

válasz

lionhearted

#22111

üzenetére

lionhearted

#22111

üzenetére

Nem teljesen értem, amit írsz. A 2 kliens eltérő VLAN-ban van, okkal. Mivel a switch chip nem tud L3 HW Offloadot (legalábbis Mikrotik nem supportálja, valahol olvastam, hogy támogatna valami 250 connectionig), az inter-VLAN routing csak és kizárólag CPU-n keresztül mehet.

Ha jól értem a fastpath tisztán switch chipen belüli dolog, ami az én esetemben szimplán nem játszik, hisz 2 VLAN között nem képes rá.

Értelmezésem szerint az RB5009 felépítését tekintve olyan, mintha lenne egy L2 managed switchem, ami 10 gigabites uplinkkel megy a routerhez (router on the stick). Az inter-VLAN routing szükségszerűen elmegy a routerig és átmegy a tűzfalon. Ez nyilván erőforrás igényes.

7.14.3 RouterOS van rajta, a firmwaret nem frissítettem, gyári 7.6 van rajta.

Valamit nagyon félreértek?

-

tototos

addikt

Sziasztok!

Van egy hordozható irodai setup mikrotik routerrel(CCR2116-12G-4S+) és synology nas-al. A routerre csatlakozva elérhető a nas teljesen tökéletesen. Van egy lokál hálózat(iroda) amire rá szeretném kötni a hordozható setupot amikor egy külsős helyszínről visszahozzuk, még pedig úgy, hogy a lokál hálózaton lévő eszközök elérjék a nast. Hogyan kellene a miktorik routert ehhez konfigurálni? Valamint elég-e csak a saját hordozható setupban módosítást végezném?

Köszönöm -

válasz

Protezis

#22108

üzenetére

Protezis

#22108

üzenetére

Egy dolgot nem értek. Ha van bridge vlan filtering, akkor miért tettél rá IP filtert? Nagyobb belső forgalmat nem kellene a fasttrackre bízni, mert véges számú kapcsolatot tud kezelni.

Frissítve van?

Ha jól láttam (és remélem nincs belőle új rev), akkor egy switch-en vannak a portok, így switch ACL-lel (kb. stateless firewall) tudod tiltani az egyes irányokat. Leírás.U.i: > L3 HW Offloadot sajnos nem tud ez a router, szóval a CPU-n mindenképp átmegy az inter-VLAN routing.

Ez esetben a kommentem vége nem játszik.

Viszont ha nincs IP filter rá téve, akkor fastpath lesz, nem fasttrack. -

Protezis

őstag

válasz

Audience

#22109

üzenetére

Audience

#22109

üzenetére

HW Offload természetesen megy:

/interface bridge port print

Flags: I - INACTIVE; H - HW-OFFLOAD

Columns: INTERFACE, BRIDGE, HW, PVID, PRIORITY, PATH-COST, INTERNAL-PATH-COST, HORIZON

# INTERFACE BRIDGE HW PVID PRIORITY PATH-COST INTERNAL-PATH-COST HORIZON

;;; nas 1g

0 H ether2 bridge yes 30 0x80 10 10 none

;;; home port

1 IH ether3 bridge yes 20 0x80 10 10 none

;;; home port

2 IH ether4 bridge yes 20 0x80 10 10 none

;;; sw1

3 H ether5 bridge yes 10 0x80 10 10 none

;;; sw2

4 H ether6 bridge yes 10 0x80 10 10 none

;;; mac-mini

5 H sfp-sfpplus1 bridge yes 20 0x80 10 10 none

;;; nas 2.5g

6 H ether1 bridge yes 30 0x80 10 10 none

7 macvlan20 BridgemDNS 1 0x80 none

8 macvlan40 BridgemDNS 1 0x80 noneMég egy link, ahol a problémáról beszélnek. Azt írják, hogy 1 connection végig 1 CPU magon van, és az limitálja a routingot. Most megnéztem a profil-t, CPU0 90% fölött van iperf3 futtatás közben.

L3 HW Offloadot sajnos nem tud ez a router, szóval a CPU-n mindenképp átmegy az inter-VLAN routing.

Ez így elég kiábrándító sebesség.

-

-

Protezis

őstag

RB5009UG+S+In-nel az a problémám, hogy lassú az inter-VLAN routing. 1 hete van meg, előtte nem volt Mikrotikkel tapasztalatom, kíváncsi vagyok, hogy félrekonfiguráltam-e valamit. Bár sajnos találtam hasonló tapasztalatokat.

- SFP+ portban S+RJ10, abba megy a NAS. 2.5 Gbe-n (USB)

- eth1-ben desktop gép (Mac mini m2 pro), 2.5 Gbe-n (USB)

A két kliens különböző VLAN-ban vannak, iperf3-mal többnyire 1.5 - 1.6 Gb/s sebességet mérek közöttük.Az USB-s ethernet adapterekkel korábban teszteltem a mac mini és egy macbook air-t, akkor megvolt a 2.2 Gb/s. Akkor még erősen konfigurálgattam a routert, és emlékeim szerint akkor még nem volt bekapcsolva a bridge VLAN filtering. Lehetett az az oka? Ha az ki van kapcsolva, akkor a VLAN-t ignorálja a switch és L2-n megy a kapcsolat a kliensek között? Mindenesetre az USB-s adapterek jók, kábelek jók, auto negotiation jó.

/interface bridge vlan

add bridge=bridge comment=Management tagged=bridge vlan-ids=10

add bridge=bridge comment=Home tagged=bridge,ether5,ether6 untagged=ether3,ether4,sfp-sfpplus1 vlan-ids=20

add bridge=bridge comment=DMZ tagged=bridge untagged=ether1,ether2 vlan-ids=30

add bridge=bridge comment=IoT tagged=bridge,ether5,ether6 vlan-ids=40

add bridge=bridge comment=Guest tagged=bridge,ether5,ether6 vlan-ids=50

/interface bridge port

add bridge=bridge comment="nas 2.5g" frame-types=admit-only-untagged-and-priority-tagged interface=ether1 internal-path-cost=10 path-cost=10 pvid=30

add bridge=bridge comment=mac-mini frame-types=admit-only-untagged-and-priority-tagged interface=sfp-sfpplus1 internal-path-cost=10 path-cost=10 pvid=20

Firewall: Established és related forgalom a forward chainen fasttrack-re van rakva, rögtön utána van az accept rule. Raw rule-ok vannak, de egy accept prerouting szabály az elején se javít semmit a sebességen. -

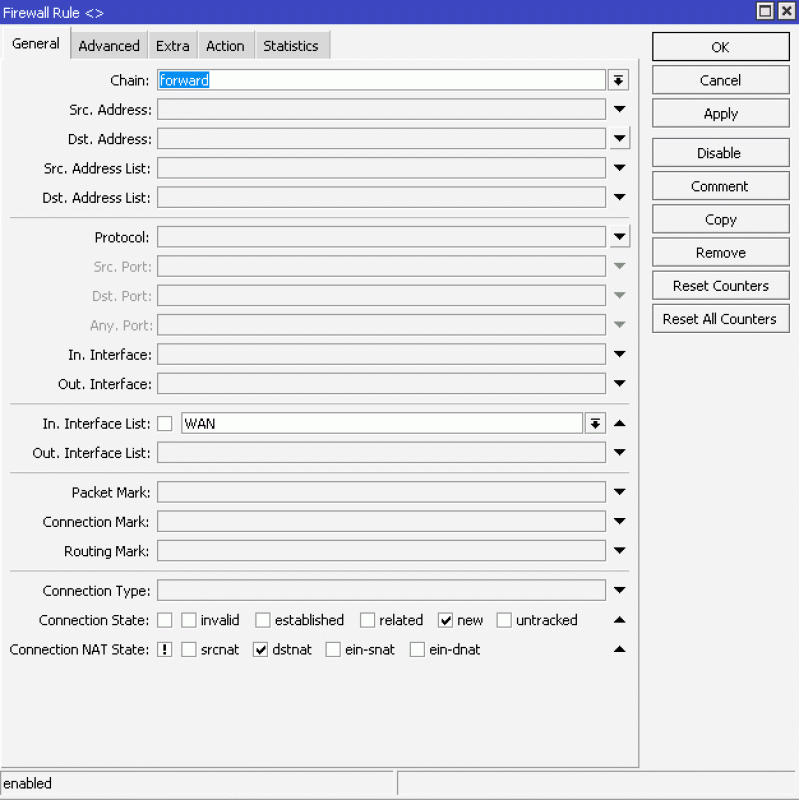

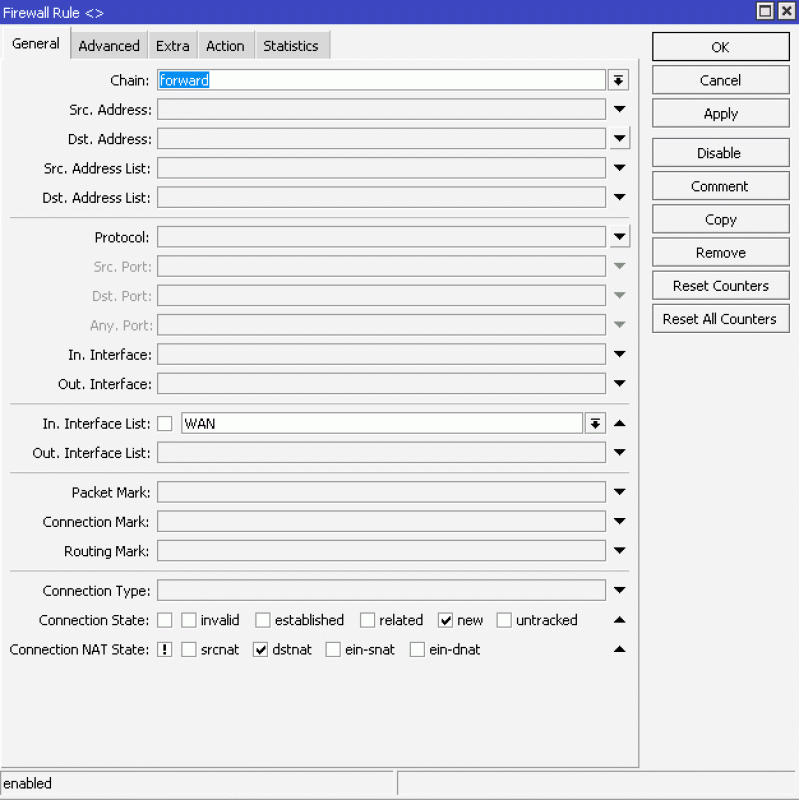

Sziasztok,

Céges mikrotik routeren szeretném kiengedni a kamerarendszer portját, de sajnos nem sikerült, hiába állítottam be a szabályoknál portot, IP-t, mert nem működött továbbra sem.

Tudtok segíteni, hogy pontosan hol állítsam be, vagy hozzam létre a szabályt? Lehet rossz helyen próbálkoztam. Most nem vagyok a közelében, de annyit tutira tudok, hogy RouterOS v6.49.13 fw. vagy verzióval műkösik jelenleg. -

Új hozzászólás Aktív témák

- Vadonatúj, bontatlan iScooter i9Max elektromos roller, 1 év gari 35 km/h

- ADATA XPG Lancer Blade 32GB (2x16GB) DDR5 6000MHz CL34 - XMP/EXPO - 120 hó garancia

- Kingston FURY Beast 64GB (2x32GB) DDR5 6400MHz CL32 - XMP/EXPO - 120 hó garancia

- Kingston FURY Beast 32GB (1x32GB) DDR5 5200MHz CL40 - XMP/EXPO - 120 hó garancia

- Kingston FURY Beast 32GB (1x32GB) DDR5 6400MHz CL32 - XMP/EXPO - 120 hó garancia

- Samsung Galaxy S25 Edge 256GB, Kártyafüggetlen, 1 Év Garanciával

- GYÖNYÖRŰ iPhone 13 mini 128GB Green -1 ÉV GARANCIA - Kártyafüggetlen, MS3837

- Microsoft Surface Laptop 3 13.5" fekete i5-1035G7 16GB 512GB 1 év garancia

- Honeywell DC313N elemes kapucsengő

- HIBÁTLAN iPhone 13 mini 128GB Pink -1 ÉV GARANCIA -Kártyafüggetlen, MS3844

Állásajánlatok

Cég: PCMENTOR SZERVIZ KFT.

Város: Budapest

Cég: Laptopszaki Kft.

Város: Budapest

Mégse dobja akkor ki mindenki.

Mégse dobja akkor ki mindenki.

![;]](http://cdn.rios.hu/dl/s/v1.gif)

. NAS-t DMZ-ben akarom tartani, arról nem mondanék le.

. NAS-t DMZ-ben akarom tartani, arról nem mondanék le.

ekkold

ekkold